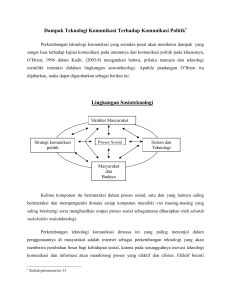

aplikasi penyembunyian pesan rahasia pada proses

advertisement