RPS CSP 424 - Proteksi of Information Assets

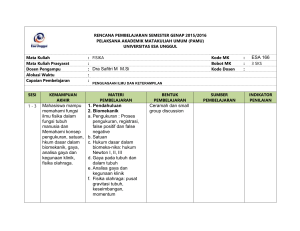

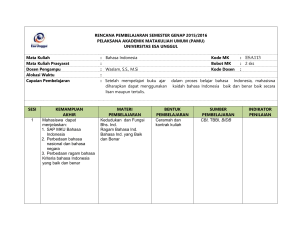

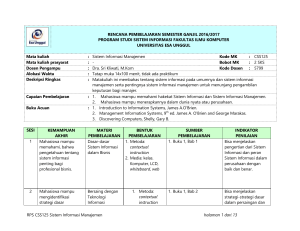

advertisement

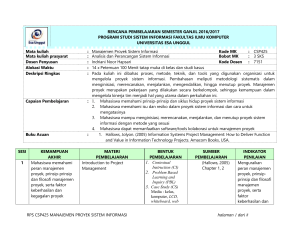

RENCANA PEMBELAJARAN SEMESTER GANJIL 2016/2017 PROGRAM STUDI SISTEM INFORMASI FAKULTAS ILMU KOMPUTER UNIVERSITAS ESA UNGGUL Mata kuliah Mata kuliah prasyarat Dosen Pengampu Alokasi Waktu Deskripsi Ringkas Capaian Pembelajaran Buku Acuan RPS KODEMK NAMAMK : : : : : Proteksi of Information Assets Kode MK : CSP424 Bobot MK : 3 sks Aceng Salim, ST. MT. Kode Dosen : 7397 3 jam, Tatap Muka, Tugas Mandiri Pada mata kuliah Proteksi of Information Assets dikaji mengenai proses pengamanan pada informasi, tidak terbatas pada teknologi yang memproses, menyimpan dan mengirimkan informasi, stakheloder yang mengelola informasi dan proses bisnis yang menggunakan informasi terkait. : 1. Mahasiswa mampu memahami prinsip bagaimana melindungi aset informasi 2. Mahasiswa mengetahui standar dan framework yang mengatur keamanan informasi 3. Mahasiswa dapat memberikan solusi permasalahan terkait bagaimana melindungi aset informasi 4. Mahasiswa dapat mengeksplorasi beberapa kerentanan yang membuat keamanan aset informasi tidak terjamin : 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. 2. ISACA, Certified Information System Auditor (CISA) Review Manual 2013, IL: 2013. 3. Johannes A. Buchman, et al., Introduction to Public Key Infrastructures, London: 2013. 4. Jack J. Champlain, Audit Information System, 2nd Edition, USA: 2003 5. Joseph G. Boyce & Dan W. Jennings., Information Assurance Managing Organizational IT Security Risks. Wildwood: 2002. 6. The U.S Critical Infrastructure Assurance Office (CIAO). Practices for Securing Critical Information Assets. Washington DC: 2000. 7. International Standard (ISO/ IEC) 27001. Information Technology – techniques – Information Security Management Systems – Requirements. Geneva: 2013 8. ISACA, ITAF A Professional Practices Framework for IS Audit/ Assurance, 3rd edition, IL: 2014 9. Andrew Muller, et al., Open Web Application Security (OWASP) Project Testing Guide - Release. 4.0 Edition halaman 1 dari 14 SESI KEMAMPUAN AKHIR Mahasiswa mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya MATERI PEMBELAJARAN Materi 0 Pengantar Kuiliah dan Materi 1 Protection of Information Assets Introduction BENTUK PEMBELAJARAN 1. Metoda contextual instruction 2. Media: kelas, komputer, LCD, whiteboard SUMBER PEMBELAJARAN 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 1 & Chapter 2 INDIKATOR PENILAIAN Menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya 2 Mahasiswa mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi Materi 2 Information Security Management System (ISMS) 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. ISACA, Certified Information System Auditor (CISA) Review Manual 2013, IL: 2013. Part 5.2 2. International Standard (ISO/ IEC) 27001. Information Technology – techniques – Information Security Management Systems – Requirements. Geneva: 2013 Menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi 3 Mahasiswa mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi, serta membuatnya Materi 3 Information Security Policy 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 4 2. The U.S Critical Infrastructure Assurance Office (CIAO). Practices for Securing Critical Information Assets. Washington DC: 2000. Chapter 1 Merancang Menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi, serta 1 RPS KODEMK NAMAMK halaman 2 dari 14 SESI KEMAMPUAN AKHIR 4 Mahasiswa dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, dan menetapkan kontrol yang tepat untuk mengurangi resiko Materi 4 Risk Management 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 5 Mahasiswa mampu menguraikan proses dalam vulnerability assessment, serta melakukan simulasi dengan menggunakan tools Materi 5 Vulnerability Assessment 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 6 Mahasiswa mampu menjabarkan klasifikasi aset informasi sesuai Materi 6 Information Classification 1. Media: contextual instruction RPS KODEMK NAMAMK MATERI PEMBELAJARAN BENTUK PEMBELAJARAN SUMBER PEMBELAJARAN 3. Joseph G. Boyce & Dan W. Jennings., Information Assurance Managing Organizational IT Security Risks. Wildwood: 2002. Layer 6 & Layer 9 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 8 & Chapter 9 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 10 2. Assurance Office (CIAO). Practices for Securing Critical Information Assets. Washington DC: 2000. Chapter 2 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth halaman 3 dari 14 INDIKATOR PENILAIAN membuatnya Menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, dan menetapkan kontrol yang tepat untuk mengurangi resiko Menguraikan proses dalam vulnerability assessment, serta melakukan simulasi dengan menggunakan tools Menjabarkan klasifikasi aset informasi sesuai SESI KEMAMPUAN AKHIR dengan tingkat confidential dan peruntukannya MATERI PEMBELAJARAN 7 Mahasiswa mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi Materi 7 Access Control 8 Mahasiswa mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area Materi 8 Physical Access 9 Mahasiswa mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi Materi 9 Cryptography RPS KODEMK NAMAMK BENTUK PEMBELAJARAN 2. Media: kelas, komputer, LCD, whiteboard 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard SUMBER PEMBELAJARAN Edition, Stamford: 2014. Chapter 8 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 8 2. ISACA, Certified Information System Auditor (CISA) Review Manual 2013, IL: 2013. Part 5.3 1. ISACA, Certified Information System Auditor (CISA) Review Manual 2013, IL: 2013. Part 5.8 1. Johannes A. Buchman, et al., Introduction to Public Key Infrastructures, London: 2013. Chapter 1 Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 10 2. halaman 4 dari 14 INDIKATOR PENILAIAN dengan tingkat confidential dan peruntukannya Menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi Menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area Menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan SESI 10 KEMAMPUAN AKHIR Mahasiswa mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan MATERI PEMBELAJARAN Materi 10 Network Security BENTUK PEMBELAJARAN 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard SUMBER PEMBELAJARAN 1. 2. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 10 ISACA, Certified Information System Auditor (CISA) Review Manual 2013, IL: 2013. Part 5.4 11 Mahasiswa mampu Materi 11 Web menguraikan jenis-jenis Application vulnerable pada aplikasi Security web serta menentukan kontrol yang tepat untuk menutupi celahnya 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. Andrew Muller, et al., Open Web Application Security (OWASP) Project Testing Guide - Release. 4.0 Edition 12 Mahasiswa mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit Materi 12 IT Audit 1. Jack J. Champlain, Audit Information System, 2nd Edition, USA: 2003. Chapter 3 2. ISACA, ITAF A Professional Practices Framework for IS Audit/ Assurance, 3rd edition, IL: 2014 13 Mahasiswa mampu melakukan simulasi serangan dengan mencari vulnerable Materi 13 Security Flaw Practice 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard 1. Media: contextual instruction 2. Media: kelas, RPS KODEMK NAMAMK 1. Andrew Muller, et al., Open Web Application Security (OWASP) Project Testing Guide - Release. 4.0 Edition halaman 5 dari 14 INDIKATOR PENILAIAN dekripsi Menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan Menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya Menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit Melakukan simulasi serangan dengan mencari SESI 14 KEMAMPUAN AKHIR pada sistem atau program MATERI PEMBELAJARAN Mahasiswa mampu menguraikan jalur karir tidak terbatas pada posisi, sertifikasi dan hiring untuk posisi keamanan informasi Materi 14 Personnel and Security BENTUK PEMBELAJARAN komputer, LCD, whiteboard 1. Media: contextual instruction 2. Media: kelas, komputer, LCD, whiteboard SUMBER PEMBELAJARAN 1. Michael E. Whitman and Herbert J. Mattord., Management of Information Security, Fourth Edition, Stamford: 2014. Chapter 11 Jakarta, 20 Maret 2017 Mengetahui, Ketua Program Studi, Dosen Pengampu, Nama dan tanda tangan Nama dan tanda tangan RPS KODEMK NAMAMK halaman 6 dari 14 INDIKATOR PENILAIAN vulnerable pada sistem atau program Menguraikan jalur karir tidak terbatas pada posisi, sertifikasi dan hiring untuk posisi keamanan informasi EVALUASI PEMBELAJARAN SESI 1 PROSEDUR Post test BENTUK Tes Tulisan (UTS) SEKOR > 77 ( A / A-) Mahasiswa mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya dengan benar dan lengkap serta mampu memberikan contoh penerapannya SEKOR > 65 (B- / B / B+ ) Mahasiswa mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya dengan benar dan lengkap SEKOR > 60 (C / C+ ) Mahasiswa mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya dengan benar namun belum lengkap SEKOR > 45 (D) Mahasiswa mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya namun jawaban kurang tepat SEKOR < 45 (E) Mahasiswa tidak mampu menguraikan konsep dasar dari perlindungan aset informasi beserta prinsip dasarnya BOBOT (%) 5 2 Post test Tes Tulisan (UTS) & Tugas Kelomp ok ke-1 Mahasiswa mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi dengan benar dan lengkap serta memahami proses Mahasiswa mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi dengan benar dan lengkap Mahasiswa mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi dengan benar namun belum lengkap Mahasiswa mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi, namun jawaban kurang tepat Mahasiswa tidak mampu menguraikan Siklus hidup keamanan informasi dan implementasi dari Sistem Manajemen Keamanan Informasi 10 RPS KODEMK NAMAMK halaman 7 dari 14 SESI PROSEDUR BENTUK 3 Post test Tes Tulisan (UTS) & Tugas Individ u ke-1 4 Post test Tes Tulisan (UTS) RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) untuk mendapatkan sertifikasi SMKI Mahasiswa mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi secara benar dan lengkap serta mampu membuat policy Mahasiswa dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, dan respon terhadap risiko dengan benar dan SEKOR > 65 (B- / B / B+ ) SEKOR > 60 (C / C+ ) SEKOR > 45 (D) SEKOR < 45 (E) BOBOT (%) Mahasiswa mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi secara benar dan lengkap Mahasiswa mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi secara benar, namun belum lengkap Mahasiswa tidak mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi 7.5 Mahasiswa dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, dan respon terhadap risiko dengan Mahasiswa dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, dan respon terhadap risiko dengan benar, namun Mahasiswa mampu menguraikan prinsip yang harus ada dalam policy, prosedur, standar dan guideline untuk melindungi aset informasi, namun jawaban kurang tepat Mahasiswa dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, Mahasiswa tidak dapat menguraikan proses manajemen risiko keamanan informasi, mulai dari tahap identifikasi, assessment, 5 halaman 8 dari 14 SESI PROSEDUR BENTUK 5 Post test Tes Tulisan (UTS) 6 Post test Tes Tulisan (UTS) & Tugas Individ u ke-2 RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) lengkap serta mampu melakukan assessment risiko terhadap aset informasi Mahasiswa mampu menguraikan proses dalam vulnerability assessment, dengan benar dan lengkap serta melakukan simulasi dengan menggunakan tools Mahasiswa mampu menjabarkan klasifikasi aset informasi sesuai dengan tingkat confidential dan peruntukannya dengan benar dan lengkap serta mampu melakukan SEKOR > 65 (B- / B / B+ ) benar dan lengkap SEKOR > 60 (C / C+ ) tidak lengkap SEKOR > 45 (D) dan respon terhadap risiko, namun kurang tepat SEKOR < 45 (E) dan respon terhadap risiko Mahasiswa mampu menguraikan proses dalam vulnerability assessment, dengan benar dan lengkap Mahasiswa mampu menguraikan proses dalam vulnerability assessment dengan benar, namun belum lengkap Mahasiswa mampu menguraikan proses dalam vulnerability assessment, namun tidak tepat Mahasiswa tidak mampu menguraikan proses dalam vulnerability assessment Mahasiswa mampu menjabarkan klasifikasi aset informasi sesuai dengan tingkat confidential dan peruntukannya dengan benar dan lengkap Mahasiswa mampu menjabarkan klasifikasi aset informasi sesuai dengan tingkat confidential dan peruntukannya dengan benar, namun belum lengkap Mahasiswa mampu menjabarkan klasifikasi aset informasi sesuai dengan tingkat confidential dan peruntukannya , namun jawaban Mahasiswa tidak mampu menjabarkan klasifikasi aset informasi sesuai dengan tingkat confidential dan peruntukannya halaman 9 dari 14 BOBOT (%) 5 7.5 SESI PROSEDUR BENTUK 7 Post test Tes Tulisan (UTS) 8 Post test Tes Tulisan (UAS) RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) simulasi penerapannya pada aset informasi Mahasiswa mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi dengan benar dan lengkap serta mampu melakukan simulasi contoh penerapannya Mahasiswa mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area dengan benar dan lengkap serta SEKOR > 65 (B- / B / B+ ) SEKOR > 60 (C / C+ ) SEKOR > 45 (D) kurang tepat SEKOR < 45 (E) BOBOT (%) Mahasiswa mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi dengan benar dan lengkap Mahasiswa mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi dengan benar, namun belum lengkap Mahasiswa mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi, namun kurang tepat Mahasiswa tidak mampu menguraikan prinsip pemberian hak akses dan pengelolaan siklus hidup akun pengguna untuk mengakses aset informasi 5 Mahasiswa mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area dengan benar dan lengkap Mahasiswa mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area dengan benar, namun tidak Mahasiswa mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area, namun kurang Mahasiswa tidak mampu menguraikan prinsip dalam pengelolaan keamanan akses fisik terhadap secure area 5 halaman 10 dari 14 SESI PROSEDUR BENTUK 9 Post test Tes Tulisan (UAS) & Tugas Individ u ke-3 10 Post test Tes Tulisan (UAS) RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) mampu memberikan contoh penerapannya Mahasiswa mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi dengan benar dan lengkap serta melakukan simulasi contoh penerapannya Mahasiswa mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan dengan benar dan lengkap serta SEKOR > 65 (B- / B / B+ ) SEKOR > 60 (C / C+ ) lengkap SEKOR > 45 (D) tepat SEKOR < 45 (E) BOBOT (%) Mahasiswa mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi dengan benar dan lengkap Mahasiswa mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi dengan benar, namun tidak lengkap Mahasiswa tidak mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi 10 Mahasiswa mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan dengan Mahasiswa mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan dengan Mahasiswa mampu menguraikan jenis-jenis skema pengamanan dengan menggunakan kunci kriptografi untuk melakukan enkripsi dan dekripsi, namun kurang tepat Mahasiswa mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan, Mahasiswa tidak mampu menguraikan prinsip keamanan pada jaringan komputer beserta jenis threat pada jaringan 5 halaman 11 dari 14 SESI PROSEDUR BENTUK 11 Post test Tes Tulisan (UAS) 12 Post test Tes Tulisan (UAS) RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) mampu memberikan contoh penerapannya Mahasiswa mampu menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya dengan benar dan lengkap serta mampu memberikan contohnya SEKOR > 65 (B- / B / B+ ) benar dan lengkap SEKOR > 60 (C / C+ ) benar, namun tidak lengkap SEKOR > 45 (D) namun kurang tepat SEKOR < 45 (E) Mahasiswa mampu menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya dengan benar dan lengkap Mahasiswa mampu menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya dengan benar, namun tidak lengkap Mahasiswa mampu menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya, namun jawaban kurang tepat Mahasiswa tidak mampu menguraikan jenis-jenis vulnerable pada aplikasi web serta menentukan kontrol yang tepat untuk menutupi celahnya 5 Mahasiswa mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit dengan benar dan lengkap serta mampu Mahasiswa mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit dengan benar dan lengkap Mahasiswa mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit dengan benar, namun tidak lengkap Mahasiswa mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit, namun kurang tepat Mahasiswa tidak mampu menguraikan prinsip dan proses yang dilakukan untuk melakukan IT audit 5 halaman 12 dari 14 BOBOT (%) SESI PROSEDUR BENTUK 13 Post test Tugas Kelomp ok ke-2 14 Post test Tes Tulisan (UAS) & Present asi Makala h RPS KODEMK NAMAMK SEKOR > 77 ( A / A-) menyelesaikan studi kasus dengan tepat Mahasiswa mampu melakukan simulasi serangan dengan mencari vulnerable pada sistem atau program dengan benar dan pemaparan yang jelas Mahasiswa mampu menguraikan jalur karir, posisi, sertifikasi dan hiring untuk posisi keamanan informasi dengan benar dan lengkap SEKOR > 65 (B- / B / B+ ) SEKOR > 60 (C / C+ ) SEKOR > 45 (D) SEKOR < 45 (E) Mahasiswa mampu melakukan simulasi serangan dengan mencari vulnerable pada sistem atau program dengan benar, dengan pemaparan cukup jelas Mahasiswa mampu melakukan simulasi serangan dengan mencari vulnerable pada sistem atau program dengan benar, namun pemaparan kurang jelas Mahasiswa tidak mampu melakukan simulasi serangan dengan mencari vulnerable pada sistem atau program 7.5 Mahasiswa mampu menguraikan jalur karir, posisi, sertifikasi dan hiring untuk posisi keamanan informasi dengan benar dan cukup lengkap Mahasiswa mampu menguraikan jalur karir, posisi, sertifikasi dan hiring untuk posisi keamanan informasi dengan benar, namun penjelasan kurang lengkap Mahasiswa mampu melakukan simulasi serangan dengan mencari vulnerable pada sistem atau program, namun tidak sesuai dengan sasarannya Mahasiswa mampu menguraikan jalur karir, posisi, sertifikasi dan hiring untuk posisi keamanan informasi, namun penjelasan tidak tepat Mahasiswa tidak mampu menguraikan jalur karir, posisi, sertifikasi dan hiring untuk posisi keamanan informasi 17.5 halaman 13 dari 14 BOBOT (%) Komponen penilaian : 1. 2. 3. 4. 5. Tugas Individu = 20% Tugas Kelompok = 15% UTS = 25% UAS = 25% Makalah = 15% Jakarta, 20 Maret 2017 Mengetahui, Ketua Program Studi, Dosen Pengampu, Nama dan tanda tangan Nama dan tanda tangan RPS KODEMK NAMAMK halaman 14 dari 14