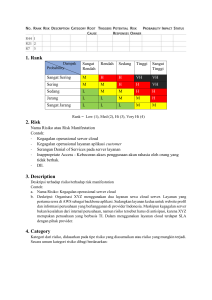

Dasar Keamanan Cloud Computing Dr. Reza Firsandaya Malik, M.T Sumber: Cloud Computing Concepts, Technology & Architecture. Thomas Erl, Zaigham Mahmood and Richardo Puttini. Istilah dan Konsep Dasar • Tindakan keamanan TI bertujuan untuk mempertahankan diri dari ancaman dan gangguan yang muncul baik dari niat jahat maupun kesalahan pengguna yang tidak disengaja. Kerahasiaan • Kerahasiaan adalah karakteristik dari sesuatu yang hanya dapat diakses oleh pihak yang berwenang. • Dalam lingkungan cloud, kerahasiaan terutama berkaitan dengan pembatasan akses ke data saat transit dan penyimpanan. Integritas • Integritas adalah karakteristik tidak diubah oleh pihak yang tidak berwenang. • Masalah penting yang menyangkut integritas data di cloud adalah apakah konsumen cloud dapat dijamin bahwa data yang dikirimkan ke layanan cloud cocok dengan data yang diterima oleh layanan cloud tersebut • Integritas dapat mencakup bagaimana data disimpan, diproses, dan diambil oleh layanan cloud dan sumber daya TI berbasis cloud Keaslian • Keaslian adalah karakteristik dari sesuatu yang telah disediakan oleh sumber yang berwenang • Misalnya, pengguna mungkin tidak dapat mengakses file yang tidak dapat ditolak setelah diterimanya tanpa juga membuat catatan akses ini Ketersediaan • Ketersediaan adalah karakteristik yang dapat diakses dan digunakan selama periode waktu tertentu • Dalam lingkungan cloud yang khas, ketersediaan layanan cloud dapat menjadi tanggung jawab yang dimiliki bersama oleh penyedia cloud (cloud provider) dan operator cloud • Ketersediaan solusi berbasis cloud yang menjangkau konsumen layanan cloud selanjutnya dibagikan oleh cloud konsumen Ancaman • Ancaman adalah potensi pelanggaran keamanan yang dapat menantang pertahanan dalam upaya melanggar privasi dan / atau menyebabkan kerugian. • Ancaman yang terjadi secara manual dan otomatis dirancang untuk mengeksploitasi kelemahan yang diketahui, juga disebut sebagai kerentanan. • Ancaman yang dilakukan menghasilkan serangan. Kerentanan • Kerentanan adalah kelemahan yang dapat dieksploitasi baik karena dilindungi oleh kontrol keamanan yang tidak memadai, atau karena kontrol keamanan yang ada diatasi dengan serangan. • Kerentanan sumber daya TI dapat disebabkan oleh berbagai macam, termasuk kekurangan konfigurasi, kelemahan kebijakan keamanan, kesalahan pengguna, cacat perangkat keras atau firmware, bug perangkat lunak, dan arsitektur keamanan yang buruk. Risiko • Risiko adalah kemungkinan kerugian atau kerugian yang timbul dari melakukan suatu aktivitas. • Risiko biasanya diukur menurut tingkat ancamannya dan jumlah kerentanan yang mungkin atau diketahui. • Dua metrik yang dapat digunakan untuk menentukan risiko sumber daya TI adalah: • kemungkinan terjadinya ancaman untuk mengeksploitasi kerentanan dalam sumber daya TI • ekspektasi kerugian atas sumber daya TI yang dikompromikan Kontrol Keamanan • Kontrol keamanan adalah tindakan pencegahan yang digunakan untuk mencegah atau merespons ancaman keamanan dan untuk mengurangi atau menghindari risiko. Mekanisme Keamanan • Tindakan penanggulangan biasanya dijelaskan dalam istilah mekanisme keamanan, yang merupakan komponen yang terdiri dari kerangka kerja defensif yang melindungi sumber daya, informasi, dan layanan TI. Kebijakan Keamanan • Kebijakan keamanan menetapkan seperangkat aturan dan regulasi keamanan. Seringkali, kebijakan keamanan akan menjelaskan lebih jauh bagaimana aturan dan regulasi ini diterapkan dan ditegakkan. • Misalnya, posisi dan penggunaan kontrol dan mekanisme keamanan dapat ditentukan oleh kebijakan keamanan. Agen Ancaman Agen Ancaman • Agen ancaman adalah entitas yang menimbulkan ancaman karena mampu melakukan serangan. • Ancaman keamanan cloud dapat berasal baik secara internal maupun eksternal, dari manusia atau program perangkat lunak. Penyerang Anonim • Penyerang anonim adalah agen ancaman non-benar yang biasanya mencoba menyerang dari luar batas cloud. Agen Layanan Berbahaya • Agen layanan berbahaya dapat mencegat dan meneruskan lalu lintas jaringan yang mengalir dalam awan • Ini mungkin juga ada sebagai program eksternal yang dapat menyadap dan berpotensi merusak konten pesan dari jarak jauh. Penyerang Terpercaya • Penyerang terpercaya berbagi sumber daya TI di lingkungan cloud yang sama dengan konsumen cloud dan mencoba memanfaatkan kredensial yang sah untuk menargetkan penyedia cloud / cloud provider dan penyewa cloud dengan siapa mereka berbagi sumber daya • Penyerang terpercaya (juga dikenal sebagai penyewa jahat) dapat menggunakan sumber daya TI berbasis cloud untuk berbagai eksploitasi, termasuk peretasan proses otentikasi yang lemah, pemecahan enkripsi, pengiriman spam akun email, atau untuk meluncurkan serangan umum, seperti melancarkan serangan denial of service. Ancaman Keamanan Cloud Orang Dalam yang Berniat Jahat • Orang dalam yang berniat jahat adalah agen ancaman manusia yang bertindak atas nama atau terkait dengan penyedia cloud. • Mereka biasanya adalah mantan atau mantan karyawan atau pihak ketiga yang memiliki akses ke lokasi penyedia cloud. • Jenis agen ancaman ini membawa potensi kerusakan yang luar biasa, karena orang dalam yang jahat mungkin memiliki administratif hak istimewa untuk mengakses sumber daya TI konsumen cloud. Penyadapan Lalu Lintas • Penyadapan lalu lintas terjadi ketika data yang ditransfer ke atau dalam cloud (biasanya dari konsumen cloud ke penyedia cloud) secara pasif dicegat oleh agen layanan jahat untuk tujuan pengumpulan informasi yang tidak sah. • Tujuan dari serangan ini adalah untuk secara langsung membahayakan kerahasiaan data dan, mungkin, kerahasiaan hubungan antara konsumen cloud dan penyedia cloud. Karena sifat serangan yang pasif, serangan itu dapat lebih mudah tidak terdeteksi untuk waktu yang lama. Ancaman Perantara Berbahaya • Ancaman perantara berbahaya muncul saat pesan ada dicegat dan diubah oleh agen layanan jahat, dengan demikian berpotensi membahayakan kerahasiaan pesan dan / atau integritas. Ini juga dapat memasukkan data berbahaya ke dalam pesan sebelum meneruskannya ke tujuannya. Denial of Service • Tujuan dari Denial of Service (DoS) adalah untuk membebani sumber daya TI ke titik di mana mereka tidak dapat berfungsi dengan baik. Bentuk serangan ini biasanya diluncurkan dengan salah satu cara berikut: • Beban kerja pada layanan cloud meningkat secara artifisial dengan pesan imitasi atau permintaan komunikasi berulang. • Jaringan kelebihan beban lalu lintas untuk mengurangi daya tanggap dan melumpuhkan kinerjanya. • Beberapa permintaan layanan cloud dikirim, yang masing-masing dirancang untuk menghabiskan memori dan sumber daya pemrosesan yang berlebihan. Otorisasi Tidak Memadai • Otorisasi tidak memadai yang tidak memadai terjadi ketika akses diberikan kepada penyerang secara keliru atau terlalu luas, sehingga penyerang mendapatkan akses ke sumber daya TI yang biasanya dilindungi. Hal ini sering kali terjadi karena penyerang mendapatkan akses langsung ke sumber daya TI yang diterapkan dengan asumsi bahwa sumber daya tersebut hanya akan diakses oleh program konsumen terpercaya. Serangan Virtualisasi • Virtualisasi memberikan akses ke banyak konsumen cloud sumber daya TI yang berbagi perangkat keras yang mendasari tetapi secara logis diisolasi satu sama lain. Karena penyedia cloud memberi konsumen cloud akses administratif ke sumber daya TI yang baik (seperti server virtual), ada risiko yang melekat bahwa konsumen cloud dapat menyalahgunakan akses ini untuk menyerang sumber daya TI fisik. • Serangan virtualisasi mengeksploitasi kerentanan dalam platform virtualisasi untuk membahayakan kerahasiaan, integritas, dan / atau ketersediaannya. Contoh Studi Kasus • Berdasarkan penilaian terhadap aplikasi internalnya, analis ATN mengidentifikasi serangkaian risiko. Salah satu risiko tersebut terkait dengan aplikasi myrendek yang diadopsi dari OTC, perusahaan yang baru saja diakuisisi ATN. Aplikasi ini menyertakan fitur yang menganalisis penggunaan telepon dan Internet dan mengaktifkan mode multi-pengguna yang memberikan berbagai hak akses. Administrator, supervisor, auditor, dan pengguna biasa dapat diberi hak istimewa yang berbeda. Basis pengguna aplikasi mencakup pengguna internal dan pengguna eksternal, seperti mitra bisnis dan kontraktor. • Aplikasi myrendek menimbulkan sejumlah tantangan keamanan yang berkaitan dengan penggunaan oleh staf internal: • otentikasi tidak memerlukan atau memaksakan kata sandi yang rumit • komunikasi dengan aplikasi tidak dienkripsi • Peraturan Eropa (ETelReg) mewajibkan jenis data tertentu yang dikumpulkan oleh aplikasi dihapus setelah enam bulan. • ATN berencana untuk memigrasi aplikasi ini ke cloud melalui lingkungan PaaS, tetapi ancaman otentikasi yang lemah dan kurangnya kerahasiaan yang didukung oleh aplikasi membuat mereka mempertimbangkan kembali. Penilaian risiko selanjutnya mengungkapkan lebih lanjut bahwa jika aplikasi dipindahkan ke lingkungan PaaS yang dihosting oleh awan yang berada di luar Eropa, peraturan lokal mungkin bertentangan dengan ETelReg. Mengingat bahwa penyedia cloud tidak peduli dengan kepatuhan ETeReg, ini dapat dengan mudah mengakibatkan penalti moneter dinilai ke ATN. Berdasarkan hasil penilaian risiko, ATN memutuskan untuk tidak melanjutkan rencana migrasi cloud-nya.