1 BAB I PENDAHULUAN 1.1 Latar Belakang Masalah Windows XP

advertisement

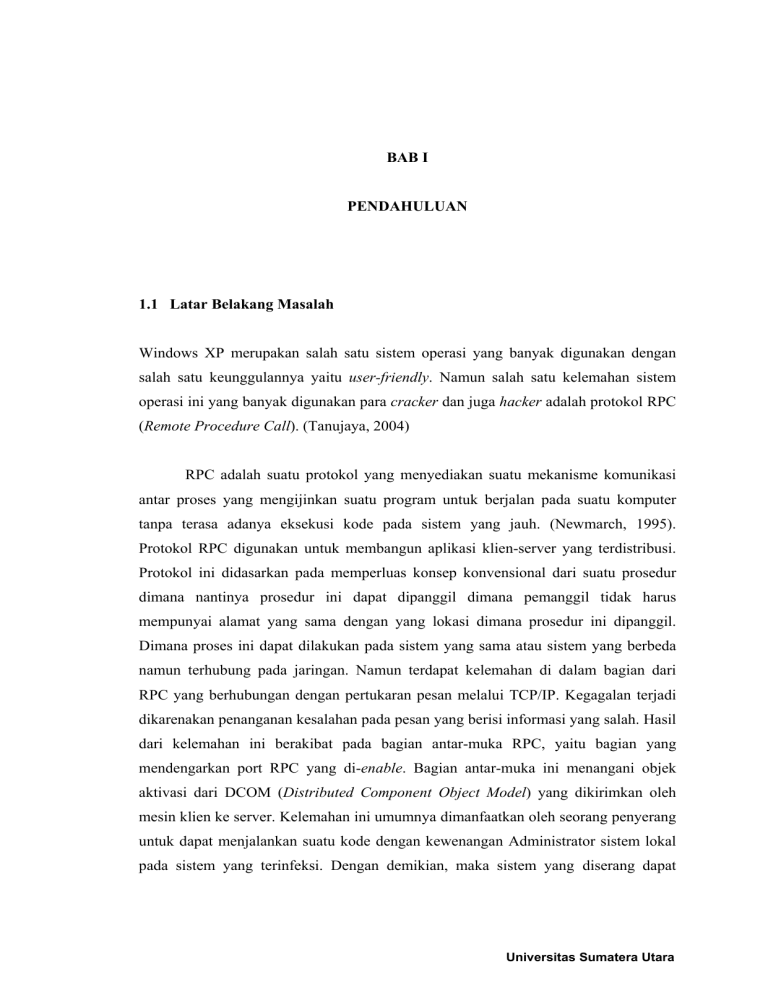

1 BAB I PENDAHULUAN 1.1 Latar Belakang Masalah Windows XP merupakan salah satu sistem operasi yang banyak digunakan dengan salah satu keunggulannya yaitu user-friendly. Namun salah satu kelemahan sistem operasi ini yang banyak digunakan para cracker dan juga hacker adalah protokol RPC (Remote Procedure Call). (Tanujaya, 2004) RPC adalah suatu protokol yang menyediakan suatu mekanisme komunikasi antar proses yang mengijinkan suatu program untuk berjalan pada suatu komputer tanpa terasa adanya eksekusi kode pada sistem yang jauh. (Newmarch, 1995). Protokol RPC digunakan untuk membangun aplikasi klien-server yang terdistribusi. Protokol ini didasarkan pada memperluas konsep konvensional dari suatu prosedur dimana nantinya prosedur ini dapat dipanggil dimana pemanggil tidak harus mempunyai alamat yang sama dengan yang lokasi dimana prosedur ini dipanggil. Dimana proses ini dapat dilakukan pada sistem yang sama atau sistem yang berbeda namun terhubung pada jaringan. Namun terdapat kelemahan di dalam bagian dari RPC yang berhubungan dengan pertukaran pesan melalui TCP/IP. Kegagalan terjadi dikarenakan penanganan kesalahan pada pesan yang berisi informasi yang salah. Hasil dari kelemahan ini berakibat pada bagian antar-muka RPC, yaitu bagian yang mendengarkan port RPC yang di-enable. Bagian antar-muka ini menangani objek aktivasi dari DCOM (Distributed Component Object Model) yang dikirimkan oleh mesin klien ke server. Kelemahan ini umumnya dimanfaatkan oleh seorang penyerang untuk dapat menjalankan suatu kode dengan kewenangan Administrator sistem lokal pada sistem yang terinfeksi. Dengan demikian, maka sistem yang diserang dapat Universitas Sumatera Utara 2 diubah-ubah termasuk pengkopian dan penghilangan data sampai pembuatan user baru dengan hak tidak terbatas. Seiring dengan pesatnya kemajuan teknologi informasi, khususnya di bidang teknologi komputer dan jaringan, maka keamanan menjadi isu yang kerap kali dibahas, mulai dari ancaman langsung para cracker (hacker jahat) hingga ancaman yang dilakukan melalui suatu program yang disebut virus komputer. Suatu program atau script apapun yang bersifat merusak atau merugikan dapat dikategorikan sebagai virus komputer, worm maupun trojan horse. (Darmal, 2006) Beberapa waktu lalu muncul virus yang dikenal sebagai “Conficker”. Virus Conficker atau sering juga disebut Kido atau Downadup merupakan salah satu virus yang cukup berbahaya, bahkan Microsoft sampai membuat sayembara dengan hadiah 3 milyar rupiah bagi yang bisa menangkap pembuatnya. Virus yang mampu menginfeksi komputer jaringan ini antara lain mengakibatkan komputer menjadi lambat, mengganggu aktivitas sharing folder dan printer, serta virus ini mampu membuat sebuah file worm dengan extension .jpg, .gif, .png dan .bmp sehingga pengguna mengira itu adalah file gambar, padahal aslinya adalah virus. (Tanujaya, 2008). Virus Conficker ini cukup cerdas dan memiliki kemampuan meng-update dirinya sehingga sangat menyulitkan pembuat antivirus untuk membuat tools membasmi dirinya. Dampak yang ditimbulkan virus W32/Conficker (Sap, 2009): 1. Jika varian sebelumnya mematikan service “Workstation, Server dan Windows Firewall/Internet Connection Sharing (ICS)”. Maka kali ini virus berusaha untuk mematikan dan men-disable beberapa service, yaitu: wscsvc: Security Center, wuauserv: Automatic Updates, BITS: Background Intellegent Transfer Service, ERSvc: Error Reporting Service, WerSvc: Windows Error Reporting Service, WinDefend: Windows Defender. 2. Virus mampu melakukan blok terhadap program aplikasi yang berjalan saat mengakses website yang mengandung string berikut. Hal ini dilakukan Universitas Sumatera Utara 3 tanpa melakukan perubahan pada host file yang ada. Dengan melakukan blok, dapat mencegah program anti-malware untuk melakukan update antivirus dan mencegah user saat mencoba akses ke website keamanan. Seperti Ccert, sans, bit9, windowsupdate, wilderssecurity, threatexpert, castlecops, spamhaus, cpsecure, arcabit, emsisoft, sunbelt, securecomputing, rising, prevx, pctools, norman, k7computing, ikarus, hauri, hacksoft, gdata, fortinet, ewido, clamav, comodo, quickheal, avira, avast, esafe, ahnlab, centralcommand, drweb, grisoft, nod32, f’prot, jotti, kaspersky, f’secure, computerassociates, networkassociates, etrust, panda, sophos, trendmicro, mcafee, norton, symantec, microsoft, defender, rootkit, malware, spyware virus. 3. Virus berusaha melakukan perubahan pada sistem Windows XP/Vista/Server 2008 dengan menggunakan perintah: ”netsh interface tcp set global autotuning= disabled“. Dengan perintah ini, maka Windows Auto Tuning akan di-disable. Windows Auto Tuning merupakan salah satu fitur dari Windows Vista dan Server 2008 yang berguna untuk meningkatkan performa ketika mencoba akses jaringan. 4. Virus berusaha men-download dan mengeksekusi file (bmp, gif, jpeg, png) yang kemudian masuk pada temporari internet. Virus melakukan download pada beberapa website berikut: aaidhe.net, aamkn.cn, abivbwbea.info, aiiflkgcw.cc, alfglesj.info, amcfussyags.net, amzohx.ws, apaix.ws, argvss.info, arolseqnu.ws, asoidakm.cn, atnsoiuf.cc, dan lain-lain. 5. Virus akan mengecek koneksi internet dan men-download file dengan menyesuaikan tanggal setelah 1 Januari 2009. Untuk itu virus mengecek pada beberapa website berikut: baidu.com, google.com, yahoo.com, msn.com, ask.com, w3.org, aol.com, cnn.com, ebay.com, msn.com, myspace.com. Universitas Sumatera Utara 4 6. Virus akan membuat rule firewall pada gateway jaringan lokal yang membuat serangan dari luar terkoneksi dan mendapatkan alamat external IP Address yang terinfeksi melalui berbagai macam port (1024 hingga 10000). 7. Virus akan membuat service dengan karakteristik berikut, agar dapat berjalan otomatis saat start-up Windows: Service name: “[%nama acak%].dll“ Path to executable: %System32%–k netsvcs. Serta dengan menggunakan kombinasi dari beberapa string berikut yang muncul pada deskripsi service (biasanya gabungan 2 string semisal “Security Windows”): Boot, Center, Config, Driver, Helper, Image, Installer, Manager, Microsoft, Monitor, Network, Security, Server, Shell, Support, System, Task, Time, Universal, Update, Windows. 8. Virus membuat HTTP Server pada port yang acak: Http://%ExternalIPAddress%:%PortAcak(1024-10000)%. Virus melakukan koneksi ke beberapa website untuk mendapatkan alamat IP Address External yang sudah diinfeksi: http://www.whatsmyipaddress.com, http://checkip.dyndns.org. Virus http://www.getmyip.org, http://getmyip.co.uk, membuat scheduled task untuk menjalankan file virus yang sudah di copy dengan perintah: “rundll32.exe .[%ekstensi acak%], [%acak]“. Karena itulah penulis membuat tugas akhir yang berjudul “Analisis Penyerangan Virus Conficker pada Sistem Operasi Windows XP di Celah Keamanan RPC DCOM 3”. Universitas Sumatera Utara 5 1.2 Rumusan Masalah Rumusan masalah dari sistem ini adalah: 1. Bagaimana virus Conficker dapat menginfeksi sistem operasi Windows XP di celah keamanan RPC DCOM 3. 2. Bagaimana cara mengetahui komputer anda terinfeksi virus Conficker. 3. Bagaimana cara pencegahan agar komputer tidak terinfeksi virus Conficker. 1.3 Batasan Masalah Batasan masalah dari sistem ini adalah: 1. Virus yang akan dianalisa adalah virus Conficker secara umum. 2. Hubungan antara RPC, DCOM dan infeksi virus Conficker. 3. Tidak membahas detail cara kerja service RPC dan DCOM. 4. Gejala dan efek yg ditimbulkan virus Conficker. 5. Skripsi ini tidak membangun sebuah anti virus untuk virus Conficker. 1.4 Tujuan Penelitian Tujuan dari penelitian ini adalah: 1. Melakukan simulasi untuk mengetahui traffic network pada sebuah komputer yang terinfeksi Conficker. 2. Melakukan suatu perbandingan tools anti virus atau removal tools untuk mengetahui tools yang terbaik untuk mengatasi Conficker. 1.5 Manfaat Penelitian Manfaat dari sistem ini adalah: 1. Bisa digunakan untuk alat bantu pembelajaran bagi Network Administrator dan Programmer. Universitas Sumatera Utara 6 2. Bisa digunakan untuk menganalisis keberadaan virus Conficker. 1.6 Metodologi Penelitian Dalam menyusun skripsi ini penulis melakukan beberapa penerapan metode penelitian untuk menyelesaikan permasalahan. Adapun metode penelitian yang dilakukan adalah dengan cara: 1. Penelitian Kepustakaan Penelitian ini bertujuan untuk mengumpulkan, mempelajari serta menyeleksi bahan-bahan yang diperlukan untuk penulisan skripsi ini. 2. Analisis dan Perancangan Sistem Menganalisis virus Conficker yang menginfeksi sistem operasi Windows XP di celah keamanan RPC DCOM 3 dimulai dari tahap perencanaan yang akan digunakan sebagai sarana untuk membantu pembelajaran agar lebih mudah dipahami. 3. Implementasi Sistem dan Pengujian Menyusun sistem yang akan digunakan untuk memproses data dan informasi virus Conficker. 1.7 Sistematika Penulisan Dalam penuisan skripsi ini, sistematika penuisan di bagi menjadi lima bab, yaitu: Bab I PENDAHULUAN Bab ini berisikan penjelasan mengenai latar belakang masalah, rumusan masalah, tujuan, batasan masalah, metodologi, serta sistematika penulisan yang digunakan untuk menyusun laporan. Universitas Sumatera Utara 7 Bab II LANDASAN TEORI Bab ini berisikan dasar teori yang digunakan dalam analisis, perancangan dan implementasi skripsi. Bab III ANALISIS Bab ini membahas tentang konsep, serta pembahasan cara kerja dari Conficker. Bab IV IMPLEMENTASI DAN PENGUJIAN Bab ini menjelaskan tentang pengujian terhadap komputer Client yang sudah terinfeksi Conficker dengan menggunakan Wireshark untuk melihat trafik network pada komputer Client, serta membandingkan tools yang efektif untuk menanggulangi Conficker dan pencegahan agar komputer tidak kembali terinfeksi dengan Conficker. Bab V KESIMPULAN DAN SARAN Pada bab ini akan diuraikan kesimpulan dari penjelasan bab-bab sebelumnya, sehingga dari kesimpulan tersebut penulis mencoba memberi saran yang berguna untuk mengatasi dan mencegah agar komputer tidak terinfeksi kembali dengan Conficker. Universitas Sumatera Utara