tantagan dalam hal etika dan keamanan

advertisement

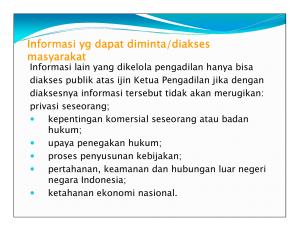

Tugas : Take Home – Ujian Akhir Triwulan I Mata Kuliah : Sistem Informasi Manajemen Dosen : Dr. Ir. Arif Imam Suroso, M.Sc TANTAGAN DALAM HAL ETIKA DAN KEAMANAN oleh: MUHAMMAD ILHAM P056111601.48 PROGRAM MAGISTER MANAJEMEN DAN BISNIS INSTITUT PERTANIAN BOGOR 2012 1 TANTAGAN DALAM HAL ETIKA DAN KEAMANAN Tujuan Belajar Setelah Membaca Dan Mempelajari Bab Ini, Anda Diharapkan Mampu : 1. Mengidentifikasi beberapa isu etika tentang bagaimana penggunaan teknologi informasi dalam bisnis mempengaruhi pemberian pekerjaan, induvidualitas, kondisi kerja, privasi, kejahatan, kesehatan, dan berbagai solusi atau isu sosial. 2. Mengidentifikasi beberapa jenis strategi manajemen dan pertahanan keamanan, serta menjelaskan bagaimana mereka dapat digunakan untuk memastikan keamanan aplikasi bisnis teknologi informasi. 3. Mengajukan beberapa cara yang dapat dilakukan para manajer dan pratisi bisnis untuk mengurangi pengaruh yang berbahaya serta meningkatkan pengaruh yang bermanfaat dari penggunaan teknologi informasi. BAGIAN I PENDAHULUAN TANTANGAN KEAMANAN, ETIKA, DAN SOSIAL TI Tidak ada keraguan bahwa penggunaan teknologi informasi dalam bisnis mencerminkan berbagai tantangan keamanan utama, dan memperngaruhi masyarakat secara signifikan. Oleh sebab itu, bagian ini akan mengeksplorasi berbagai ancaman yang dihadapi perusahaan dan perorangan karena adanya berbagai jenis kejahatan computer dan perilaku tidak beretika. Dalam bagian II, kita akan mempelajari berbagai metode yang digunakan perusahaan untuk mengelola keamanan dan integritas system bisnis mereka. Kini mari kita lihat kasus dunia nyata. Keamanan Bisnis/ Ti, Etika, Dan Sosial Penggunaan teknologi informasi dalam bisnis memilki dampak besar pada masyarakat dan akhirnya akan menimbulkan berbagai isu etika dalam hal kejahatan, privasi, induvidualistas, pemberian kerja, kesehatan, serta kondisi 2 kerja. Akan tetapi anda juga harus menyadari bahwa teknologi informasi memilki hasil yang bermanfaat dan juga merusak pada masyarakat serta orang-orang yang berada disetiap area ini. TANGGUNG JAWAB ETIKA PRAKTISI BISNIS Sebagai praktisi bisnis, anda memilki tanggung jawab untuk menyebar luaskan penggunaan teknologi informasi yang beretika ditempat kerja. Entah anda memilki tanggung jawab manajerial atau tidak, anda harus menerima tanggung jawab etika yang timbul dari aktifitas kerja anda. Hal itu meliputi menjalankan dengan benar peran anda sebagai sumber daya manusia dalam system bisnis yang anda bantu kembangkan dan gunakan dalam organisasi anda. Sebagai seorang menejer atau praktisi bisnis, merupakan tanggung jawab anda untuk membuat keputusan mengenai berbagai aktivitas bisnis dan penggunaan teknologi informasi, yang mungkin memilki dimensi etika yang harus dipertimbangkan. Mari kita lihat lebih dekat beberapa dasar etika dalam bisnis dan teknologi informasi : Etika Bisnis Etika bisnis berkaitan dengan berbagai pertanyaan etika yang harus dihadapi para menejer dalam pengambilan keputusan bisnis mereka seharihari. Etika Teknologi Dimensi etika penting lainnya berkaitan secara khusus dengan penggunaan bentuk teknologi apapun yang beretika. Prinsip-prinsip etika teknologi : Propesional Persetujuan berdasarkan informasi Keadilan Minimalisasi resiko 3 Kode Etik Profesi AITP : Menyadari tanggung jawab saya pada pihak pemberi kerja, saya harus : Menghindari berbagai konflik kepentingan dan memastikan bahwa pemberi kerja saya menyadari potensi konflik apapun. Melindungi privasi dan kerahasian semua informasi yang dipercayakan pad saya. Tidak salah dalam menyajikan atau menyembunyikan informasi yang berhubungan dengan situasi tertentu. Tidak mencoba untuk menggunakan sumber daya dari pihak pemberi kerja untuk keuntungan pribadi atau tujuan lainnya tanpa persetujuan yang memadai Tidak mengeksploitasi kelemahan system komput untuk keuntungan pribadi atau kepuasan pribadi. KEJAHATAN KOMPUTER Kejahatan computer didefinisikan oleh association of information technology professional (AITP) meliputi : 1. Penggunaan, akses, modifikasi, dan pengaturan hardware, software, data, atau sumber daya jaringan secara tidak sah 2. Pemberian informasi secara tidak sah 3. Pembuatan copy software secara tidak sah 4. Mengingkari akses pemakai akhir ke hardware, software, data, atau suber daya jaringannya sendiri 5. Menggunakan atau berkonspirasi untuk menggunakan sumber daya computer atau jaringan untuk secara illegal mendapatkan informasi atau propesi berwujud. Praktik Hacking Hacking dalam dunia computer adalah penggunaan computer yang obsesif, atau akses dan penggunaan tidak sah dalam system jaringan computer. 4 Pencirian Didunia Maya Banyak kejahatan computer yang melibatkan pencurian uang. Dalam sebagian besar kasus, kejahatan ini adalah “pekerjaan orang dalam” yang melibatkna akses jaringan secara tidak sah serta perubahan database computer untuk penipuan agar dapat menutupi jejak para karyawan yang terlibat. Penggunaan Yang Tidak Sah Ditempat Kerja Penggunaan tidak sah atas system computer dan jaringan dapat disebut pencurian waktu dan sumber daya. Hal ini berkisar dari melakukan kegiatan konsultasi pribadi atau keuangan pribadi, atau keuangan pribadi, atau memainkan video game, untuk menggunakan secara tidak sah internet dijaringan perusahaan. Pembajakan Software Program computer adalah property berharga dan karenanya merupakan subjek pencurian dari system computer. Akan tetapi, pembuatan kopi software secara tidak sah, atau pembajakan software, juga merupakn bentuk umum dari pencurian software. Pelanggaran Hak Cipta Intelektual Software bukanlah satu-satunya subjek hak cipta intelektual dalam pembajakan berbasis computer. Versi yang digitalkan dapat dengan mudah ditangkap oleh system computer serta disediakan untuk banyak orang agar dapat diakses atau di download dalam situs web diinternet, atau dapat langsung disebarkan melalui email sebagai file lampiran. Virus Dan Worm Komputer Virus adalah istilah yang lebih popular tetapi, secara teknis, virus adalah kode program yang tidak dapat bekerja tanpa dimasukkan kedalam program lain. Worm adalah program berbeda yang dapat jalan tanpa perlu diarahkan. 5 BERBAGAI ISU PRIVASI Isu mengenai privasi yang penting sedang diperdebatkan dalam dunia bisnis dan pemerintah, karena teknologi internet mempercepat semua keberadaan koneksi telekomunikasi global dalam bisnis dan masyarakat. Contohnya : Mengakses pribadi email seseorang dan catatan komputernya, serta mengumpulkan dan berbagi informasi mengenai keuntungan individual yang didapat dari kunjungan individual yang didapat dari kunjungan mereka pada berbagai situs web internet serta newgroup (pelanggaran privasi) Selalu mengetahui lokasi seseorang, terutama ketika telepon genggam dan penyerantan menjadi makin erat dihubungkan dengan orang dari pada tempat (pemonitoran computer). Menggunakan informasi pelanggan yang didapatkan dari banyak sumber untuk memasarkan layanan bisnis tambahan (pencocokan computer) Privasi Dalam Internet Internet terkenal karena dapat memberikan anominitas bagi para pemakainya, padahal sebenarnya mereka sangat mudah dilihatdan terbuka terhadapa terjadinya pelanggaran atas privasi mereka. Pencocokan Komputer Pembuatan profil computer dan berbagai kesalahan dalam pencocokan computer atas data adalah ancaman controversial lainya atas privasi. Para induvidu telah ditangkap dan dipenjara walaupun tidak bersalah, dan orangorang telah ditolak pemberian kreditnya karena profil fisik mereka atau data personal mereka telah digunakan oleh software pembuat profil untuk mencocokkan mereka secara tidak benar atau tidak tepat denagn induvidu lain yang sah. 6 Hukum Privasi Banyak hokum privasi pemerintah yang mencoba untuk menegakkan privasi dari file dan komunikasi berbasisi computer. Contohnya U.S. Computer Matching and Privacy Act, yang mengatur pencocokan data dalam file lembaga federal agar dapat memverifikasi kesesuaian untuk program federal. BERBAGAI TANTANGAN LAINYA Berbagai Tantangan Pemberian Kesempatan Kerja Dampak dari teknologi informasi pada pemberian kesempatan kerja adalah isu etika dan secara langsung berkaitan denagn penggunaan computer untuk mencapai otomatis aktivitas pekerjaan. Tidak ada kerguan bahwa penggunaan teknologi informasi telah menciptakan berbagai pekerjaan bahwa penggunaan teknologi informasi telah menciptakan berbagai pekerjaan baru dan meningkatkan produktivitas, serta menyebabkan pengurangan yang signifikan atas beberapa jenis peluang kerja. Pemonitoran Komputer Salah satu isu etika yang paling meledak berkaitan dengan privasi ditempat kerja dan kualitas kondisi kerja dalam bisnis adalah pemonitoran computer. Artinya computer digunkan untuk memonitor produktivitas dan prilaku dari jutaan karyawan ketika mereka bekarja. Berbagai Tantangan Dalam Kondisi Kerja Teknologi informasi telah meniadakan berbgai tugas monoton atau yang tidak diinginkan dalam kantor serta pabrik yang dahulu harus dilakukan oleh orang-orang. Berbagai Tantangan Induvidualitas Kritik yang sering dilontarkan pada system informasi berkaitan dengan pengaruh negatifnya atas induvidualitas orang-orang. System berbasis 7 computer dikritik sebagai system dingin yang tidak memanusiakan serta tidak mempersonalisasikan berbagai aktivitas yang telah dikomputerisasi, karena meniadakan hubungan manusia yang ada dalam system nonkomputer. BERBAGAI ISU KESEHATAN Penggunaan teknologiinformasi ditempat kerja meningkatkan berbagai isu kesehatan. Penggunaan yang intensif atas computer yang dilaporkan menyebabkan masalah kesehatan seperti steres ditempat kerja, kerusakan otot tangan dan leher, kelelahan mata, ekspos terhadap radiasi, dan dan bahkan oleh kecelakaan yang disebabkan oleh computer. Ergonomik Tujuan ergonomic adalah untuk mendesain lingkungan kerja sehat yang aman, nyaman, dan menyenangkan bagi orang-orang untuk bekerja di dalamnya, hingga meningkatkan moral serta produktivitas karyawan. BERBAGAI SOLUSI SOSIAL Kita dapat menggunakn teknologi informasi untuk menyelesaikan berbgaia masalah manusia dan sosial melalui solusi sosial seperti diagnosis medis, perintah yang dibantu oleh computer perencanaan program pemerintah, pengendalian kualitas lingkungan, serta penegakan hokum. Contohnya computer dapat membantu mendiagnosis penyakit, menyarankan perawatan yang dibutuhkan, dan memonitor kemajuan pasien rumah sakit. STUDI KASUS 1 F-Secure, Microsoft, Gm, Dan Verizon : Tantangan Bisnis Dari Virus Komputer Mikko hypponen dan timnya yang merupakan pemburu virus computer dari finlandia mengetahui berbagai pihak berkumpul untuk menentang mereka dalam garis depan web yang liar. Berkat penelitian yang diadakan F-Secure, sebuah perusahaan dengan 300 karyawan menegetahui cara untuk mematikan virus dan penyelidikan pemerintah dibeberapa Negara dapat mematikan 8 jaringan computer yang dibajak oleh virus tersebut hanya beberapa menit sebelum so big akan meluncurkan apa yang diperkirakan sebagai tahap berikutnya dari serangannya. Beberapa kritik bahkan menyatakan bahwa Microsoft, yang jelas-jelas merupakan layanan yang penting , memilki kewajiban untuk memastikan bahwa software-nya cukup memusuhi para hacker. Para pakar teknologi meminta perusahaan tersebut untuk membuat perubahan mendasar dalam cara perusahaan itu mendesain program. “Microsoft harus menulis software yang lebih baik, “ kata paul Saffo, direktur lembaga penelitian dari future yang beralokasi di Menlo Park, Calipornia. “sanagt mengejutkan bahwa perusahaan yang sangat menguntungkan seeprti ini melakukan pekerjaan yang sedemikian buruknya.” Meskipun demikian, beban untuk memerangi virus terletak pada para pemakai computer itu sendiri. Sebagian besar perusahaan besar telah memiliki software antivirus dasar. Akan tetapi, para pakar keamanan tetap berpendapat bahwa mereka perlu mencari produser yang lebih baik untuk sevar teratur untuk memperbarui computer mereka dengan jalur keamanan terbaru untuk program dan vaksin berbagai virus baru. Verizon communications (www.verizon.com) telah serius dalam beberapa tahun belakangan ini dan telah memilki sebuah system untuk secara otomatis memperbarui 200.000 komputernya begitu ada jalur antivirus baru yang tersedia. Hasilnya, perusahaan itu lolos tanpa luka dari serangan pada musim semi, “selain dari dampak bisnis, kejadian tersebut bukanlah masalah bagi kami,”kata CIO perusahaan itu, Shaygan Kheradpir. 9 BAGIAN II PENDAHULUAN MANAJEMEN KEAMANAN TEKNOLOGI INFORMSI Seperti yang kita lihat pada bagian I, terdapat banyak ancaman signifikan atas keamanan dari system informasi dalam bisnis. Tulah alasan mengapa bagian ini didedikasikan untuk mengeksplorasi berbagi metode yang dapat digunakan perusahaan untuk mengelola keamanan mereka. Para menejer bisnis dan praktisi bisnis bertanggung jawab atas keamanan, kualitas, dan kinerja dari system informasi bisnis dalam unit bisnis mereka. Seperti asset penting bisnis lainnya, hardware, software, jaringan dan sumber daya data perlu dilindungi oleh berbagai alat keamanan untuk memastikan kualitas mereka dan penggunaan mereka yang bermanfaat. Itu adalah nilai bisnis dari manajemen keamanan. Menganalisis Geisinger Health System Dan Du Pont Geisinger healty system merespon peraturan pemerintah yang memberikan mandate mengenai keamanan data medis pasien dengan cara mengembangkan berbagai alat keamanan untuk melindungi sumber day data semacam itu. Alat keamanan utama yang diimplementasikan adalah pemisah jaringan pengendalian proses dari jaringan bisnis, serta instalasi perlengkapan firewall pengendalian proses jaringan. BERBAGAI ALAT MANAJEMEN KEAMANAN Tujuan dari manajemen keamanan adalah untuk akurasi, integrasi, dan keamanan proses serta sumber daya semua system informasi. PETAHANAN KEAMANAN YANG SALING BERHUBUNGAN Hubungan jarinagn dan arus bisnis yang penting perlu dilindungi dari serangan luar oleh para penjahata dunia maya atau subversi dari tindakan kejahatan ataau tidak bertanggung jawab dari pihak dalam. Hal ini membutuhkan berbagai alat pertahanan, serta program manajemen keamanan yang terkoordinasi. Mari kita lihat beberapa pertahanan keamanan yang penting : 10 1. Enkripsi Password, pesan, file, dan data lainya dapat ditransmisikan dalam bentuk acaka serta dibentuk kembali oleh system computer untuk para pemakai yang berhak saja. 2. Firewall Firewall sebuah jaringan dapat merupakan prosesor komunikasi, biasanya sebuah route, atau server khusus, bersama dengan software firewall. Pemonitioran e-Mail Pemeriksaan acak tidak lagi cukup memadai. Arusnyan mengarah pada pemonitoran sistematis lalu lintas email perusahaan dengan menggunakan software yang memonitor isi, yanga akan memindai kata-kata yang mengganggu attau yang dapat membhayakan keamanan perusahaan. Pertahanan Dari Virus Banyak perusahaan yang membangun pertahanan melawan penyebaran virus dengan memusatkan distribusi serta pembaruan software antivirus sebagai tanggung jawab dari dapartemen SI mereka. Perusahaan lainnya melakukan outsourcing untuk tanggung jawb perlindungan dari virus ke ISP atau perusahaan telekomunikasi atau manajemen keamanan. ALAT KEAMANAN LAINNYA Kode keamanan Pembuatan cadangan file Pemonitoran keamanan Keamanan biometric Pengendalian kegagalan computer System toleransi kegagalan Pemulihan dari bencana 11 PENGENDALIAN DAN AUDIT SISTEM Dua persyaratan akhir manajemen keamanan yang perlu disebut kan adalah pengembangan penegendalian system informasi dan penyelesaian audit system bisnis. Pengendalian Sistem Informasi Penegndalian system informasi adalah metode dan alat yang berusaha untuk memastikan akurasi, validitas, dan kebenaran aktifitas system informasi. Mengaudit Keamanan Ti Untuk mengkaji dan mengevaluasi apakah alat keamanan dan kebijakan mananjemen yang memadai telah dikembangkan serta diimplementasikan. Hal ini biasanya meliputi verifikasi akurasi dan integritas software yang digunakan, serta input data dan output yang dihasilkan oleh berbagai aplikasi bisnis. 12