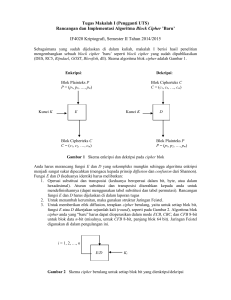

Jurnal Ilmiah

advertisement

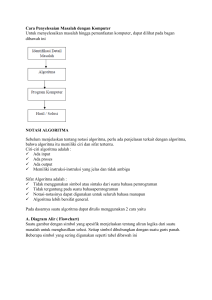

Teknik Pengamanan di Internet Oleh : Tanti Kristanti** Abstrak Internet bukan lagi kata yang asing di era yang disebut sebagai era informasi ini. Berbagai macam layanan komunikasi yang disediakan diantaranya web, e-mail, milis dan newsgroup menjadikan semakin maraknya orang yang ingin bergabung untuk menggunakan fasilitas dunia maya. Dengan semakin beragamnya pengguna yang turut bergabung maka semakin kompleks permasalahan yang muncul ditambah lagi dengan adanya hacker dan cracker, sehingga tidaklah berlebihan jika pengguna harus pula memperhatikan cara mengamankan informasi yang dikomunikasikannya atau berusaha mendeteksi apakah informasi yang diterimanya bukanlah informasi yang palsu. Kriptografi yang merupakan seni dan ilmu menjaga keamanan pesan, sudah digunakan oleh Yulius Caesar untuk kepentingan militer di Roma. Pada kurun 30 tahun terakhir, penelitian akademik mengenai kriptografi mulai intensif dengan diperbantukannya komputer sehingga dapat menambah kecepatan pemrosesan. Pendahuluan Internet atau Interconnected Network adalah koneksi antar jaringan komputer di seluruh dunia yang terhubung secara langsung maupun tidak langsung ke beberapa jalur utama yang disebut internet backbone dan dibedakan satu dengan yang lainnya menggunakan unique name yang biasa disebut alamat IP 32 bit. Komputer dan jaringan dengan berbagai platform yang mempunyai perbedaan dan ciri khas masing-masing (Unix, Linux, Windows, Mac) bertukar informasi dengan sebuah protokol standar yang dikenal dengan nama TCP/IP (Transmission Control Protocol/Internet Protocol). TCP/IP tersusun atas 4 layer (network access, internet, hostto-host transport, dan application) yang masing-masing memiliki protokolnya sendirisendiri. Struktur logik internet dari lapisan protokol dapat dilihat pada gambar berikut ini: Aplikasi Network TCP UDP IP ARP ENET Kabel Ethernet Gambar 1. Node Network Dasar TCP/IP[TRI03] Dari gambar di atas, terdapat konvensi sederhana yang dipakai yaitu : Kotak yang mewakili proses (modul) data saat melewati komputer. Garis yang menghubungkan kotak menunjukkan path data. Garis horizontal di bawah menunjukkan kabel ethernet. Untuk melihat keamanan sistem Internet perlu diketahui cara kerja sistem Internet, antara lain adalah hubungan antara komputer dan protokol yang digunakan. Internet merupakan jalan raya yang dapat digunakan oleh semua orang (public). Untuk mencapai server tujuan, paket informasi harus melalui beberapa sistem (router, gateway, hosts, atau perangkat-perangkat komunikasi lainnya) yang kemungkinan besar berada di luar kontrol. Setiap titik yang dilalui memiliki potensi untuk dibobol, disadap dan dipalsukan. Dari sekian banyak cara pengamanan yang diusulkan, akan dibahas suatu metoda untuk membuat pesan yang disampaikan dalam berbagai format tidak terbaca oleh pihak yang tidak berkepentingan. Teknik untuk membuat pesan agar tidak terbaca adalah enkripsi dan lawannya adalah dekripsi. Sedangkan ilmu untuk menjaga keamanan pesan disebut kriptografi. Kriptografi modern melibatkan komputer dalam pengoperasiannya, sehingga memiliki kerumitan yang kompleks. Hal-hal yang perlu diperhatikan dalam kriptografi modern diantaranya adalah masalah privacy, data integrity, authentication dan non repudiation. Tidak banyak yang mengetahui cara enkripsi dan dekripsi, oleh karena itu melalui bahasan berikut akan diberikan ulasan mengenai kriptografi disertai contoh kasus. Sejarah Keberadaan Internet Secara tertulis, keberadaan internet sebenarnya diawali dari konsep Galatic Network yang dikemukakan oleh J.C.R Licklider dari MIT yang merupakan direktur pertama program riset komputer DARPA (Defense Advanced Research Project Agency) dalam bukunya Series of Memos, Agustus 1962, yang memimpikan adanya jaringan global yang saling terkoneksi dengan menggunakan komputer sehingga setiap orang dapat dengan mudah mengakses data dan program dari sebuah site. Jika diselami lebih lanjut, konsep tersebut mirip dengan fungsi internet saat ini. Pada awal tahun 60-an, Departemen Pertahanan Amerika (DARPA) melalui proyek ARPA (Advanced Research Project Agency) yang disebut ARPANET, membentuk suatu jaringan komputer dengan mendemonstrasikan bagaimana hardware dan software komputer yang berbasis UNIX bisa melakukan komunikasi dalam jarak yang tidak berhingga melalui saluran telepon. Proyek ARPANET merancang bentuk jaringan, kehandalan, seberapa besar informasi dapat dipindahkan, dan akhirnya semua standar yang mereka tentukan menjadi cikal bakal untuk pengembangan protokol yang sekarang dikenal sebagai TCP/IP. ARPANET dibentuk secara khusus oleh 4 universitas besar di Amerika yaitu Stanford Research Institute, University at Santa Barbara, University of California at Los Angeles dan University of Utah, dimana mereka membentuk satu jaringan terpadu di tahun 1969 dan secara umum ARPANET diperkenalkan pada bulan Oktober 1972. Pada tahun 1981, jumlah komputer yang bergabung dengan ARPANET hanya 213 komputer, tahun 1986 bertambah menjadi 2.308 komputer dan tahun 1993 menjadi 1,5 juta komputer. Pada awal tahun 80-an, seluruh jaringan yang tercakup dalam proyek ARPANET menggunakan TCP/IP, karena proyeknya sendiri sudah dihentikan, jaringan ARPANET inilah yang merupakan koneksi utama (backbone) dari Internet. Proyek percobaan tersebut, akhirnya dilanjutkan dan dibiayai oleh NSF (National Science Foundation) yang mengubah nama ARPANET menjadi NSFNET dimana backbone-nya memiliki kecepatan tinggi dan dihubungkan dengan komputer di universitas dan lembaga penelitian di Amerika. Pada awal tahun 1990, Pemerintah Amerika Serikat memberikan ijin penggunaan jaringan ini secara komersial. Fasilitas Internet Jika menyebut kata internet, seringkali orang awam berpikir bahwa internet itu adalah web (WWW/World Wide), padahal kenyataannya web merupakan sebagian fasilitas dari internet. Berikut ini diberikan beberapa fasilitas yang disediakan internet, yaitu: 1. World Wide Web World Wide Web atau WWW atau yang disingkat dengan kata Web adalah layanan yang paling sering digunakan dan memiliki perkembangan yang sangat cepat karena dengan layanan ini pengguna/user bisa menerima informasi dalam berbagai format (multimedia) diantaranya teks, gambar, suara, film dan lain-lain. Untuk mengakses layanan WWW dari sebuah komputer (yang disebut WWW server atau web server) digunakan program web client yang disebut web browser. Jenis-jenis browser yang sering digunakan adalah Netscape Navigator/Communicator, Internet Explorer, NCSA Mosaic, Arena, Lynx, dan lain-lain. 2. Electronic Mail Electronic mail atau disingkat e-mail adalah fasilitas pengiriman atau penerimaan surat elektronik melalui internet. 3. Telnet Fasilitas untuk berhubungan dengan komputer lain serta mencari dan mengambil informasi dari komputer tesebut. 4. File Transfer Protocol Melalui software FTP, data atau file dapat dikirimkan dari satu komputer ke komputer lain. Proses pengiriman file dari komputer lain ke komputer pengguna disebut download, sedangkan pengiriman file dari komputer pengguna ke komputer lain disebut upload. 5. Gopher Sistem yang memungkinkan pemakai bisa mengakses informasi di komputer lain. Gopher hanya dapat menampilkan format teks, sehingga jarang digunakan oleh pengguna internet sekarang ini. 6. Chat Groups/Relay Chat (IRC) Merupakan forum untuk saling berdiskusi atau berbincang-bincang dengan pemakai lain. 7. Newsgroup Biasa disebut ruang percakapan bagi anggota yang mempunyai kepentingan sama. Tidak semua ISP memiliki fasilitas newsgroup, sehingga pengguna harus bisa memilih ISP yang menyediakan fasilitas ini. Kriptografi Pernahkah terpikir oleh pengguna internet yang melakukan pengiriman e-mail pada rekannya, bahwa bisa jadi surat yang dikirimnya tidak sampai, isinya dibaca bahkan dirubah dan dirusak oleh orang lain yang tidak memiliki hak sama sekali pada surat elektronik yang dikirimnya ? Atau pernahkah terpikir oleh penerima surat bahwa surat yang diterimanya berisi informasi yang tidak benar sama sekali, atau surat berasal dari pengirim yang salah ? Hal di atas bisa terjadi, karena sebenarnya pesan atau informasi yang dikirim tidak boleh telanjang, namun harus memiliki sistem pengamanan yang baik dengan cara mengubahnya terlebih dahulu menjadi bentuk lain yang tidak dapat dibaca. Pesan atau informasi yang dapat dibaca atau telanjang disebut plaintext atau cleartext. Kriptografi (cryptography) merupakan ilmu dan seni untuk menjaga pesan agar aman. (Cryptography is the art and science of keeping messages secure. [STA95]) “Crypto” berarti “secret” (rahasia) dan “graphy” berarti “writing” (tulisan). Para pelaku atau praktisi kriptografi disebut cryptographers. Sebuah algoritma kriptografik (cryptographic algorithm), disebut cipher, merupakan persamaan matematik yang digunakan untuk proses enkripsi dan dekripsi. Biasanya kedua persamaan matematik (untuk enkripsi dan dekripsi) tersebut memiliki hubungan matematis yang cukup erat. Proses yang dilakukan untuk mengamankan sebuah pesan (yang disebut plaintext) menjadi pesan yang tersembunyi (disebut ciphertext) adalah enkripsi (encryption). Ciphertext adalah pesan yang sudah tidak dapat dibaca dengan mudah. Menurut ISO 7498-2, terminologi yang lebih tepat digunakan adalah “encipher”. Proses sebaliknya, untuk mengubah ciphertext menjadi plaintext, disebut dekripsi (decryption). Menurut ISO 7498-2, terminologi yang lebih tepat untuk proses ini adalah “decipher”. Cryptanalysis adalah seni dan ilmu untuk memecahkan ciphertext tanpa bantuan kunci. Cryptanalyst adalah pelaku atau praktisi yang menjalankan cryptanalysis. Cryptology merupakan gabungan dari cryptography dan cryptanalysis. Aspek-aspek Keamanan Selain memberikan kerahasiaan, kriptografi memberikan komponen-komponen berikut ini : 1. Authentication : penerima pesan dapat memastikan keaslian pengirimnya. 2. Integrity : penerima harus dapat memeriksa apakah pesan telah dimodifikasi di tengah jalan atau tidak. 3. Nonrepudiation : pengirim tidak dapat mengelak bahwa dialah pengirim yang sebenarnya. 4. Authority : informasi yang berada pada sistem jaringan hanya dapat dimodifikasi oleh pihak yang berwenang. Algoritma Kriptografi Bagi Anda yang tidak berkecimpung dalam bidang informatika, tentu asing mendengar kata algoritma. Algoritma merupakan suatu metoda penyelesaian masalah sebelum hasilnya nanti dapat diterjemahkan dalam bentuk yang dapat dimengerti oleh komputer menggunakan suatu bahasa pemrograman, algoritma bukan bahasa pemrograman, sifatnya tidak terikat oleh spesifikasi suatu mesin komputer. Untuk menyelesaikan kriptografi diperlukan algoritma kriptografi yang terdiri atas 2 bagian yaitu fungsi enkripsi dan dekripsi. Jika keamanan algoritma tergantung pada kerahasiaan algoritma bekerja, maka disebut algoritma terbatas, artinya pengguna tidak boleh menunjukkan algoritma kepada orang lain. Hal ini tidak dapat dipakai pada kriptografi modern yang menyelesaikan masalah bukan dengan menyembunyikan algoritma namun cukup merahasiakan kunci (key) atau password. Bila keamanan algoritma tergantung kunci, maka algoritmanya dapat dipublikasikan kepada semua orang. Contoh sistem semacam ini adalah kartu kredit yang beredar di seluruh dunia dimana menggunakan algoritma kriptografi yang sama yaitu DES (Data Ecryption Standard) dan RSA. Semua orang tahu algoritma ini namun pengetahuan tersebut tidak membantu proses pembongkaran kodenya. Tugas utama kriptografi adalah untuk menjaga agar baik plaintext maupun kunci atau keduanya tetap terjaga kerahasiaannya dari penyadap. Terdapat 2 jenis algoritma kriptografi berdasarkan jenis kuncinya yaitu : 1. Algoritma Simetris (konvensional) Algoritma simetri adalah algoritma yang menggunakan kunci enkripsi yang sama dengan kunci dekripsinya. Algoritma ini sering disebut sebagai algoritma kunci rahasia dimana pengirim dan penerima harus menyetujui satu kunci (K) sebelum berkomunikasi saling mengirimkan pesan (P), keamanannya tergantung terhadap kunci karena jika orang lain mengetahui kunci maka dia dapat meng-enkrip dan men-dekripkan pesan. Yang termasuk algoritma kunci simetri adalah OTP, DES, RC2, RC4, RC5, RC6, IDEA, Twofish, Magenta, FEAL, SAFER, LOKI, CAST, Rijndael (AES), Blowfish, GOST, A5, Kasumi dan lain-lain. Berikut ini adalah gambar yang memperlihatkan kriptografi simetri : K plaintext ciphertext Enkripsi P plaintext Dekripsi C P Gambar 2. Kriptografi Simetris [YUS04] 2. Algoritma Asimetris (kunci publik) Algoritma asimetrik didesain sedemikian rupa sehingga kunci yang digunakan untuk enkripsi berbeda dari kunci yang digunakan untuk dekripsi. Sembarang orang dapat mengetahui kunci enkripsi, namun hanya calon penerima pesan yang mengetahui kunci dekripsi, sehingga kunci enkripsi sering disebut kunci publik dan kunci dekripsi disebut kunci privat. Yang termasuk ke dalam kunci asimetri adalah ECC, LUC, RSA, El Gamal dan DH. Algoritma Kriptografi Klasik Teknik enkripsi simetri merupakan algoritma kriptografi yang biasa digunakan orang sejak berabad-abad lalu, Dua teknik dasar yang biasa digunakan adalah : 1. Teknik Substitusi Substitusi adalah penggantian setiap karakter plaintext dengan karakter lain. Cipher substitusi paling tua yang dikenal adalah substitusi yang dilakukan oleh Yulius Caesar, perhatikan contoh berikut ini : Plaintext : internet Cipher : LQWHUQHW daftar plaintext Cipher a b c D E F d e f g h i j k l m n G H I J K L M N O P o p Q R S q r s t u v w x y z T U V W X Y Z A B C Sebenarnya teknik seperti contoh di atas dirasa cukup aman , karena untuk memecahkan kode rahasia diperlukan 26 ! (26 faktorial) kemungkinan untuk mencoba memecahkan sistem enkripsi. Namun ternyata untuk menjebol kode ini dan kode yang semacamnya dapat dilakukan cara analisis karakter. Supaya analisis lebih teliti, maka sebelumnya perlu dihitung terlebih dahulu peluang-peluang kemunculan setiap huruf dalam bahasa Indonesia (diandaikan kita selalu menggunakan bahasa ini dalam setiap pembuatan kode). Terdapat beberapa macam metoda substitusi diantaranya substitusi deret campuran kata, monome-dinome-trinome, multilateral variant, digrafik, persegi empat standar, kode playfair dan substitusi polialfabet periodik. 2. Teknik Transposisi (Permutasi) Teknik ini menggunakan permutasi karakter, perhatikan contoh berikut : Diketahui plaintext : saya sedang belajar kriptografi Plaintext disusun ke arah kanan kemudian ke bawah. Kuncinya adalah 4 3 1 5 2 6, sehingga keluaran cipher mengikuti urutan kunci menurun ke bawah, menjadi ynjey sbrnw aaatx sdlnt agarz eeiev. Karakter x, y, z, w dan v sengaja ditambahkan untuk menutupi jejak dengan tujuan mempersulit analisis cipher. 4 3 s d l n t Kunci plaintext 1 a a a t x 5 y n j e y 2 a g a r z 6 s b r n w e e i e v Kunci dapat diperoleh dari kata yang mudah dibaca dan kemudian dikodekan menjadi bilangan. Sistem ini dinamakan algoritma transposisi kolom dengan kunci numerik. Jika diketahui plaintext “AKU KIRIM UANG SAKU MINGGU INI”, maka metoda transposisi yang lain dapat berupa : a. Masukan plaintext pola zig-zag, keluaran ciphertext berupa baris. K U A I K U R A U N M K G I A S U M G I G I N N Ciphertext adalah : KAUUU IUNKM GIKRM GAIGN AISNI b. Masukan pola segitiga, keluaran berupa kolom, dibaca dari bawah ke atas. M A I I N N K R G G A U I S G K M A U U K I U N I Ciphertext adalah : MAIIN NKRGG AUISG KMAUU KIUNI c. Masukan berpola spiral, dari luar ke dalam, keluaran berupa kolom dibaca dari atas ke bawah. A U K A S K M N I G U I I U N K N G G A I R I M U Ciphertext adalah : AUKAS KMNIG UIIUN KNGGA IRIMU I d. Masukan secara diagonal dari kiri bawah ke kanan atas, keluaran berupa baris bergantian arah. A K K I N U I M G U R U S M G A A I G I K N U N I Ciphertext adalah : AURAK NAUIK KMSIU NGMGI NUGII e. Masukan spiral dari dalam ke keluar, keluaran diagonal bergantian. Algoritma Kriptografi Modern Penggunaan kriptografi modern melibatkan komputer dalam pengoperasiannya. Algoritma kriptografi yang dipakai diantaranya : 1. Algoritma Simetri, terdiri atas : a. Blok cipher adalah algoritma yang masukan dan keluarannya berupa satu blok, setiap blok terdiri atas banyak bit. Algoritma yang digunakan diantaranya DES, AES dan IDEA. b. Stream cipher adalah cipher yang berasal dari hasil XOR antara bit plaintext dengan setiap bit kuncinya. Algoritma yang digunakan diantaranya OTP, A5 dan RC4. 2. Algoritma Asimetri, algoritma yang dipakai diantaranya adalah RSA, DH, Quantum, ECC dan DSA. 3. Fungsi Hash Fungsi hash satu arah H beroperasi pada pesan M dengan panjang sembarang dengan menghasilkan keluaran h yang selalu memiliki panjang yang sama. Jadi H(M)=h. Fungsi hash memiliki sifat-sifat berikut ini : a. Diberikan M, harus mudah menghitung H(M)=h. b. Diberikan h, sangat sulit atau mustahil mendapatkan M sedemikian sehingga H(M) = h. c. Diberikan M, sangat sulit atau mustahil mendapatkan M’ sedemikian sehingga H(M) = H(M’). Bila diperoleh pesan M’ yang semacam ini, maka disebut tabrakan atau collision. d. Sangat sulit atau mustahil mendapatkan dua pesan M dan M’ sedemikian sehingga H(M) = H(M’). Beberapa Macam Serangan Cryptanalyst Terdapat beberapa macam serangan yang dapat dilakukan oleh pemecah kode jika algoritma telah dikenal luas yaitu : 1. Ciphertext only attack : cryptanalyst hanya memilih beberapa pesan ciphertext, semuanya dienkrip dengan algoritma yang sama, dengan mengetahui kunci dan plaintext-nya terlebih dahulu. 2. Known-plaintext attack : cryptanalyst dapat mengetahui beberapa plaintext beserta ciphertext-nya. 3. Chosen-plaintext attack : cryptanalyst tidak hanya mengetahui sejumlah plaintext dan ciphertext-nya namun bebas memilih plaintext-nya supaya dienkrip dengan algoritma dan kunci yang sama. 4. Adaptive-chosen-plaintext attack : serangan ini merupakan kasus khusus dari serangan jenis ketiga, dimana tidak hanya bebas memilih plaintext yang dienkrip namun juga dapat memodifikasi pilihannya berdasar hasil enkripsi sebelumnya. 5. Chosen-ciphertext attack : cryptanalyst dapat memilih cipertext yang berbeda untuk didekrip dan mempunyai akses terhadap plaintext yang dienkrip, pekerjaan yang harus dilakukan adalah menemukan kunci (key). 6. Chosen-text : merupakan gabungan chosen plaintext dan chosen ciphertext attack. Hacker v.s. Cracker Seperti yang telah dibahas pada bagian sebelumnya, bahwa terdapat banyak layanan yang tersedia di internet, sehingga tidaklah mengherankan jika semakin banyak pengguna yang akan menggabungkan dirinya ke dalam dunia maya ini. Hal ini harus disikapi, karena ternyata tidak semua pengguna memiliki maksud baik ketika bergabung di internet. Selama bertahun-tahun, media menggunakan istilah yang salah mengenai hacker, meskipun yang dimaksudkan sebenarnya adalah cracker. Sehingga masyarakat mengira bahwa hacker adalah orang yang membobol sistem komputer orang lain, hal ini tidak benar dan merugikan orang yang memiliki bakat hacker. Hacker adalah orang yang sangat berminat dalam pekerjaan yang sukar dan tersembunyi dalam berbagai sistem operasi sistem komputer. Kebanyakan, hacker adalah programmer, dengan demikian hacker mendapatkan pengetahuan baru mengenai sistem operasi dan bahasa pemrograman, mengetahui lubang-lubang keamanan dalam sistem sehingga dapat membagikan pengetahuannya secara cuma-cuma. Cracker adalah seseorang yang membobol, mengganggu keutuhan sistem jarak jauh dengan tujuan jahat. Cracker yang memiliki akses yang bukan haknya biasanya akan menghancurkan data vital, meniadakan layanan pengguna yang sah atau menyebabkan masalah pada target mereka. Kesimpulan 1. Internet seperti magnet yang menarik banyak orang ke dalamnya, siapapun dia dan apapun maksudnya, sehingga membuat masalah baru khususnya dalam hal pengamanan. 2. Algoritma kriptografi yang terdiri atas 2 bagian yaitu enkripsi dan dekripsi, diharapkan mampu menangani masalah keamanan di internet. 3. Hacker tidaklah seperti yang dibayangkan oleh kebanyakan orang, pekerjaannya tidak jahat, bahkan mampu membantu para pembuat sistem untuk mengetahui celah atau kelemahan dari sistem yang telah dibuatnya. Yang membedakan hacker dengan cracker adalah kualitas moral mereka. --------------------------------------** adalah dosen tetap ASM Ariyanti DAFTAR PUSTAKA Amperiyanto, Tri; 2003. Bermain-main dengan Internet. Elex Media Komputindo. Jakarta. Febrian, Jack; 2002. Menggunakan Internet. Informatika. Bandung. Kurniawan, Yusuf; 2004. Kriptografi : Keamanan Internet dan Jaringan Komunikasi. Informatika. Bandung. Sitorus, Eryanto; 2004. Teknik Penetrasi : Kemampuan Hacker untuk Menguji Sekuriti. Indah. Surabaya. Stallings,William; 1995. Network and Internetwork Security. Prentice Hall. Ustadiyanto, Riyeke; 2002. Framework e-Commerce. Andi. Yogyakarta.