Implementasi Firewall IPTables Untuk Mencegah Serangan

advertisement

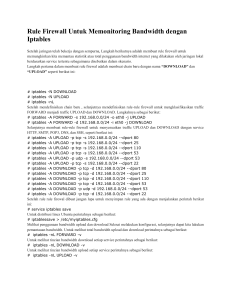

Implementasi Firewall IPTables Untuk Mencegah Serangan Terhadap Webserver TUGAS AKHIR Sebagai Persyaratan Guna Meraih Gelar Sarjana Strata 1 Teknik Informatika Universitas Muhammadiyah Malang Oleh: Revana Mendra Nugraha 09560099 JURUSAN TEKNIK INFORMATIKA FAKULTAS TEKNIK UNIVERSITAS MUHAMMADIYAH MALANG 2013 LEMBAR PERSETUJUAN Implementasi Firewall IPTables Untuk Mencegah Serangan Terhadap Webserver TUGAS AKHIR Sebagai Persyaratan Guna Meraih Gelar Sarjana Strata 1 Teknik Informatika Universitas Muhammadiyah Malang Menyetujui, Pembimbing I Pembimbing II Ir. M. Irfan, MT Denar Regata Akbi, S. Kom NIP. 108.9203.0255 LEMBAR PENGESAHAN Implementasi Firewall IPTables Untuk Mencegah Serangan Terhadap Webserver TUGAS AKHIR Sebagai Persyaratan Guna Meraih Gelar Sarjana Strata 1 Teknik Informatika Universitas Muhammadiyah Malang Disusun Oleh : Revana Mendra Nugraha 09560099 Tugas Akhir ini telah diuji dan dinyatakan lulus melalui sidang majelis penguji pada tanggal 14 November 2013 Menyetujui, Penguji I Penguji II Mengetahui Ketua Jurusan Teknik Informatika Eko Budi Cahyono, S.Kom, MT NIP. 108.9504.0330 KATA PENGANTAR Assalamu’alaikum Wr. Wb Dengan memanjatkan puji syukur kehadirat Allah SWT, atas limpahan rahmat dan hidayah-Nya serta salawat dan salam yang tercurahkan kepada junjungan nabi besar Muhammad SAW sehingga penulis dapat menyelesaikan Tugas Akhir yang berjudul : “IMPLEMENTASI FIREWALL IPTABLES UNTUK MENCEGAH SERANGAN TERHADAP WEBSERVER” Penyusunan Laporan Tugas Akhir ini merupakan salah satu persyaratan untuk mencapai kelulusan dan memperoleh gelar Sarjana Teknik dalam Program Studi Teknik Informatika Program Strata I Jurusan Teknik Informatika, Fakultas Teknik, Universitas Muhammadiyah Malang. Di dalam tulisan ini disajikan pokok-pokok bahasan mengenai penjelasan implementasi IPTables sebagai firewall unutk melindungi serangan terhdap web server dan beberapa penjelasan mengenai metode pengujian firewall IPTables menggunakan beberapa serangan. Penulis menyadari sepenuhnya bahwa Laporan Tugas Akhir ini masih jauh dari kesempurnaan, oleh karena itu penulis sangat mengharapkan kritik dan saran yang membangun dari semua pihak sehingga di dalam pembuatan laporan yang akan datang akan jauh lebih sempurna. Akhir kata penulis berharap, semoga Laporan Tugas Akhir ini dapat bermanfaat bagi penulis khususnya dan para pembaca pada umumnya. Wassalamu’alaikum Wr. Wb. Malang, 14 November 2013 Revana Mendra Nugraha DAFTAR ISI HALAMAN JUDUL ....................................................................................... i LEMBAR PERSETUJUAN ............................................................................ ii LEMBAR PENGESAHAN ............................................................................ iii HALAMAN PERNYATAAN KEASLIAN ................................................... iv ABSTRAK ...................................................................................................... v ABSTRACT .................................................................................................... vi LEMBAR PERSEMBAHAN ......................................................................... vii KATA PENGANTAR .................................................................................... viii DAFTAR ISI .................................................................................................. ix DAFTAR GAMBAR ...................................................................................... xi DAFTAR TABEL ........................................................................................... xiii BAB I PENDAHULUAN 1.1 Latar Belakang .............................................................. 1 1.2 Rumusan Masalah ........................................................ 2 1.3 Batasan Masalah............................................................ 2 1.4 Tujuan ............................................................................ 3 1.5 Metodologi Penyelesaian Masalah ................................ 3 1.5.1 Studi Literatur ...................................................... 3 1.5.2 Rancangan Sistem ............................................... 3 1.5.3 Implementasi Sistem ........................................... 3 1.5.4 Evaluasi Sistem ................................................... 4 Sistematika Pembahasan ............................................... 4 1.6 BAB II LANDASAN TEORI 2.1 Firewall .................................................................................. 6 2.2 IPTables ................................................................................. 6 2.2.1 Kode IPTables ............................................................... 7 2.2.1.1 Table ................................................................. 7 2.2.1.2 Command .......................................................... 8 2.2.1.3 Option ............................................................... 9 2.2.1.4 Generic Matches ............................................... 10 2.2.1.5 Explicit Matches ............................................... 11 2.2.1.6 String Match ..................................................... 12 2.2.1.7 Target/ Jump ..................................................... 12 SQL Injection .......................................................................... 14 2.4 Cross Site Scripting (XSS) ....................................................... 15 2.5 Remote File Inclusion (RFI) ................................................... 15 2.6 Local File Inclusion (LFI) ...................................................... 15 2.7 Web Server................................................................................ 15 2.8 16 2.3 DVWA (Website Vulnerable) ................................................. BAB III ANALISIS DAN PERANCANGAN SISTEM 3.1 Analisa Sistem ........................................................................ 17 3.1.1 Kebutuhan Sistem .......................................................... 18 3.1.2 Analisa Kebutuhan Arsitektur Serangan ....................... 19 3.2 Perancangan Sistem ................................................................ 20 3.3 Skenario Pengujian ................................................................ 21 3.3.1 Skenario Pengujian Serangan Sebelum Penerapan IPTables ..................................................................................... 21 3.3.2 Skenario Pengujian Serangan Sesudah Penerapan IPTables ...................................................................................... 24 3.3.3 Skenario Perbandingan Hasil Serangan Sebelum dan Sesudah Penerapan IPTables ....................................... 24 BAB IV IMPLEMENTASI DAN PENGUJIAN 4.1 ` Implementasi Sistem............................................................... 25 4.1.1 Implementasi Arsitektur Jaringan .................................. 25 4.1.1.1 Konfigurasi Alamat IP Server .......................... 25 4.1.1.2 Konfigurasi Alamat IP Attacker ....................... 27 4.1.1.3 Konfigurasi Alamat IP Client ........................... 27 4.1.2 Implementasi Kebutuhan Sistem Server........................ 28 4.1.3 Implementasi Skema Serangan ...................................... 33 4.1.3.1 Implementasi Serangan SQL Injection ............. 33 4.1.3.2 Implementasi Serangan XSS ............................. 41 4.1.3.3 Implementasi Serangan LFI.............................. 42 4.2 4.3 4.1.3.4 Implementasi Serangan RFI ............................. 44 4.1.4 Implementasi IPTables Sebagai Firewall ...................... 45 Pengujian Sistem .................................................................... 46 4.2.1 Hasil Pengujian .............................................................. 47 Analisa Hasil Pengujian.......................................................... 58 BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan ............................................................................ 59 5.2 Saran ....................................................................................... 59 DAFTAR PUSTAKA LAMPIRAN DAFTAR PUSTAKA [1] A. Hari, S. Suri, & G. M. Parulkar. (2000). Detecting and resolving packet filter conflicts: In Proc. of IEEE Infocom. [2] Demel, Vensnany. (2010). Website Analysis With Context SQL Injection Attack, RFI, LFI, And XSS: Universitas Gunadarma. [3] Faranuddin, Rakhmat. (2005). Membangun Firewall Dengan IPTABLES di Linux. Jakarta: PT Elex Media Komputindo. [4] Fadzil,Fikri. (2011). Hacking Website. Jakarta. PT. Elex Media Kumputindo [5] Husni. (2003). Implementasi Jaringan Komputer dengan Linux Redhat 9. Yogyakarta : Andi Offset. [6] HDP, Lukman. (2003). Tutorial IPTables. Penerbit ANDI. [7] Newman, Frans. (2002). Mengamankan Web Server Dari Serangan Hacker / Cracker. Jakarta: PT Elex Media Komputindo [8] Rash, Michael. (2007). Linux Firewalls: William Pollock Publishing, [9] Simarmata, Janner. (2006). Pengamanan Sistem Keamanan Komputer: Penerbit ANDI. [10] Sofana, Iwan. (2008). Membangun Jaringan Komputer. Bandung. Informatika [11] Sujito,2010, Sistem Keamanan Internet Dengan Menggunakan IPTables sebagai Firewall. STMIK Pradnya Paramita [12] Thomas, Tom. (2005). Network Security First - Step. Yogyakarta. Penerbit ANDI