BAB 3 ANALISIS DAN PERANCANGAN 3.1 Analisis Permasalahan

advertisement

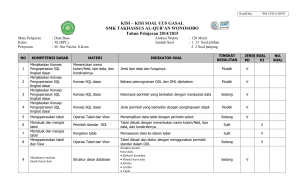

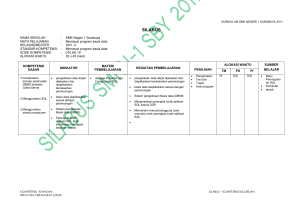

BAB 3 ANALISIS DAN PERANCANGAN 3.1 Analisis Permasalahan 3.1.1 Kuisioner Kuesioner ini diisi oleh 131 orang responden, adapun hasil analisisnya adalah sebagai berikut : 1. Umur : Umur 1.53% 35.11% <21 Tahun 21‐25 Tahun >25 Tahun 63.36% Gambar 3.1 Chart Umur Pertanyaan ini kami gunakan untuk mengetahui range usia responden yang mengisi kuesioner ini. 26 27 2. Pekerjaan : Pekerjaan 11.45% 9.16% Pelajar / Mahasiswa Web Developer Lain ‐ Lain 79.39% Gambar 3.2 Chart Pekerjaan Pertanyaan ini digunakan untuk mengetahui jenis profesi dari responden. 3. Pendidikan : Pendidikan 30.53% SD ‐ SMA S1/S2/S3 69.47% Gambar 3.3 Chart Pendidikan 28 Pertanyaan ini digunakan untuk mengetahui jenjang pendidikan yang ditempuh oleh responden. 4. Apakah memiliki web pribadi / admin web ? Memiliki Web / Admin Web 31.30% Ya Tidak 68.70% Gambar 3.4 Chart Status Kepemilikan Web Pertanyaan ini digunakan untuk mengetahui apakah responden memiliki pengalaman dalam bidang web atau hal lain yang masih berkaitan dengan web. 5. Apakah web Anda pernah mengalami serangan keamanan (hacked) : Pengalaman Serangan Keamanan 39.02% 60.98% Gambar 3.5 Chart Pengalaman Serangan Keamanan Ya Tidak 29 Pertanyaan ini digunakan untuk mengetahui apakah responden yang memiliki web atau administrator web tersebut, pernah mengalami serangan keamanan terhadap web mereka. 6. Jenis serangan apakah yang dialami? Jenis Serangan 21.43% SQL Injection 50% 21.43% XSS Deface Lain ‐ Lain 7.14% Gambar 3.6 Chart Jenis Serangan Pertanyaan ini digunakan untuk mengetahui jenis serangan keamanan apakah yang sering dialami oleh pemilik web atau administrator web. 7. Serangan terjadi Tahun : Tahun Terjadi Serangan 6.67% 40% 13.33% 2008 2009 2010 40% Gambar 3.7 Chart Tahun Terjadi Serangan 2011 30 Pertanyaan ini digunakan untuk mengetahui range tahun terjadinya serangan keamanan yang dialami oleh pemilik web atau administrator web. 8. Jenis bahasa yang digunakan pada web : Jenis Bahasa Pemrograman Web 0% 20% PHP 2.86% ASP CMS 77.14% Lain ‐ Lain Gambar 3.8 Chart Bahasa Pemrograman Pertanyaan ini digunakan untuk mengindentifikasi bahasa pemrograman apakah yang banyak digunakan oleh responden yang memiliki web atau administrator web. 9. Tipe Web : Tipe Web 13.89% Personal 19.44% E‐Commerce 66.67% Gambar 3.9 Chart Tipe Web Lain ‐ Lain 31 Pertanyaan ini digunakan untuk mengetahui jenis tipe web apakah yang banyak dimiliki oleh responden. 10. Solusi pencegahan serangan apa yang telah diterapkan? ¾ SQL Injection security ¾ Blocking all unused ports, give maximum password attempt, ganti password ¾ Konsultasi ke teman ¾ Restore database, ip banned, crawler ¾ Perbaikan code ¾ Tidak ada solusi Pertanyaan ini digunakan untuk mengetahui solusi pencegahan apa saja yang telah diterapkan oleh pemilik web atau administrator web. 11. Apakah masih terjadi serangan yang sejenis/ muncul serangan lain setelah pencegahan? Perulangan Serangan Keamanan 46.67% 53.33% Gambar 3.10 Chart Perulangan Serangan Ya Tidak 32 Pertanyaan ini digunakan untuk mengetahui apakah serangan keamanan masih sering terjadi, setelah dilakukan perbaikan pada serangan sebelumnya. 12. Apakah Anda akan terbantu jika ada suatu konfigurasi pencegahan untuk XSS, SQL Injection, DoS? Validasi Manfaat Konfigurasi 11.45% Ya Tidak 88.55% Gambar 3.11 Chart Konfigurasi Pertanyaan ini digunakan untuk memvalidasi apakah konfigurasi terhadap serangan XSS, SQL Injection, DoS diperlukan atau tidak. 13. Tipe license dari konfigurasi sebaiknya? Tipe Lincense Konfigurasi 19.08% Commercial Open Source 80.92% Gambar 3.12 Chart License 33 Pertanyaan ini digunakan untuk mengetahui tingkat kemampuan finansial user terhadap konfigurasi yang akan dibuat 14. Sistem keamanan untuk preventif sebaiknya berupa : Tipe Sistem Keamanan 29.77% 30.53% Instalasi Software Konfigurasi Optimasi 39.69% Gambar 3.13 Chart Tipe Sistem Keamanan Pertanyaan ini digunakan untuk mengetahui tipe sistem keamanan preventif yang diinginkan oleh responden. 15. Waktu untuk konfigurasi pada sistem dapat ditolerir selama : Waktu 16.03% 1 ‐ 2 hari 3 hari 20.61% 63.36% Gambar 3.14 Chart Waktu Konfigurasi 1 minggu 34 Pertanyaan ini digunakan untuk mengetahui seberapa lama waktu yang ditolerir untuk melakukan konfigurasi pada sistem keamanan yang akan diterapkan. 3.1.2 Studi Literatur Kasus 1 : Masih Diserang "Hacker", Sony Kehabisan Kata-kata Kamis, 26 Mei 2011, NEW YORK, KOMPAS.com — Sony Corp sudah kehabisan kata-kata untuk mengucapkan maaf kepada konsumennya. Berkali-kali Sony dipermalukan ulah para hacker yang membobol sistem keamanan layanan online-nya. Ketika bulan lalu sistem jaringan PlayStation Sony dibajak, juru bicara Sony langsung mengucapkan terima kasih kepada konsumen untuk bersedia bersabar atas ketidaknyamanan yang ditimbulkan. Apalagi setelah resmi diketahui bahwa 100 juta pengguna Sony telah di-hack, eksekutif Sony Kazuo Hirai turun tangan membungkukkan badan untuk menyatakan penyesalannya. Kemudian, setelah lebih 24 hari sistem keamanan Sony belum juga bebas pembobolan, orang nomor satu Sony, Howard Stringer, langsung meminta maaf dengan meyakinkan konsumen bahwa sistemnya sudah lebih aman. Namun nyatanya, hingga kini sistem keamanan Sony masih terus diserang. Tidak ada lagi yang bisa dilakukan manajemen saat ini, selain aksi diam. Tidak ada eksekutif yang bersedia berkomentar dari lima insiden keamanan yang terjadi hanya dalam satu minggu terakhir ini. Penderitaan Sony masih berlanjut ketika Selasa (24/5/2011), giliran situs musik Sony BMG diubrak-abrik. Sekelompok hacker yang menamakan kelompoknya LulzCec ini menyerang Sony dengan teknik SQL injection. Teknik ini ditengarai sama dengan teknik yang digunakan 35 oleh kelompok hacker Lebanon untuk mengambil informasi rahasia milik Sony Ericsson. "Kami hanya ingin mempermalukan Sony lagi. Mungkin ini pembobolan yang kedelapan, atau tujuh setengah," tulis kelompok itu dalam posting anonim di sistem keamanan Sony. Sejak April, sekitar tujuh insiden menerpa Sony, mulai dari serangan anonymous di situs Sony, hingga serangan hacker ke divisi Sony BMG dan Sony Ericsson. Jason Maloni, Eksekutif Humas untuk Krisis dari Levic Strategic Communication, menyatakan, Sony kurang bijak mengatasi masalah ini. "Seharusnya mereka bisa bicara lebih banyak," ujar Maloni. Stringer akhirnya berbicara kepada media massa setelah beberapa waktu eksekutif melakukan aksi diam. Ia hanya bilang di beberapa forum bahwa serangan itu hanya "cegukan" dalam bisnis internetnya. Sumber : http://tekno.kompas.com/read/2011/05/26/23490697/Masih.Diserang.Hac ker.Sony.Kehabisan.Kata-kata diakses tanggal 12-06-2011 Kasus 2 : China, Surga Bagi Para Hacker VIVAnews - Ternyata, di kalangan para peretas (hacker), situssitus pemerintahan AS dihargai begitu murah. Menurut laporan terbaru dari firma keamanan komputer Imperva, kontrol terhadap situs-situs pemerintahan AS diperjualbelikan mulai dari harga US$33-US$499 (Rp 300 ribu sampai Rp 4,5juta). Seperti dikutip dari situs Computer World, pada sebuah forum 'bawah tanah' yang merupakan pasar gelap di kalangan hacker, Imperva menemukan adanya jual beli beberapa situs web pemerintah AS, termasuk situs milik kalangan militer. 36 "Anda bisa membeli akses administrator situs-situs tersebut dengan mudah," ujar Noa Bar-Yosef, Senior Security Strategis Imperva. Padahal, semua itu adalah situs penting. Diantaranya adalah situs Pharmaco economic Center milik Departemen Pertahanan AS yang menganalisa penggunaan obat-obatan bagi militer, dan veteran AS. Lalu ada situs Negara bagian Utah AS dan Michigan, situs pemerintahan Italia, maupun beberapa situs universitas di AS. Tak hanya menjual situs pemerintah, para peretas juga mengobral beberapa informasi rahasia yang mereka curi dari berbagai situs hanya seharga US$20 (180 ribu) untuk 1000 informasi rahasia tadi. Biasanya informasi ini diperlukan para spammer atau penipu online untuk melancarkan aksi-aksinya. Sejauh ini, Bar-Yosef mengatakan ada sekitar 16 situs pemerintahan dan 300 ribu data rahasia orang yang diperjualbelikan di forum itu. Gambar 3.15 Daftar Harga Web AS 37 Bar-Yosef memperkirakan, hacker mampu mencuri data rahasia tersebut menggunakan serangan yang disebut SQL Injection. Biasanya laman web yang menyediakan boks pencarian atau form pengisian, bisa diserang, karena boks tersebut akan berhubungan langsung dengan database. Menurutnya, tidak perlu keahlian teknis yang mendalam untuk melakukan hal itu. Bahkan hacker pemula yang biasa disebut dengan istilah 'script kiddies', bisa melakukan serangan jenis ini. Namun, serangan SQL Injection bisa berakibat fatal. Misalnya pada kasus jebolnya system pembayaran milik perusahaan Heartland dan 7-Eleven oleh peretas bernama Albert Gonzalez. (np) Sumber : http://fokus.vivanews.com/news/read/200982-hacker-jual-murah-situspemerintah-as diakses tanggal 01-20-2012 3.1.3 Identifikasi Masalah Berdasarkan hasil analisis, dapat diambil kesimpulan bahwa : 1. Kurang adanya konfigurasi untuk serangan SQL Injection pada PHP. 2. Kurangnya optimalisasi konfigurasi .htaccess pada server web hosting. 3. Lemahnya validasi pada segi logika coding pemrograman web PHP. 4. Kurangnya optimalisasi konfigurasi php.ini pada server lokal. 3.1.4 Solusi yang akan Diterapkan Solusi yang akan diterapkan dari hasil analisis terhadap identifikasi masalah yang ditemukan : 1. Membuat konfigurasi untuk mencegah serangan SQL Injection pada PHP. 38 2. Optimalisasi konfigurasi .htaccess pada server web hosting. 3. Memperbaiki validasi pada segi logika coding pemrograman web PHP. 4. Optimalisasi konfigurasi php.ini pada server lokal. Solusi alternatif yang dapat diterapkan : 1. Penggunaan protokol HTTPS pada halaman autentikasi. Solusi ini tidak diterapkan, karena konfigurasi yang dibuat lebih bersifat free, dimana jika menggunakan HTTPS maka diperlukan dana tambahan untuk membayar SSL certificate. 3.2 Perancangan Pencarian Halaman Vulnerable Pada sub bab ini dijelaskan tahapan-tahapan yang dilakukan untuk melakukan pencarian halaman vulnerable pada suatu web, yang dapat digambarkan dalam suatu diagram SQL Injection. • Diagram SQL Injection Gambar 3.16 Diagram Skenario SQL Injection 39 • SQL Injection Tool yang digunakan adalah Havij dimana berfungsi sebagai penetration tool terhadap serangan SQL Injection. • TOR digunakan sebagai obfuscator IP yang berfungsi untuk menutupi identitas pada saat percobaan masuk ke halaman login administrator pada web vulnerable. • Langkah – langkah dalam melakukan SQL Injection: 1. Melakukan obfuscate IP sebagai langkah covering tracks pada control panel TOR dengan memilih“New Identity”. 2. IP obfuscate telah didapatkan dari router TOR 3. Lakukan enabled pada add-ons TOR di browser Mozilla Firefox, agar IP obfuscate bisa digunakan. Lalu masukkan nama web yang dituju pada URL. 4. Web browser akan mengirimkan request ke index.php dari web target. 5. Lalu request tersebut akan ditanggapi oleh server dari web target. 6. Lakukan pencarian terhadap halaman yang vulnerable untuk dilakukan SQL Injection. 7. Masukkan link URL dari halaman yang vulnerable tersebut ke Havij, lalu pilih “analyze”. 8. Havij akan melakukan scanning untuk mendapatkan database dari web target. 9. Lalu server web target akan memberikan informasi isi database sesuai dengan perintah yang dilakukan oleh Havij. 10. Setelah informasi database didapatkan, maka dilakukan pemilihan data, seperti mengambil username dan password dari administrator, serta halaman login administrator untuk gaining access. 11. Gunakan username dan password administrator untuk login.