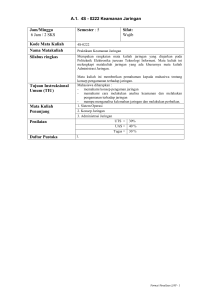

2.1 Linux 2.2 Android

advertisement

1 BAB II TINJAUAN PUSTAKA 2.1 Linux Linux adalah nama dari sebuah sistem operasi yang berbasis Unix yang disebarluaskan ke masyarakat secara gratis dan berada di bawah lisensi GNU General Public License (GPL), yang berarti bahwa Linux didistribusikan berikut dengan source code-nya. Ketersediaan akses kode sumber memungkinkan para pengguna untuk memodifikasi sistem operasi ini yang kemudian diperbolehkan juga untuk digunakan dan didistribusikan kembali secara bebas. Nama Linux sendiri diambil dari nama si penciptanya yaitu Linus Torvalds, untuk lebih jauh tentang sejarah Linux akan kami bahas pada artikel berikutnya. Yang menjadi perbedaan paling utama antara sistem operasi Linux dengan sistem operasi populer lainnya adalah terletak pada kernel Linux dan komponen-komponen yang menyususnnya yang bida diakses secara bebas dan terbuka. Namun perlu pembaca ketahui, linux bukanlah satusatunya sistem operasi yang berada pada kategori open source, masih terdapat beberapa sistem operasi lain yang bersifat sama dengan Linux. Akan tetapi Linux menjadi contoh terbaik dan sistem operasi open source yang paling banyak digunakan. Pengembangan sistem operasi Linux dilakukan dengan cara mendistribusikannya secara bebas sehingga setiap calon pengguna dapat mendownload sistem operasi ini di internet atau mendapatkannya dari forum-forum khusus. Forum pengguna Linux biasanya membentuk sebuah komunitas khusus untuk memodifikasi sistem, setelah itu kode sumber yang telah dimodifikasi dan dikembangkan tersebut kembali dibagikan melalui internet atau media lainnya. Siapapun bebas untuk bergabung dengan komunitas dalam pengembangan sistem operasi Linux. 2.2 Android Android merupakan sistem operasi berbasis Linux dengan interface Java. Menyediakan alat-alat compiler, debugger dan perangkat emulator seperti Java Virtual Machine (JVM) yaitu Dalvik Virtual Machine (DVM). Android menggunakan DVM yang berbasis pada implementasi Apache Harmony Java. Dalvik menggunakan bytecode khusus. Oleh karena itu bytecode standart java tidakdapatdijalankan pada Android tapi harus menggunakan kompiler Android untuk membuat spesific bytecode Android. Android mendukung tampilan 2-D dan 3-D menggunakan librari OpenGL dan mendukung penyimpanan data pada database SQLLite. (Alfa Satyaputra & Eva Maulina, 2014). 1 2 Untuk pengembangan Android, Google menyediakan Android Development Tools (ADT) bagi Eclipse untuk mengembagkan aplikasi Android. Setiap aplikasi Android berjalan pada prosesnya sendiri dan terisolasi dari aplikasi lain yang sedang berjalan. Oleh karena itu aplikasi yang kurang menguntungkan tidak dapat merusak aplikasi Android yang lain. Smack merupakan salah satu librari XMPP (Jabber) yang bersifat open source dan merupakan salah satu library yang berbasis Java yang sangat populer dalam membuat aplikasi pesan instan seperti clients, bots, dan aplikasi lainnya. Smack diproduksi oleh developer yang sama dengan server openfire. 2.3 Interusion Detectio System (IDS) IDS (Intrution Detection System) adalah sebuah sistem yang melakukan pengawasan terhadap traffic jaringan dan pengawasan terhadap kegiatan-kegiatan yang mencurigakan didalam sebuah sistem jaringan. Jika ditemukan kegiatan-kegiatan yang mencurigakan berhubungan dengan traffic jaringan maka IDS akan memberikan peringatan kepada sistem atau administrator jaringan. Dalam banyak kasus IDS juga merespon terhadap traffic yang tidak normal/ anomali melalui aksi pemblokiran seorang user atau alamat IP (Internet Protocol) sumber dari usaha pengaksesan jaringan. IDS sendiri muncul dengan beberapa jenis dan pendekatan yang berbeda yang intinya berfungsi untuk mendeteksi traffic yang mencurigakan didalam sebuah jaringan. (Muhammad Rianto Arief Makalah STMIK AMIKOM Yogyakarta.) Beberapa jenis IDS adalah : yang berbasis jaringan (NIDS) dan berbasis host (HIDS). Ada IDS yang bekerja dengan cara mendeteksi berdasarkan pada pencarian ciri-ciri khusus dari percobaan yang sering dilakukan. Cara ini hampir sama dengan cara kerja perangkat lunak antivirus dalam mendeteksi dan melindungi sistem terhadap ancaman. Kemudian ada juga IDS yang bekerja dengan cara mendeteksi berdasarkan pada pembandingan pola traffic normal yang ada dan kemudian mencari ketidaknormalan traffic yang ada. Ada IDS yang fungsinya hanya sebagai pengawas dan pemberi peringatan ketika terjadi serangan dan ada juga IDS yang bekerja tidak hanya sebagai pengawas dan pemberi peringatan melainkan juga dapat melakukan sebuah kegiatan yang merespon adanya percobaan serangan terhadap sistem jaringan dan komputer. Adapun jenis-jenis IDS antara lain : 1. NIDS (Network Intrusion Detection System) Semua lalu lintas yang mengalir ke sebuah jaringan akan dianalisis untuk mencari apakah ada percobaan serangan atau penyusupan ke dalam sistem jaringan. NIDS umumnya terletak di 2 3 dalam segmen jaringan penting di mana server berada atau terdapat pada "pintu masuk" jaringan. Kelemahan NIDS adalah bahwa NIDS agak rumit diimplementasikan dalam sebuah jaringan yang menggunakan switch Ethernet, meskipun beberapa vendor switch Ethernet sekarang telah menerapkan fungsi IDS di dalam switch buatannya untuk memonitor port atau koneksi. 2. HIDS (Host Intrution Detection System) IDS jenis ini berjalan pada host yang berdiri sendiri atau perlengkapan dalam sebuah jaringan. Sebuah HIDS melakukan pengawasan terhadap paket-paket yang berasal dari dalam maupun dari luar hanya pada satu alat saja dan kemudian memberi peringatan kepada user atau administrator sistem jaringan akan adanya kegiatan-kegiatan yang mencurigakan yang terdeteksi oleh HIDS. 3. Signature Based IDS yang berbasis pada signature akan melakukan pengawasan terhadap paket-paket dalam jaringan dan melakukan pembandingan terhadap paket-paket tersebut dengan basis data signature yang dimiliki oleh sistem IDS ini atau atribut yang dimiliki oleh percobaan serangan yang pernah diketahui. Cara ini hampir sama dengan cara kerja aplikasi antivirus dalam melakukan deteksi terhadap malware. Intinya adalah akan terjadi keterlambatan antara terdeteksinya sebuah serangan di internet dengan signature yang digunakan untuk melakukan deteksi yang di implementasikan didalam basis data IDS yang digunakan. Jadi bisa saja basis data signature yang digunakan dalam sistem IDS ini tidak mampu mendeteksi adanya sebuah percobaan serangan terhadap jaringan karena informasi jenis serangan ini tidak terdapat dalam basis dat signature sistem IDS ini. Selama waktu keterlambatan tersebut sistem IDS tidak dapat mendeteksi adanya jenis serangan baru. 4. Anomaly Based IDS jenis ini akan mengawasi traffic dalam jaringan dan melakukan perbandingan traffic yang terjadi dengan rata-rata traffic yang ada (stabil). Sistem akan melakukan identifikasi apa yang dimaksud dengan jaringan “normal” dalam jaringan tersebut, berapa banyak bandwidth yang biasanya digunakan di jaringan tersebut, protolkol apa yang digunakan, port-port dan alat-alat apa saja yang biasanya saling berhubungan satu sama lain didalam jaringan tersebut, dan memberi peringatan kepada administrator ketika dideteksi ada yang tidak normal, atau secara signifikan berbeda dari kebiasaan yang ada. 3 4 5. Passive IDS IDS jenis ini hanya berfungsi sebagai pendeteksi dan pemberi peringatan. Ketika traffic yang mencurigakan atau membahayakan terdeteksi oleh IDS maka IDS akan membangkitkan sistem pemberi peringatan yang dimiliki dan dikirimkan ke administrator atau user dan selanjutnya terserah kepada administrator apa tindakan yang akan dilakukan terhadap hasil laporan IDS. 6. Reactive IDS IDS jenis ini tidak hanya melakukan deteksi terhadap traffic yang mencurigakan dan membahayakan kemudian memberi peringatan kepada administrator tetapi juga mengambil tindakan pro aktif untuk merespon terhadap serangan yang ada. Biasanya dengan melakukan pemblokiran terhadap traffic jaringan selanjutnya dari alamat IP sumber atau user jika alamat IP sumber atau user tersebut mencoba untuk melakukan serangan lagi terhadap sistem jaringan di waktu selanjutnya.. 2.3.1 Fungsi IDS Beberapa alasan untuk memperoleh dan menggunakan IDS (intrusion detection system) (Ariyus, 2007), diantaranya adalah: 1. Mencegah resiko keamanan yang terus meningkat, karena banyak ditemukan kegiatan ilegal yang diperbuat oleh orang-orang yang tidak bertanggung jawab dan hukuman yang diberikan atas kegiatan tersebut. 2. Mendeteksi serangan dan pelanggaran keamanan sistem jaringan yang tidak bisa dicegah oleh sistem umum pakai, seperti firewall. Sehingga banyak menyebabkan adanya lubang keamanan, seperti: a. Banyak dari legacy sistem, sistem operasi tidak patch maupun update. Patch tidak diperhatikan dengan baik, sehingga menimbulkan masalah baru dalam hal keamanan. b. User yang tidak memahami sistem, sehingga jaringan dan protokol yang mereka gunakan memiliki celah dari keamanannya. c. User dan administrator membuat kesalahan dalam konfigurasi dan dalam menggunakan sistem. 3. Mencegah resiko keamanan yang terus meningkat, karena banyak ditemukan kegiatan ilegal yang diperbuat oleh orang - orang yang tidak bertanggung jawab. 4 5 4. Mengamankan file yang keluar dari jaringan sebagai pengendali untuk rancangan keamanan dan administrator, terutama bagi perusahaan yang besar Menyediakan informasi yang akurat terhadap ganguan secara langsung, meningkatkan diagnosis, recovery, dan mengoreksi faktor-faktor penyebab serangan.enkripsi. 2.4 Snort Snort merupakan sebuah perangkat lunak yang bersifat open source yang berbasis jaringan sistem deteksi intrusi (NIDS) yang memiliki kemampuan untuk melakukan analisis terhadap paket data yang melintas pada jaringan secara real - time dan paket logging pada jaringan Internet Protocol (IP). Snort melakukan analisis protokol, mencari konten, dan pencocokan konten. Snort juga dapat digunakan untuk mendeteksi serangan yang berasal dari luar jaringan. Snort bisa di operasikan dengan tiga mode (Ariyus,2007:145) yaitu: 1. Paket sniffer : Untuk melihat paket yang lewat di jaringan 2. Paket logger : Untuk mencatat semua paket yang lewat di jaringan 3. Network Intrusion Detection System (NIDS.) : deteksi penyusupan pada netwaork : pada mode ini snort akan berfungsi untuk mendeteksi serangan yang dilakukan melalui jaringan computer Cara kerja Snort adalah dengan menggunakan deteksi signature pada lalu lintas jaringan mencocokkan lalu lintas jaringan dengan daftar signature serangan yang disebut Snort rules. Jika aksi atau paket yang melintasi jaringan itu sesuai dengan rules, maka Snort engine akan menganggapnya sebagai intrusi dan dicatat pada log kemudian disimpan di database. 2.4.1 Komponen Pada Snort Snort memiliki komponen yang bekerja saling berhubungan satu dengan yang lainnya seperti berikut ini. (Ariyus, 2007:146) : 1. Rule Snort. Merupakan database yang berisi pola-pola serangan berupa signature jenis-jenis serangan. Rule Snort IDS ini, harus di update secara rutin agar, ketika ada suatu teknik serangan yang baru Snort bisa mendeteksi karena jenis atau pola serangan tersebut sudah ada pada rule snort. 2. Snort Engine. Merupakan program yang berjalan sebagai proses yang selalu bekerja untuk membaca paket data dan kemudian membandingkannya dengan rule Snort. 5 6 3. Alert. Merupakan catatan serangan pada deteksi penyusupan, jika snort engine menyatakan paket data yang lewat sebagai serangan, maka snort engine akan mengirimkan alert berupa log file. Untuk kebutuhan analisa, alert dapat disimpan di dalam database. 4. Preprocessors. Merupakan suatu saringan yang mengidentifikasi berbagai hal yang harus diperiksa seperti Snort Engine. Preprocessors berfungsi mengambil paket yang berpotensi membahayakan, kemudian dikirim ke Snort engine untuk dikenali polanya. Output Plug - ins : suatu modul yang mengatur format dari keluaran untuk alert dan file logs yang bisa diakses dengan berbagai cara, seperti console, extern files, database, dan sebagainya. 2.4.2 Rule Snort Snort Rules merupakan database yang berisi pola-pola serangan berupa signature jenisjenis serangan. Snort Rules IDS ini, harus diupdate secara rutin agar ketika ada suatu teknik serangan yang baru, serangan tersebut dapat terdeteksi. Sebagai contoh rule pada Snort sebagai berikut : alert tcp $EXTERNAL NET alert tcp $EXTERNAL NET any -> $HTTP SERVERS $HTTP PORTS (msg:"WEB-IIS unicode directory traversal attempt"; flow:to server, established; content:¨/..%c0%af../"; nocase; classtype:web-application-attack; reference:cve, CVE-2000-0884; sid:981; rev:6;) Rule di atas terdiri dari 2 bagian: header dan option. Bagian ”alert tcp $EXTERNAL NET any -¿ $HTTP SERVERS $HTTP PORTS” adalah header dan selebihnya merupakan option. Dari rule-rule seperti di ataslah IDS Snort menghukumi apakah sebuah paket data dianggap sebagai penyusupan / serangan atau bukan, paket data dibandingkan dengan rule IDS, jika terdapat dalam rule, maka paket data tersebut dianggap sebagai penyusupan / serangan dan demikian juga sebaliknya jika tidak ada dalam rule maka dianggap bukan penyusupan / serangan. Setelah menginstal Snort engine dan rulesnya, maka langkah selanjutnya adalah mengkonfigurasi Snort engine. Snort engine dimodifikasi sesuai kebutuhan dan spesifikasi jaringan yang akan dipindai oleh Snort. Cara kerja Snort rules dengan membacabaca rules ke dalam struktur atau rantai data internal kemudian dicocokkan dengan paket yang ada. Jika paket sesuai dengan rules yang ada, tindakan akan diambil, jika tidak paket akan dibuang. Tindakan yang diambil dapat berupa logging paket atau mengaktifkan alert 6 7 2.5 BASE (Basic Analysis Security Engine) BASE adalah sebuah interface web untuk melakukan analisis dari intrusi yang snort telah deteksi pada jaringan. (Orebaugh, 2008:217) BASE ditulis oleh kevin johnson adalah program analisis sistem jaringan berbasis PHP yang mencari dan memproses database dari security event yang dihasilkan oleh berbagai program monitoring jaringan, firewall, atau sensor IDS. Berikut ini adalah beberapa kelebihan dari BASE yaitu : a. Program berbasis web yang memungkinkan implementasi antar platform. b. Log - log yang sulit untuk dibaca akan menjadi mudah untuk dibaca. c. Data - data dapat dicari sesuai dengan kriteria tertentu. d. Open source yang merupakan perintis antarmuka GUI untuk snort dan paling banyak digunakan oleh pengguna IDS. BASE merupakan rekomendasi dari Snort.org sendiri. e. Multi language, antarmuka memilki beberapa bahasa selain bahasa Inggris dan layanan peringatan yang real time. f. Dapat diimplementasikan pada IDS manapun selain snort. BASE merupakan PHP based analysis engine yang berfungsi untuk mencari dan mengolah database dari alert network security yang dibangkitkan oleh perangkat lunak pendeteksi intrusi (IDS). Dapat diimplementasikan pada sistem yang mendukung PHP seperti linux, BSD, Solaris dan OS lainnya. BASE adalah perangkat lunak yang open - source. Namun untuk menginstall BASE ini dibutuhkan beberapa software pendukung yaitu MySQL, PHP, dan Apache. Berikut ini adalah beberapa Fitur yang ada pada BASE (Basic Analysis Security Engine) : 1. Ditulis dalam bahasa PHP 2. Menganalisa log intrusi 3. Mendisplay informasi database dalam bentuk web 4. Mengenerate graph dan alert berdasarkan sensor, waktu rule dan protocol 5. Mendisplay summary log dari semua alert dan link untuk graph 6. Dapat diatur berdasarkan kategori grup alert, false positif dan email 2.6 Deniel of Service (Dos) Denial of service (DoS) adalah sebuah metode serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan cara menghabiskan sumber daya (resource) sebuah peralatan jaringan komputer sehingga layanan jaringan komputer menjadi terganggu. Serangan 7 8 ini bertujuan untuk mencegah pengguna mendapatkan layanan dari sistem. Serangan DoS dapat terjadi dalam banyak bentuk.(Sumarno, 2010 ) a. Serangan Buffer Overflow, mengirimkan data yang melebihi kapasitas sistem, misalnya paket ICMP yang berukuran sangat besar. b. Serangan SYN, mengirimkan data TCP SYN dengan alamat palsu. c. Serangan Teardrop, mengirimkan paket IP dengan nilai offset yang membingungkan. d. Serangan Smurf, mengirimkan paket ICMP bervolume besar dengan alamat host lain. e. Internet Control Message Protocol (ICMP) Flooding. Bentuk serangan Denial of Service mengeksploitasi terhadap kelemahan yang terdapat di dalam protokol Transmission Control Protocol (TCP). Serangan-serangan lainnya akhirnya dikembangkan untuk mengeksploitasi kelemahan yang terdapat di dalam sistem operasi, layanan jaringan atau aplikasi untuk menjadikan sistem, layanan jaringan, atau aplikasi tersebut tidak dapat melayani pengguna, atau bahkan mengalami crash. Beberapa tool yang digunakan untuk melakukan serangan DoS pun banyak dikembangkan setelah itu, termasuk di antaranya Bonk, LAND, Smurf, Snork, WinNuke, dan DDos. Meskipun demikian, serangan terhadap TCP merupakan serangan DoS yang sering dilakukan. Hal ini disebabkan karena jenis serangan lainnya (seperti halnya memenuhi ruangan hard disk dalam sistem, mengunci salah seorang akun pengguna yang valid, atau memodifikasi tabel routing dalam sebuah router) membutuhkan penetrasi jaringan terlebih dahulu, yang kemungkinan penetrasinya kecil, apalagi jika sistem jaringan tersebut telah diperkuat.diperkuat. 1. Ping of Death Ping of Death adalah salah satu bentuk serangan “ping attack”. Pada internet, bentuk serangan ini adalah bentuk serangan DoS (denial of service attack) yang disebabkan oleh penyerang yang dengan sengaja mengirimkan sebuah paket IP yang ukurannya lebih besar dari yang diijinkan oleh protokol IP yaitu 65.536 byte. Salah satu fitur dari TCP/IP adalah fragmentation, yang mengijinkan sebuah paket IP tunggal dipecah ke dalam bagian yang lebih kecil. Pada tahun 1996, para penyerang mulai mengambil keuntungan dari fitur ini, yaitu saat mereka menemukan bahwa sebuah paket yang dipecah menjadi bagian-bagian kecil dapat ditambah menjadi lebih besar dari yang diijinkan yaitu 65.536 byte. Banyak sistem operasi 8 9 tidak tahu apa yang harus dilakukan ketika menerima paket dengan ukuran yang berlebihan tersebut, sehingga akhirnya sistem operasi tersebut berhenti bekerja, crashed, atau rebooted. Serangan ping of death sangat tidak menyenangkan karena tanda-tanda atau identitas penyerang saat mengirim paket dengan ukuran yang berlebihan dapat dengan mudah disamarkan, dan karena para penyerang tidak perlu mengetahui apapun tentang mesin yang akan mereka serang kecuali IP Addressnya. Pada akhir tahun 1997, vendor-vendor sistem operasi telah membuat sejumlah patch yang memungkinkan untuk menghindari serangan ini. Beberapa Web site melakukan blok terhadap pesan ping ICMP pada firewall yang mereka miliki untuk mencegah berbagai variasi berikutnya dari serangan jenis ini. Ping of death juga dikenal sebagai “long ICMP”. Variasi dari serangan ini termasuk jolt, sPING, ICMP bug, dan IceNewk . 2. DDos DDoS (Distributed Denial of Service). Pada teknik ini serangan dilakukan dengan banyak komputer yang telah terinfeksi oleh penyerang dan dijadikan zombie yang bisa diperintah secara remote untuk bersama-sama melakukan serangan DoS. Sehingga DDoS merupakan serangan DoS yang terdistribusi dengan menyertakan lebih dari satu komputer untuk melakukan serangan. Serangan DDoS sangat merugikan bukan hanya karena serangannya terhadap sebuah system komputer tetapi juga merugikan komputer yang terinfeksi dan dijadikan zombie untuk bisa diperintah secara langsung oleh penyerang. Dampak serangan DDoS akan semakin parah jika ternyata website yang diserang menggunakan shared IP Address sehingga dapat menimbulkan kekacauan kepada website lain yang juga menggunakan IP tersebut pada server hosting yang sama dibandingkan bila menggunakan private IP. Software tools untuk menjalankan serangan DDoS kenyataannya sangat banyak, contohnya adalah: Tribe Flood Network (TFN), TFN2K, Shaft, Trinity, Knight, Mstream, Kaiten dan lainnya. Ada beberapa hal yang bisa dijadikan indikasi bahwa sebuah komputer telah dimanfaatkan untuk menjadi zombie sekalipun kebenarannya masih harus dideteksi lebih dalam lagi. Serangan DDoS sering terjadi secara tiba-tiba tanpa ada indikasi awal yang signifikan, dibutuhkan pengawasan yang cermat dan koordinasi yang baik antar pihak yang saling berkaitan untuk mengantisipasi serangan yang merugikan ini. Dampak serangan tergolong cukup fatal karena system yang sudah crash mungkin akan menjadi tidak bisa lagi untuk diperbaiki. Kerugian juga datang dari pihak user yang mengakibatkan tidak 9 10 bisa dilayani requestnya terhadap website yang diserang DDoS. Terlebih lagi bila website yang terserang merupakan website perusahaan bergengsi atau juga website e-commerce. 2.7 IP Addres IP address digunakan sebagai alamat dalam hubungan antar host di internet karena merupakan metode pengalamatan yang telah diterima di seluruh dunia. Dengan menentukan IP address berarti kita telah memberikan identitas yang universal bagi setiap interadce komputer. Jika suatu komputer memiliki lebih dari satu interface (misalkan menggunakan dua ethernet) maka kita harus memberi dua IP address untuk komputer tersebut masing-masing untuk setiap interfacenya. Alamat IP (Internet Protocol Address atau sering disingkat IP) adalah deretan angka biner antar 32-bit sampai 128-bit yang dipakai sebagai alamat identifikasi untuk tiap komputer host dalam jaringan Internet. Panjang dari angka ini adalah 32-bit (untuk IPv4 atau IP versi 4), dan 128-bit (untuk IPv6 atau IP versi 6) yang menunjukkan alamat dari komputer tersebut pada jaringan Internet berbasis TCP/IP. Yang penting adalah bahwa untuk berkomunikasi di Internet, komputer harus memiliki IP address yang legal. Legal dalam hal ini artinya adalah bahwa alamat tersebut dikenali oleh semua router di dunia dan diketahui bahwa alamat tersebut tidak ada duplikatnya di tempat lain. IP address legal biasanya diperoleh dengan menghubungi InterNIC. Dalam berkomunikasi di Internet/antar jaringan komputer dibutuhkan gateway/router sebagai jembatan yang menghubungkan simpul-simpul antar jaringan sehingga paket data bisa diantar sampai ke tujuan. 1. Fungsi IP address Fungsi IP address diilustrasikan sebagai “Sebuah nama untuk mengetahui siapa dia". Sebuah alamat untuk mengetahui di mana dia. Sebuah rute agar bisa sampai ke alamat tersebut.” 2. Fungsi IP address dibagi menjadi dua fungsi Sebagai alat identifikasi host atau antarmuka jaringan. Sebagai alamat lokasi jaringan 3. Kelas IP address Jumlah IP address yang tersedia secara teoritis adalah 255x255x255x255 atau sekitar 4 milyar lebih yang harus dibagikan ke seluruh pengguna jaringan internet di seluruh dunia. Pembagian kelas-kelas ini ditujukan untuk mempermudah alokasi IP Address, IP address dibagi ke dalam lima kelas, yaitu kelas A, kelas B, kelas C, kelas D dan kelas E 10 11 2.7.1 Port Algoritma Port adalah mekanisme yang mengizinkan sebuah komputer untuk mendukung beberapa sesi koneksi dengan komputer lainnya dan program di dalam jaringan. Port dapat mengidentifikasikan aplikasi dan layanan yang menggunakan koneksi di dalam jaringan TCP/IP. Sehingga, port juga mengidentifikasikan sebuah proses tertentu di mana sebuah server dapat memberikan sebuah layanan kepada klien atau bagaimana sebuah klien dapat mengakses sebuah layanan yang ada dalam server. Port dapat dikenali dengan angka 16-bit (dua byte) yang disebut dengan Port Number dan diklasifikasikan dengan jenis protokol transport apa yang digunakan, ke dalam Port TCP dan Port UDP. Karena memiliki angka 16-bit, maka total maksimum jumlah port untuk setiap protokol transport yang digunakan adalah 65536 buah. Port ini dibagi-bagi ,menjadi 3, dan mempunyai fungsi khusus. Fungsi dari TCP Port : Dilihat dari penomorannya. Nomor port digunakan untuk melacak pembicaraan yang berbeda didalam network pada saat bersamaa, port UDP dan TCP dibagi menjadi tiga jenis, yakni sebagai berikut: 1. Well-known Port : yang pada awalnya berkisar antara 0 hingga 255 tapi kemudian diperlebar untuk mendukung antara 0 hingga 1023. Port number yang termasuk ke dalam well-known port, selalu merepresentasikan layanan jaringan yang sama, dan ditetapkan oleh Internet Assigned Number Authority (IANA). 2. Registered Port : Merupakan Port-port yang digunakan oleh vendor-vendor komputer atau jaringan yang berbeda untuk mendukung aplikasi dan sistem operasi yang mereka buat. Range registered port berkisar dari 1024 hingga 49151 dan beberapa port di antaranya adalah Dynamically Assigned Port. 3. Dynamically Assigned Port : merupakan port-port yang ditetapkan oleh sistem operasi atau aplikasi yang digunakan untuk melayani request dari pengguna sesuai dengan kebutuhan. Dynamically Assigned Port berkisar dari 1024 hingga 65536 dan dapat digunakan atau dilepaskan sesuai kebutuha 11 12 2.7.2 Name Service Dalam sistem terdistribusi, name service digunakan untuk menunjuk ke suatu sesumber yang beragam dan tersebar seperti komputer, layanan (services), file, remotecobject, use yang dapat memudahkan pengguna. Contoh penamaan pada aplikasi sistem terdistribusi padamURL untuk mengakses suatu halaman web. Alamat e-mail utk komunikasi antar pemakai. Selain itu name service juga merupakan layanan penamaan yang berfungsi untuk menyimpan naming context, yakni kumpulan binding nama dengan objek, tugasnya untuk meresolve nama. Kebutuhan akan penamaan juga memicu munculnya layanan penamaan (Naming Services) yang menyediakan mekanisme dan struktur penamaan objek itu sendiri. Contohnya DNS (Domain Name Service), X.500, COBRA, dan GNS:. Gambar 2.1 : Contoh naming domain 12