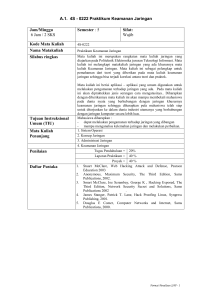

Sistem Untuk Mendeteksi Adanya Penyusup (IDS : Intrusion Detection System) Jutono Gondohanindijo Fakultas Ilmu Komputer Universitas AKI Abstract By the increasing use of network computer system in daily life, this system increasingly will be the target of crime, either by our enemies or by a real villain. IDS (Intrusion Detection System) is used to detect suspicious activity in a system or network. An attack or intrusion can be defined as "any set of actions that attempt to compromise the integrity, confidentiality, or availability of a resource" (Sundaram, 1996). IDS will monitor traffic data on a network or retrieve data from the log file. IDS will analyze and with a certain algorithm will give warning to a network administrator. Key words: System, crime, intrusion, detection, integrity, administrator. peringatan kepada seorang administrator Pengertian IDS IDS (Intrusion Detection System) jaringan atau tidak. adalah sebuah aplikasi perangkat lunak atau IDS (Intrusion Detection System) perangkat keras yang dapat mendeteksi sendiri mempunyai beberapa pengertian aktivitas yang mencurigakan dalam sebuah yaitu: sistem atau jaringan. IDS digunakan untuk a. Sistem untuk mendeteksi adanya mendeteksi aktivitas yang mencurigakan intrusion yang dilakukan oleh intruder dalam sebuah sistem atau jaringan. (pengganggu atau penyusup) dalam Intrusion adalah aktivitas tidak sah jaringan. Pada awal serangan, intruder atau tidak diinginkan yang mengganggu biasanya konfidensialitas, atau Namun, pada tingkat yang lebih serius ketersediaan dari informasi yang terdapat di intruder berusaha untuk mendapat akses sebuah ke sistem seperti membaca data rahasia, sistem. integritas IDS akan dan memonitor hanya mengexplore lalulintas data pada sebuah jaringan atau memodifikasi mengambil data dari berkas log. IDS akan mengurangi hak akses ke sistem sampai menganalisa dan dengan algoritma tertentu menghentikan sistem. akan -46- memutuskan untuk memberi data tanpa data. permisi, Sistem Untuk Mendeteksi Adanya Penyusup (IDS : Intrusion Detection System) (Jutono G) b. Sistem keamanan yang bekerja bersama fungsi Firewall untuk mengatasi Intrusion. pelaporan jika terjadi sesuatu. Intrusion itu sendiri melakukan c. Collector: seperti agent, tetapi lebih sebagai kegiatan yang bersifat anomaly, kecil, dan tidak membuat keputusan, incorrect, inappropite yang terjadi di tetapi jaringan atau di host tersebut. Intrusion manager pusat. 2. hanya menyampaikan ke Analisis data: Proses analisis data dan rules ke dalam IDS (Intrusion Detection data System). dilakukan oleh lapisan(layer), kadang Sebuah metode pengamanan jaringan diletakkan pada pusat data/server. dengan d. Dan didefinisikan tersebut kemudian akan diubah menjadi c. tertentu. melakukan pendeteksian 3. mining sejumlah besar data Manajemen konfigurasi/GUI : Biasa terhadap gangguan – gangguan atau disebut intrusion yang mengganggu. antarmuka operator dengan IDS. juga console merupakan Sebuah aplikasi perangkat lunak atau perangkat keras yang dapat mendeteksi Sensor bertugas untuk memfilter aktivitas yang mencurigakan dalam informasi dan mendiscard data yang tidak sebuah sistem atau jaringan. relevan dari sekumpulan kejadian yang terhubung sistem terproteksi, misalnya mendeteksi aktivitas-aktivitas yang Arsitektur IDS IDS dengan umumnya berdasar pada mencurigakan. Analis dilakukan dengan arsitektur multi-tier dari: menggunakan 1. Teknologi deteksi, yang bergantung kebijakan dalam mendeteksi. Di dalamnya pada: terdapat tanda tangan penyerang, deskripsi a. Sensor: biasanya database yang berisi disebut perilaku normal, dan parameter yang penting engine/probe, merupakan teknologi (misal, nilai ambang batas). Database ini yang memungkinkan mengatur IDS untuk memantau sejumlah besar traffic. b. Agents: Software yang di install pada suatu PC untuk memantau file atau konfigurasi parameter IDS, termasuk mode komunikasi dengan modul tanggap. Sensor sejumlah diintegrasikan komponen yang dengan bertanggung -47- Majalah Ilmiah INFORMATiKA Vol. 2 No. 2 Mei 2011 jawab untuk pengumpulan data. Metode membuat sebuah kebijakan yang konsisten pengumpulan ini ditentukan oleh kebijakan dalam mengeset sekumpulan kejadian yang dari event generator yang akan menjelaskan mungkin seperti mode audit dari sistem atau paket jaringan. Berikut filtering dari suatu deskripsi informasi. adanya sebuah log atau ini adalah diagram arsitektur IDS: Event generator (misalnya: sistem operasi, jaringan, dan aplikasi) akan Intrusion Detection System Gambar1: Diagram Arsitektur IDS Sifat – sifat IDS Aplikasi IDS yang mampu beradaptasi Pada umumnya, IDS mempunyai dengan spesifikasi jaringan yang akan sifat-sifat sebagai berikut: a. dideteksi oleh aplikasi tersebut. Suitability c. Aplikasi IDS yang cenderung fokuspada Aplikasi skema memproteksi gangguan yang sifatnya manajemen dan arsitektur jaringan yang dihadapkannya. b. -48- Protection Flexibility IDS yang utama dan berbahaya. d. Interoperability secara ketat Sistem Untuk Mendeteksi Adanya Penyusup (IDS : Intrusion Detection System) (Jutono G) Aplikasi IDS yang secara umum mampu beroperasi secara baik dengan e. h. Support perangkat-perangkat keamanan jaringan Lebih bersifat mendukung pada suatu serta manajemen jaringan lainnya. jenis produk apabila diintegrasikan Comprehensiveness dengan aplikasi lain. Kelengkapan yang dimiliki oleh aplikasi IDS ini mampu melakukan sistem Teknik deteksi IDS Berikut ini adalah teknik deteksi pendeteksian secara menyeluruh seperti pemblokiran semua yang berbentuk yang digunakan dalam IDS: Java Applet, memonitor isi dari suatu a. g. Deteksi Anomali (Anomaly Detection/Behavior Based) email. f. Teknik Behavior Base adalah cara kerja IDS Event Management Konsep IDS yang mampu melakukan (Intrusion proses manajemen suatu jaringan serta mendeteksi adanya penyusupan dengan proses pelaporan pada saat dilakukan mengamati setiap pelacakan, bahkan aplikasi ini kejanggalan pada sistem, yaitu adanya mampu keanehan dan kejanggalan dari kondisi pada melakukan updating pada Detection adanya System) dengan kejanggalan – sistem basis data pola suatu gangguan. saat sistem normal, sebagai contoh : adanya Active Response penggunaan memory yang melonjak secara Pendeteksi gangguan ini mampu secara terus menerus atau terdapatnya koneksi cepat saat secara paralel dari satu IP dalam jumlah munculnya suatu gangguan, biasanya banyak dan dalam waktu yang bersamaan. aplikasi ini berintegrasi dengan aplikasi Kondisi tersebut dianggap kejanggalan yang lainnya seperti aplikasi Firewall serta selanjutnya oleh IDS Anomaly Based ini aplikasi IDS ini dapat mengkonfigurasi dianggap sebagai serangan. ulang untuk mengkonfigurasi spesifikasi router pada jaringannya. -49- Majalah Ilmiah INFORMATiKA Vol. 2 No. 2 Mei 2011 Gambar 2 : Typical Anomaly Detection System b. Teknik Deteksi Penyalahgunaan (Misuse Detection/ Knowledge Based) Knowledge Based dapat berisi signature – signature paket IDS serangan. Jika pattern atau pola paket data mengenali adanya penyusupan dengan cara tersebut terdapat kesamaan dengan rule pada menyadap database rule pada IDS maka paket data paket adalah pada IDS tersebut. Database rule tersebut data kemudian membandingkannya dengan database rule tersebut dianggap sebagai serangan. Gambar 3 : Typical Misuse Detection System Cara kerja IDS dicurigai sebagai intrusi dengan signature IDS melindungi sistem komputer dengan mendeteksi serangan dan yang ada. Saat sebuah peringatan ke pencegahan selanjutnya dimulai Untuk itu, IDS telah terdeteksi, maka IDS akan mengirim sejenis menghentikannya. Awalnya, IDS melakukan intrusi. intrusi administrator. dengan Langkah melakukan mengidentifikasi penyebab intrusi dengan policy terhadap administrator dan IDS itu cara membandingkan antara event yang sendiri. -50- Sistem Untuk Mendeteksi Adanya Penyusup (IDS : Intrusion Detection System) (Jutono G) Komponen yang menyusun kerja berikut: sebuah IDS bisa dilihat pada diagram Gambar 4 : Komponen Kerja Sebuah IDS Ada beberapa cara bagaimana IDS lainnya adalah dengan memantau berkas- bekerja. Cara yang paling populer adalah berkas sistem operasi, yakni dengan cara dengan menggunakan pendeteksian berbasis melihat signature (seperti halnya yang dilakukan mengubah beberapa berkas sistem operasi, oleh beberapa antivirus), yang melibatkan utamanya berkas log. Teknik ini seringnya pencocokan lalu lintas jaringan dengan basis diimplementasikan di dalam HIDS, selain data yang berisi cara-cara serangan dan tentunya melakukan pemindaian terhadap penyusupan yang sering dilakukan oleh log sistem untuk memantau apakah terjadi penyerang. Sama seperti halnya antivirus, kejadian yang tidak biasa. apakah ada percobaan untuk jenis ini membutuhkan pembaruan terhadap basis data signature IDS yang bersangkutan. Cara lainnya adalah dengan mendeteksi adanya anomali, teknik yang Jenis – jenis IDS Jenis – jenis IDS dapat dikategorikan sebagai berikut: -51- Majalah Ilmiah INFORMATiKA Vol. 2 No. 2 Mei 2011 1. Network-based Intrusion Detection menganalisa System (NIDS) pattern objek secara menyeluruh yang dipergunakan serta Memantau Anomali di Jaringan dan membedakan paket data yang keluar mampu mendeteksi seluruh host yang masuk berada dalam satu jaringan. Semua lalu sehingga lintas yang mengalir ke sebuah jaringan karakteristik trafic penyerang. akan dianalisis untuk mencari apakah ada b. dalam lalu dapat lintas jaringan mengenal benar Mampu Mendeteksi dan Mencegah percobaan serangan atau penyusupan ke Serangan. dalam sistem jaringan. Contoh: melihat IDS dapat mendeteksi serangan dan adanya network scanning. juga 2. pencegahan terhadap serangan tersebut. Host-based Intrusion Detection System (HIDS) c. Aktivitas sebuah host jaringan mampu untuk melakukan Memiliki cakupan yang Luas dalam Mengenal Proses Attacking. individual akan dipantau apakah terjadi IDS memiliki pengetahuan yang luas, sebuah percobaan serangan atau penyusupan dapat mengenal serangan apa yang ke dalamnya atau tidak. HIDS seringnya belum diletakkan pada server-server kritis di mendeteksi jaringan, seperti halnya firewall, web server, mencurigakan. atau server yang terkoneksi ke Internet. d. segala dan mampu sesuatu yang Dapat memberikan Informasi tentang ancaman – ancaman yang terjadi. Contoh: memonitor logfile, process dan file ownership. dikenalnya e. Memiliki tingkat Forensik yang canggih dan mampu menghasilkan reporting Kelebihan dan Kelemahan IDS yang baik. IDS memiliki beberapa kelebihan f. Memiliki sensor yang dapat dipercaya diantaranya sebagai berikut: untuk memastikan pendeteksian dan a. pencegahan Memiliki Akurasi keamanan yang baik IDS telah memiliki ketelitian tinggi, yaitu secara Sedangkan realtime mendeteksi dan melakukan blocking adalah: terhadap tindakan yang mencurigakan. a. IDS -52- mampu juga mampu memeriksa dan Alarm palsu kelemahan IDS sendiri Sistem Untuk Mendeteksi Adanya Penyusup (IDS : Intrusion Detection System) (Jutono G) Sering terjadinya alarm ataupun gangguan yang bersifat palsu, yaitu signature-nya. paket data yang datang terdeteksi memberikan alert, walaupun sebenarnya sebagai intrusion karena tidak sesuai serangan dengan rule–rule yang dibuat. Setelah sedang berlangsung. diteliti ternyata hanya paket data biasa b. adanya serangan, karena tidak mengenal e. Jadi terhadap IDS sistem tidak tersebut Data Overload dan tidak berbahaya. Hal ini merupakan aspek yang tidak Variants berhubungan secara langsung dengan Mengetahui sukses tidaknya, teknik IDS yang digunakan, tetapi sebuah set signature harus cukup unik sangatlah penting bila melihat dari segi untuk memberikan peringatan atau alert seberapa besar efisiensi dan efektifitas pada saat yang memang berbahaya. hasil kerja analis dalam menganalisa Kesulitannya adalah kode-kode untuk data-data exploit keseluruhan. itu atau dengan mudahnya dalam IDS secara dimodifikasi oleh penyerangnya, jadi sangat memungkinkan sekali banyak Contoh program IDS Ada banyak program yang bisa terjadi variasi pada kodenya. c. d. False Positives dipakai untuk IDS diantaranya adalah: Merupakan alert yang memberitahu a. Tcplogd adanya aktifitas yang berpotensi berupa Program yang mendeteksi stealth scan. serangan, ada Stealth scan adalah scanning yang kemungkinan bahwa ternyata aktifitas dilakukan tanpa harus membuat sebuah tersebut serangan. sesi tcp. Sebuah koneksi tcp dapat Kesulitannya adalah apabila jumlah terbentuk jika klien mengirimkan paket alert banyak dan sulit untuk menyaring dan mana paketnya dengan urutan tertentu, secara tetapi bukan yang masih sebuah memang benar-benar server mengirimkan kembali serangan atau bukan. terus menerus sehingga sesi tcp dapat False Negatives berjalan. Kelemahan ini terjadi pada kondisi koneksi tcp sebelum klien menerima dimana IDS tidak dapat mendeteksi kembali jawaban dari server. Scanning Stealth scan memutuskan -53- Majalah Ilmiah INFORMATiKA Vol. 2 No. 2 Mei 2011 b. c. model ini biasanya tidak terdeteksi oleh menganalisis intrusi secara manual tidaklah log umum di linux. efektif HostSentry penggunaan komponen pendeteksi intrusi Program yang mendeteksi anomali. Anomali perilaku aneh jika dibandingkan dengan login seperti IDS. Meskipun demikian, tidak ada termasuk jawaban yang jelas mengenai teknik mana behaviour), yang lebih baik karena masing-masing anomali waktu (time anomalies), dan memiliki kelebihan dan kelemahan. Bukan anomali lokal (local anomalies). IDS yang mengamankan suatu organisasi, Snort tetapi orang-orang yang me-managenya. Snort merupakan suatu perangkat lunak Untuk mencapai tingkat keamanan yang untuk mendeteksi penyusup dan mampu maximum, maka sebaiknya kita memadukan menganalisa kedua teknologi keamanan yaitu IDS dan disini (bizzare paket yang melintasi jaringan secara langsung dan melakukan Firewall. pencatatan ke dalam penyimpanan data serta mampu mendeteksi berbagai serangan yang berasal dari luar jaringan. Snort merupakan sebuah produk terbuka yang dikembangkan oleh Marty Roesch dan tersedia gratis. Snort bisa digunakan pada sistem operasi Linux, Windows, BSD dan Solaris. Snort merupakan IDS berbasis jaringan yang menggunakan metode deteksi rule based, menganalisis paket data apakah sesuai dengan jenis serangan yang sudah diketahui olehnya. Kesimpulan Betapapun banyaknya administrator yang -54- bertugas untuk mendeteksi atau Daftar Pustaka Sundaram, A. (1996),An Introduction to Intrusion Detection System,. USA: Whitepaper. Unila.(n.d.). Retrieved January 23, 2011, from http://blog.unila.ac.id/zoehellmie87/2 010/09/18/intrusion-detectionsystem/ Wardhani, H. M. (n.d.). Retrieved January 29, 2011, from http://helenamayawardhani.wordpres s.com/2010/06/07/intrusiondetection-system-s/ Wikipedia. (n.d.). Retrieved January 17, 2011, from http://id.wikipedia.org/wiki/Sistem_d eteksi_intrusi