SOAL SISTEM KEAMANAN KOMPUTER

advertisement

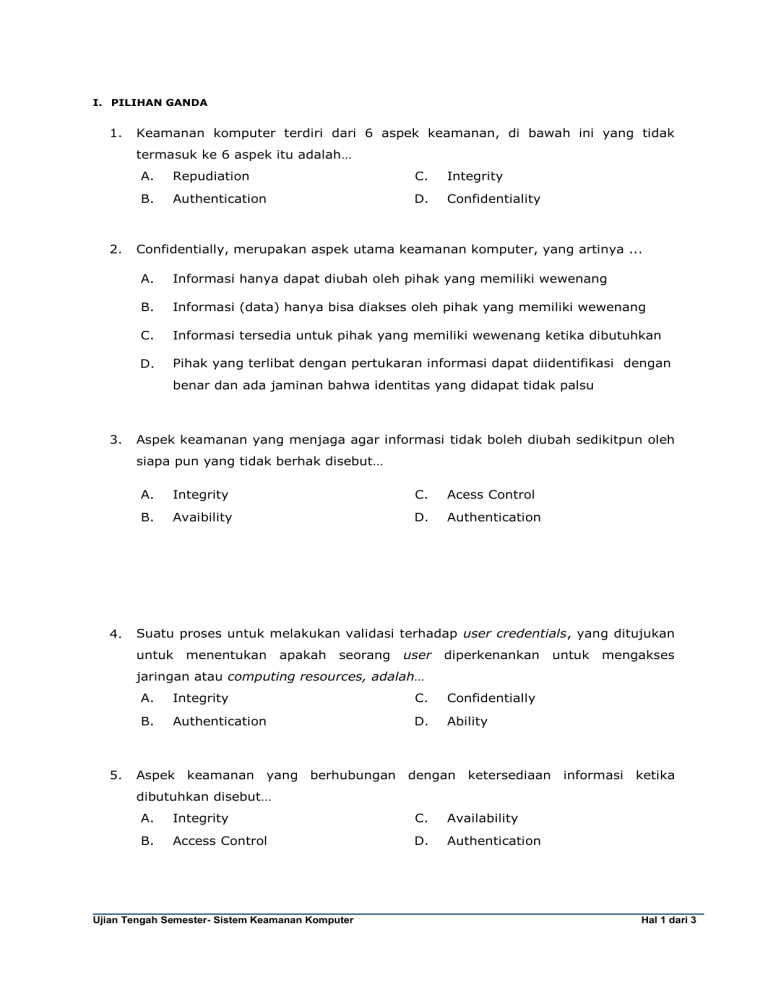

I. PILIHAN GANDA 1. Keamanan komputer terdiri dari 6 aspek keamanan, di bawah ini yang tidak termasuk ke 6 aspek itu adalah… 2. A. Repudiation C. Integrity B. Authentication D. Confidentiality Confidentially, merupakan aspek utama keamanan komputer, yang artinya ... A. Informasi hanya dapat diubah oleh pihak yang memiliki wewenang B. Informasi (data) hanya bisa diakses oleh pihak yang memiliki wewenang C. Informasi tersedia untuk pihak yang memiliki wewenang ketika dibutuhkan D. Pihak yang terlibat dengan pertukaran informasi dapat diidentifikasi dengan benar dan ada jaminan bahwa identitas yang didapat tidak palsu 3. Aspek keamanan yang menjaga agar informasi tidak boleh diubah sedikitpun oleh siapa pun yang tidak berhak disebut… 4. A. Integrity C. Acess Control B. Avaibility D. Authentication Suatu proses untuk melakukan validasi terhadap user credentials, yang ditujukan untuk menentukan apakah seorang user diperkenankan untuk mengakses jaringan atau computing resources, adalah… 5. A. Integrity C. Confidentially B. Authentication D. Ability Aspek keamanan yang berhubungan dengan ketersediaan informasi ketika dibutuhkan disebut… A. Integrity C. Availability B. Access Control D. Authentication Ujian Tengah Semester- Sistem Keamanan Komputer Hal 1 dari 3 6. Dari beberapa model penyerangan terhadap keamanan (security attack) di bawah ini, yang menyebabkan obyek palsu dapat disisipkan ke dalam sistem oleh pihak yang tidak berwenang adalah… 7. A. Interruption C. Interception B. Modification D. Fabrication Security attack yang menyebabkan pihak tak berwenang berhasil mengakses aset atau informasi dan melakukan perubahan aset tersebut disebut… 8. A. Interception C. Fabrication B. Modification D. Interruption Denial of service yang menganggu ketersediaan informasi pada sistem, termasuk jenis security attack… 9. A. Interception C. Fabrication B. Modification D. Interruption Orang yang melakukan pengamanan terhadap informasi / data yang dimilikinya disebut… 10. A. Cryptographer C. Cryptography B. Cryptoanalysis D. Cryptoanalist Orang yang melakukan pembongkaran lapisan enkripsi pada informasi / data, disebut… 11. A. Cryptography C. Cryptographer B. Cryptoanalist D. Cryptoanalysis Berikut ini adalah yang termasuk penyalahgunaan database yang disengaja.. A. anomali yang disebabkan oleh akses database yang konkuren B. logika error yang mengancam mempertahankan konsistensi database C. pengambilan data / pembacaan data oleh pihak yang tidak berwenang D. logika error yang mengancam mempertahankan konsistensi database Ujian Tengah Semester- Sistem Keamanan Komputer kemampuan kemampuan transaksi transaksi untuk untuk Hal 2 dari 3 12. 13. Kriptografi dapat menjamin aspek confidentiality dengan cara … A. melakukan penyandian pada data/informasi B. menggunakan password (tandatangan) digital C. menggunakan sertifikat digital D. pilihan B dan C benar ODVDJQD, adalah hasil enkripsi dengan menggunakan algoritma CAESAR CIPHER dari plain text… 14. A. SUPERMA C. LASAGNA B. SUPERMAN D. LASANGA CHELSEA, jika di enkripsi dengan menggunakan algoritma CAESAR CIPHER menghasilkan : 15. A. FKHOVHD C. EKHOVHD B. FKHOVHH D. FHHOVHD NOP, adalah hasil enkripsi dengan menggunakan algoritma ROT 13 dari plain text… A. BCD C. ACD B. ABC D. ABD Ujian Tengah Semester- Sistem Keamanan Komputer Hal 3 dari 3