SISTEM MANAJEMAN DATA

advertisement

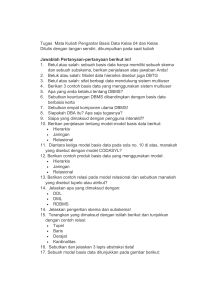

TOPIK : 1. Pendekatan Manajamen Data SISTEM MANAJEMAN DATA 2. Sistem Basis Data Terpusat 3. 3 Model DBMS 4. Basis Data Dalam Lingkungan Terdistribusi 5. Pengendalian & Audit Sistem Manajemen Data B. Sundari, SE., MM. Fakultas Ekonomi Universitas Gunadarma Pendekatan Manajemen Data Terdapat dua pendekatan umum dalam manajemen data : 1. Model File datar 2. Model Basis data Model File datar Pendekatan model file datar sering disebut dengan sistem warisan (legacy system). Model ini diimplementasikan pada akhir th 1960-an hingga 1980-an. Model file datar menggambarkan suatu lingkungan dimana file data individual tidak berhubungan dengan file lainnya. Pengguna akhir dalamlingkungan ini memiliki file datanya dan tidak berbagi dengan pengguna lainnya. Sehingga proses data dilakukan oleh aplikasi yang berdiri sendiri bukan oleh sistem yang terintegrasi. Terdapat Redudansi (duplikasi) data : Redudansi data menyebabkan 4 masalah yang signifikan, yaitu : 1. Penyimpanan data (data storage) 2. Pembaruan data ( data updating ) 3. Kekinian data (currency of information) 4. Ketergantungan Data-Tugas (Akses terbatas) data storage Sistem informasi yang efisien menangkap dan menyimpan data hanya satu kali dan membuat sumber tunggal bagi semua pengguna. Dalam lingkungan file datar, hal ini tidak memungkinkan. Untuk memenuhi kebutuhan data dari masing-2 pengguna, perusahaan harus mengeluarkan biaya untuk prosedur pengumpulan majemuk dan penyimpanan majemuk. Beberapa data yg sering digunakan dapat diduplikasi lusinan, ratusan, atau bahkan ribuan kali. data updating Perusahaan menyimpan sejumlah besar data di file master dan file rujukan yg memerlukan pembaharuan berkala untuk mencerminkan perubahan-2. Contoh : perubahan pada nama atau alamat pelanggan harus tercemin dalam file master yg sesuai. Ketika para pengguna menyimpan file yang terpisah, semua perubahan harus dibuat secara terpisah juga untuk masing-2 pengguna. Hal ini mengakibatkan penambahan yg signifikan pada beban tugas & biaya manajemen data. currency of information Kegagalan untuk memperbaharui semua file pengguna yg terpengaruh oleh perubahan status. Jika informasi pembaharuan tidak disebarkan secara tepat, perubahan tersebut tidak akan tercermin dalam beberapa data pengguna, sehingga keputusan akan didasarkan pada informasi yang lama. Akses terbatas Ketidakmampuan pengguna untuk memperoleh informasi tambahan ketika kebutuhannya berubah. Para pengguna bertindak secara terpisah; mereka tidak berinteraksi sebagai sesama anggota dari suatu masyarakata pengguna. Dalam lingkungan ini sasngat sulit membentuk mekanisme untuk pembagian data secara formal. Hal ini menghambat waktu, menghambat kerja, menambah redudansi data, dan membuat biaya manajemen data menjadi lebih tinggi. Akses terbatas yang dihasilkan juga menghambat pembagian data antara para pengguna. Model Basis data Data base management system – DBMS, adalah sistem piranti lunak khusus yang diprogram untuk mengetahui elemen data mana saja yang boleh diakses oleh masing-2 pengguna. Program pengguna mengirim permintaan data ke DBMS, kemudian memvalidasi dan mengotorisasi akses ke basis data sesuai dengan tingkat otoritas pengguna tersebut. Jika pengguna meminta data yg tidak boleh diakses, permintaan tsb akan ditolak. Prosedur organisasi dlm menetapkan otorisasi pengguna merupakan pengendalian yang penting untuk dipertimbangkan oleh auditor. Model Basis data Model Basis data Pendekatan ini memusatkan data perusahaan dalam satu basis data umum yang saling digunakan bersama atau dibagi pakai (shared) dengan pengguna lainnya. Melalui penggunaan data secara bersama, masalah tradisional yg ada pada pendekatan file datar dapat diatasi : 1. Eliminasi masalah penyimpanan data 2. Eliminasi masalah pembaharuan data 3. Eliminasi masalah kekinian data 4. Eliminasi masalah ketergantungan data tugas Eliminasi masalah penyimpanan data Setiap elemen data disimpan hanya satu kali, sehingga mengurangi redudansi data serta mengurangi biaya pengumpulan dan penyimpanan data. Eliminasi masalah pembaharuan data Karena setiap elemen data hanya muncul di satu lokasi, maka prosedur pembaharuan hanya perlu dilakukan satu kali. Hal ini mengurangi waktu dan biaya untuk menjaga kekinian data. Eliminasi masalah kekinian data Satu perubahan terhadap atribut data akan secara otomatis tersedia bagi semua pengguna dari atribut tersebut. Eliminasi masalah ketergantungan data tugas Masalah yg paling mencolok antara model basis data dan model file datar adalah penyatuan data ke dalam satu basis data umum yg saling dibagi oleh semua pengguna dalam perusahaan. Dengan akses ke domain penuh dari data entitas, perubahan-2 pada kebutuhan informasi pengguna dapat dipenuhi tanpa harus mengambil serangkaian data khusus tambahan. Para pengguna hanya dibatasi oleh ketersediaan data untuk entitas tersebut dan legitimasi dari kebutuhan mereka untuk mengaksesnya. SISTEM BASIS DATA TERPUSAT Pembagian lingkungan basis data : DBMS 2. Pengguna 3. Administrator basis data 4. Basis data fisik 1. DBMS Fitur-fitur yg umum dalam DBMS : 1. Pengembangan program. DBMS berisi piranti lunak pengembangan aplikasi. 2. Pembuatan cadangan dan pemulihan. Selama pemrosesan, DBMS secara periodik membuat salinan cadangan (back up) dari basis data fisik. Jika terjadi bencana, DBMS dapat pulih kembali ke versi yg lebih awal yg dianggap benar. 3. Pelaporan penggunaan basis data. Fitur ini menangkap statistik mengenai data apa saja yg digunakan, kapan, dan siapa yg menggunakan. 4. Akses basis data. Mengizinkan pengguna yg memiliki otorisasi untuk mengakses basis data secara formal dan informal. Pengguna Pengguna mengakses data dengan 2 cara : 1. Akses dimungkinkan oleh antarmuka (interface) aplikasi formal. Aplikasi yg disiapkan oleh profesional sistem, mengirim permintaan akses data DBMS, yg memvalidasi permintaan tsb dan menelusuri data untuk diproses. Dengan cara ini DBMS transparan bagi para pengguna. 2. Metode permintaan data secara informal. Para pengguna dapat mengakses data melalui permintaan langsung, yg tidak memerlukan aplikasi formal. DBMS memiliki fasilitas permintaan data yg memungkinkan pengguna yg memiliki otorisasi untuk memproses data tanpa bergantung pada programer profesional. 3 Model DBMS Model data adalah : Representasi abstrak dari data mengenai entitas, termasuk sumber daya (aset), peristiwa (transaksi), dan pelaku (personalia, pelanggan, dsb.) dan hubungan mereka dalam perusahaan. Tujuan dari model data adalah : Untuk menyajikan atribut entitas dengan cara yg mudah dipahami oleh pengguna. Bentuk model yang umum adalah : 1. Model Hierarkis 2. Model Jaringan 3. Model Relasional Model Hierarkis Model ini mencerminkan banyak aspek perusahaan yang hubungannya bersisfat hierarkis. Model Jaringan Adalah basis data navigasional dengan hubungan eksplisit antara record dan file. Model Relasional Model relasional menampilkan data dalam bentuk tabel dua dimensi Basis Data Dalam Lingkungan Terdistribusi Basis data terdistribusi terdiri atas dua kategori : 1. Basis data terpusat 2. Basis data terdistribusi, terdiri atas : 1. 2. Basis data terpartisi Basis data tereplikasi Basis data terpusat Basis data terdistribusi - terpartisi Basis data terdistribusi - Tereplikasi Pengendalian & Audit Sistem Manajemen Data Pengendalian atas sistem manajemen data terdiri atas 2 kategori umum : 1. Pengendalian akses, didesain untuk mencegah individu yg tidak memiliki otoritas untuk melihat, menelusuri, mengorupsi, atau , merusak data entitas. 2. Pengendalian cadangan, memastikan bahwa jika terjadi kehilangan data karena akses yg tidak diotorisasi, kegagalan alat, atau bencana fisik, perusahaan dapat memulihkan basis datanya. Pengendalian akses Beberapa fitur pengendalian akses : 1. Tampilan pengguna, membatasi akses pengguna ke serangkaian data yg terbatas. 2. Tabel otorisasi basis data, berisi aturan yg membatasi tindakan yg bisa diambil oleh pengguna. 3. Prosedur yg didefinisikan oleh pengguna, memungkinkan pengguna untuk menciptakan program keamanan pribadi atau rutinitas untuk menyediakan identifikasi pengguna. 4. Enkripsi data, menggunakan algoritma untuk mengacak data tertentu sehingga tidak bisa dibaca oleh penyusup 5. Peralatan biometrik, yg mengukur berbagai karakteristik pribadi, seperti sidik jari, suara, retina, atau tanda tangan. 6. Pengendalian Infersi, akses berupa ringkasan data rahasia Tujuan Audit – Pengendalian Akses: Memverifikasi bahwa otoritas akses basis data dan hak khusus diberikan ke para pengguna sesuai dengan kebutuhan logis mereka Prosedur Audit – Pengendalian Akses: 1. 2. 3. 4. 5. Tanggung jawab untuk tabel otoritas dan subskema, auditor hrs memverifikasi bhw personel adm basis data mempertahankan t-jawab yg eksklusif untuk membuat tabel otorisasi & mendesain tampilan pengguna. Otoritas Akses yg sesuai, Auditor bisa memilih sampel pengguna & memverifikasi bahwa hak akses mereka yg disimpan dalam tabel sesuai dg fungsi organisasi mereka. Pengendalian biometrik, Auditor harus mengevluasi biaya & manfaat dari pengendalian biometrik. Pengendalian inferensi, Auditor harus memverifikasi bahwa pengendalian permintaan data ke basis data ada untuk mencegah akses yg tdk dimiliki otorisasi melalui inferensi. Pengendalian Enkripsi, Auditor harus memverifikasi bahwa data yg sensitif dienkripsi dengan baik. Pengendalian Cadangan Teknik cadangan yg digunakan, tergantung pada media & struktur file. File berurutan menggunakan teknik pembuatan cadangan yg disebut grand-parent-child (GPC). File akses langsung, memerlukan prosedur pembuatan cadangan secara terpisah. Tujuan aduit – Pengendalian cadangan Memverifikasi bahwa pengendalian pembuatan cadangan yg diterapkan efektif dalam melindungi file data dari kerusakan fisik, kehilangan, penghapusan yg tidak disengaja, dan korupsi data karena kegagalan sistem dan kesalahan program. Prosedur Audit – Pengendalian cadangan GPC, Auditor harus memilih sampel sistem dan menentukan dari dokumentasi sistem bahwa jumlah file cadangan GPC yg ditentukan dalam setiap sistem memadai. 2. File transaksi cadangan, Auditor harus memverifikasi melalui observasi fisik bahwa file transaksi yg digunakan untuk merekontruksi file utama juga dipertahankan. 3. Cadangan file akses langsung, Auditor harus memilih sampel aplikasi & mengidentifikasi file akses langsung yg diperbaharui dalam setiap sistem. 4. Penyimpanan di tempat lain, Auditor harus memverifikasi keberadaan & kelayakan penyimpanan ditempat lain. 1. Sekian, baca lagi kalau belum paham, ya..??