Materi_6_Kerentanan_SIBAK

advertisement

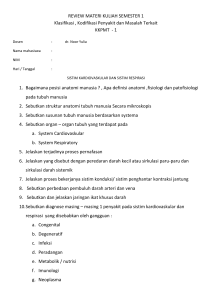

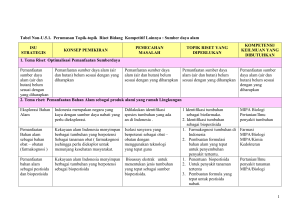

KEAMANAN SISTEM INFORMASI Siswanto, Ir. MT. dkk. Diperbaruhi dari : Bodnar and Hopwood. 2001. Prentice Hall Business Publishing Accounting Information Systems, 8/E. Tinjauan Sekilas Sistim keamanan informasi adalah subsistem organisasi yang mengendalikan resiko-resiko khusus yang berhubungan dengan sistim informasi berbasis-komputer Sistim keamanan komputer mempunyai unsur-unsur dasar setiap sistem informasi, seperti perangkat keras, database, prosedur-prosedur, dan laporan-laporan. Hasil Sasaran Belajar 1 2 3 4 Mampu menguraikan pendekatan umum untuk menganalisis kerawanan dan ancaman-ancaman di dalam sistim informasi. Mampu mengidentifikasi ancaman-ancaman pasif dan aktif sistim informasi. Mampu mengidentifikasi aspek kunci sistim keamanan informasi . Mampu membahas kontingensi perencanaan dan praktek pengelolaan risiko bencana lainnya. Sasaran Belajar 1 Mampu menguraikan pendekatan umum untuk menganalisis kerawanan dan ancaman-ancaman di dalam sistim informasi Daur hidup Sistim Sekuritas Informasi Sistem keamanan komputer dikembangkan dengan menerapkan metoda-metoda yang telah mapan yang terdiri dari : analisis sistem; desain; implementasi; dan operasi, evaluasi, serta kendali. Siklus Hidup Sistem Keamanan Informasi Fase Siklus Hidup Sasaran Analisis Sistem Analisis kerentanan sistem informasi terutama yang berhubungan dengan hambatan dan kerugian yang mungkin timbul. Perancangan Sistem Perancangan pengukuran keamanan dan rencana kontigensi untuk mengatasi kerugian. Siklus Hidup Sistem Keamanan Informasi Fase Siklus Hidup Sasaran Implementasi Sistem Implementasi ukuran keamanan seperti rancangan Operasi, evaluasi, dan pengendalian sistem Operasi sistem dan penilaian efektifitas dan efisiensinya. Perubahan sesuai dengan kondisi yang dibutuhkan. Sistim Keamanan Informasi di dalam Organisasi Sistim keamanan informasi harus diatur oleh seorang kepala petugas keamanan (Chief Security Officer). Untuk menjaga independensinya, CSO harus bertanggungjawab secara langsung kepada dewan direktur. Laporan-laporan CSO harus meliputi semua tahap siklus daur hidup. Analisa Kerentanan dan Ancaman Ada dua pendekatan dasar yang dipakai untuk meneliti kerentanan dan ancaman-ancaman sistem informasi: 1. Pendekatan kuantitatif untuk penaksiran risiko 2. Pendekatan kualitatif Analisa Kerentanan dan Ancaman Di dalam pendekatan kuantitatif yaitu menghitung setiap eksposur kerugian sebagai hasil kali biaya kerugian setiap item eksposur dengan kemungkinan terjadinya ekposur tersebut. Faktor resiko pengali adalah antara 0 dan 1.. Yaitu merinci daftar kerentanan dan ancaman terhadap sistem, kemudian secara subjektif merangking item-item tersebut berdasrkan kontribusi item-item tersebut terhadap total ekposur kerugian perusahaan. Kesulitan Analisa Kerentanan dan Ancaman 1. 2. Kesulitan mengidentifikasi biaya relevan per kerugian dan kemungkinan-kemungkinan yang terkait. Kesulitan menaksir kemungkinan dari suatu kegagalan yang memerlukan peramalan masa depan. Analisa Kerentanan dan Ancaman Pendekatan kualitatif untuk penaksiran risiko dilakukan dengan mengurutkan kerentanan dan ancaman sistim, dan menyusun secara subyektif menurut sumbangan mereka terhadap kemungkinan total kerugian perusahaan. Terlepas metoda yang digunakan, setiap analisa harus mencakup kemungkinan kerugian untuk masalah berikut ini: Analisa Kerentanan dan Ancaman 1. 2. 3. 4. 5. 6. gangguan bisnis kehilangan perangkat lunak kehilangan data kehilangan perangkat keras kehilangan fasilitas-fasilitas kehilangan layanan dan pegawai. Kerentanan dan Ancaman Apa yang dimaksud dengan kerentanan? Kerentanan adalah suatu kelemahan di suatu sistem. Apa yang dimaksud dengan ancaman? Ancaman adalah suatu eksploitasi potensial kerentanan sistem. Kerentanan dan Ancaman Dua kategori ancaman sistem: 1. Ancaman-ancaman aktif Contoh ancaman aktif adalah penipuan komputer dan sabotase komputer. 2. Ancaman-ancaman pasif Contoh ancaman pasif adalah sistim bermasalah, seperti karena bencana alam. Sistem bermasalah juga karena kegagalan-kegagalan peralatan dan komponen. Individu yang Menimbulkan Ancaman Sistem Informasi Suatu serangan yang sukses di satu sistem informasi memerlukan akses ke perangkat keras, file data sensitip, atau program kritis. Tiga kategori individu yang bisa menimbulkan serangan ke sistem informasi: 1. Karyawan sistim informasi 2. Para pemakai 3. Pengganggu Individu yang Menimbulkan Ancaman Sistem Informasi Karyawan sistim informasi meliputi: 1. Karyawan pemeliharaan komputer 2. Programmer 3. Operator komputer dan jaringan 4. Karyawan administrasi sistim informasi 5. Karyawan pengendalian data Para pemakai terdiri dari kelompok orang yang beragam dan satu sama lain dapat dibedakan berdasarkan kegiatan fungsional mereka tanpa memandang pengolahan data. Individu yang Menimbulkan Ancaman Sistem Informasi Pengganggu adalah setiap orang yang mengakses peralatan, data elektronik, atau memfile tanpa otorisasi yang tepat. Siapakah hacker? Hacker adalah seorang pengganggu yang menyerang suatu sistim untuk iseng dan tantangan. Jenis-jenis lain dari pengganggu-pengganggu? • unnoticed intruders • wiretappers • piggybackers • impersonating intruders • eavesdroppers Ancaman-ancaman Aktif : Sistim Informasi Metoda-metoda yang biasa dipakai untuk melakukan penipuan sistim informasi : • manipulasi masukan • gangguan program • gangguan file secara langsung • pencurian data • sabotase • penggelapan atau pencurian sumber daya informasi Dalam banyak kasus penipuan komputer, manipulasi masukan adalah metoda yang paling banyak digunakan. Metoda ini memerlukan paling sedikit kecakapan teknis . Ancaman-ancaman Aktif : Sistim Informasi Gangguan program barangkali metoda yang paling sedikit digunakan untuk melakukan penipuan komputer. Metoda ini memerlukan ketrampilan-ketrampilan programming yang hanya dikuasai hanya oleh beberapa orang. Apa yang dimaksud trapdoor? • Trapdoor adalah suatu bagian program komputer yang mengizinkan (membiarkan) seseorang untuk mengakses program dengan melewati pengamanan normal program tersebut. • Gangguan file secara langsung terjadi ketika seseorang menemukan jalan untuk membypass proses normal untuk pemasukan data ke program komputer. Ancaman-ancaman Aktif : Sistim Informasi Pencurian data adalah masalah yang serius di dalam bisnis sekarang ini. Di dalam industri yang sangat kompetitif, informasi kwalitatif dan kwantitatif tentang pesaing nya terus menerus dicari. Sabotase komputer adalah suatu bahaya yang sangat serius bagi semua sistem informasi. • Karyawan yang tidak puas, bisa menjadi para pelaku sabotase sistem komputer. • Beberapa metoda dari sabotase: o Logic bomb o Trojan horse o virus program virus Ancaman-ancaman Aktif : Sistim Informasi Apa yang dimaksud Worm? Worm adalah suatu jenis dari virus komputer yang menyebar dengan sendirinya di atas suatu jaringan komputer. Salah satu jenis penggelapan sumber daya komputer adalah ketika penggunaan sumber daya komputerkomputer perusahaan digunakan karyawan untuk urusan bisnis mereka sendiri. Sistim Keamanan Informasi Pengendalian ancaman-ancaman dapat tercapai dengan menerapkan pengukuran keamanan dan rencana darurat. Pengukuran keamanan berfokus pada pencegahan dan pendeteksian ancaman-ancaman. Rencana kontingensi berfokus pada perbaikan dampak dari ancaman-ancaman. Lingkungan Pengendalian adalah dasar efektivitas keseluruhan sistem pengendalian. Lingkungan pengendalian bergantung pada faktor-faktor berikut: Lingkungan Pengendalian 1 Filosofi dan Gaya Operasi Manajemen • Pertama dan aktivitas yang paling penting di dalam keamanan sistem adalah menciptakan moril yang tinggi. • Semua karyawan perlu menerima pendidikan di mengenai masalah keamanan. • Aturan keamanan harus dimonitor. 2 Struktur Organisasi • Dalam banyak organisasi, akuntansi, komputasi, dan pengolahan semuanya diorganisir di bawah chief information officer (CIO). Lingkungan Pengendalian 3 4 • Di dalam lini organisasi harus ditentukan siapa yang bertanggung jawab atas pembuatan keputusan yang secara langsung bersinggungan kepada perangkat lunak akuntansi dan prosedur akuntansi. Dewan Komisaris dan Komite-komitenya • Dewan Komisaris harus menugaskan suatu komite audit. • Komite ini harus menugaskan atau menyetujui janji temu dari suatu pemeriksa intern. Metoda-metoda Penugasan Otoritas dan Tanggung jawab • Tanggung-jawab semua posisi harus didokumentasikan secara hati-hati dengan menggunakan bagan struktur organisasi, manual-manual kebijakan, dan diskripsi tugas. Lingkungan Pengendalian 5 Aktivitas Pengendalian Manajemen • Pengendalian harus dibentuk terutama yang bersinggungan kepada penggunaan dan tanggung-jawab semua sumber daya yang berkenaan dengan komputer dan sistem informasi. • Harus ditetapkan anggaran-anggaran: o pengadaan peralatan dan perangkat lunak, o biaya operasi, dan o pemakaian. • Di dalam ketiga kategori tersebut, biaya yang sebenarnya harus dibandingkan dengan jumlah yang dianggarkan. • Perbedaan yang signifikan harus diselidiki Lingkungan Pengendalian Fungsi Internal Audit • Sistim keamanan komputer harus terus menerus teraudit dan dimodifikasi untuk memenuhi kebutuhan perubahan. • Semua modifikasi sistim itu harus diterapkan sesuai kebijakan-kebijakan keamanan yang telah ditentukan. 7 Kebijakan dan Praktek-praktek Kepegawaian • Pemisahan tugas, pengawasan yang cukup, rotasi pekerjaan, liburan-liburan yang dipaksakan, dan cek sekali lagi semuanya. Pengaruh dari Luar Sistem informasi perusahaan harus sesuai dan memenuhi semua hukum dan peraturan-peraturan pemerintah dan negara. 6 Pengendalian Ancaman-ancaman Aktif Cara utama untuk mencegah penggelapan dan sabotase adalah menerapkan jenjang memadai pada pengendalian akses. Tiga jenjang pengendalian akses: 1. Site-access controls 2. System-access controls 3. File-access controls Pengendalian Ancaman-ancaman Aktif 1 Site-Access Controls • Tujuan pengendalian akses fisik adalah untuk memisahkan secara fisik, individu yang tidak memiliki otorisasi dari sumberdaya komputer yang ada. • Pemisahan fisik ini harus diterapkan pada perangkat keras, area masukan, keluaran dan librari data, dan kabel kabel komunikasi • Seluruh pemakai diharuskan menggunakan kartu identitas keamanan. • Tempat pengolahan data harus berada dalam gedung tertutup yang dikelilingi pagar. • Suatu sistim masukan sangat tegas harus digunakan. Pengendalian Ancaman-ancaman Aktif TV Monitor Telephone Locked Door (entrance) Locked Door (opened from inside vault) Locked Door LOBBY Intercom to vault Scanner Magnet Detector Service Window Data Archives INNER VAULT Pengendalian Ancaman-ancaman Aktif 2 3 System-Access Controls • Pengendalian akses sistem adalah pengendalian yang berbentuk perangkat lunak, yang dirancang untuk mencegah pemanfaatan sistem oleh orang yang tidak berhak. • Pengendali ini membuktikan keaslian pemakai dengan ID pemakai, kata sandi, alamat protokol internet, dan alat-alat perangkat keras. File-Access Controls Pengendalian akses file mencegah akses yang tidak sah ke file data dan file-file program. Pengendalian akses file paling pokok adalah penetapan petunjuk otorisasi dan prosedur-prosedur untuk mengakses dan mengubah file-file Pengendalian Ancaman-ancaman Pasif 1. 2 Ancaman-ancaman pasif termasuk permasalahan kegagalan tenaga dan perangkat keras. Pengendalian untuk ancaman pasif dapat bersifat preventif atau korektif. Pengendalian Preventive • Sistem Toleransi Kesalahan menggunakan pemonitoran dan pencadangan. • Jika salah satu bagian sistem gagal, bagian cadangan akan segera mengambil alih dan sistem akan melanjutkan operasi dengan sedikit atau tanpa interupsi. Corrective Controls • File backup digunakan untuk memperbaiki kesalahan Pengendalian Ancaman-ancaman Pasif Tiga tipe backup: 1 Full backups 2 Incremental backups 3 Differential backups Manajemen Resiko Bencana Manajemen resiko bencana sangat penting untuk memastikan kesinambungan operasi dalam hal terjadi suatu bencana. Manajemen resiko bencana berhubungan dengan pencegahan dan perencanaan kontingensi. Pencegahan bencana merupakan langkah awal dalam managemen resiko bencana. Manajemen Resiko Bencana Hasil penelitian menunjukkan frekwensi bencana dari berbagai sebab: • Bencana alam 30% • Tindakan yang disengaja 45% • Kesalahan manusia 25% Data ini menunjukkan bahwa prosentase besar dari bencanabencana itu dapat dikurangi atau dihindarkan. Rencana pemulihan bencana harus diterapkan di tingkatan yang paling tinggi di perusahaan. Langkah pertama untuk mengembangkan rencana pemulihan bencana harus memperoleh dukungan dari manager senior dan menyiapkan suatu komite perencanaan Manajemen Resiko Bencana Perancangan rencana pemulihan bencana meliputi tiga komponen utama: 1. Menilai kebutuhan-kebutuhan penting perusahaan. 2. Membuat daftar prioritas daftar pemulihan. 3. Menetetapkan strategi dan prosedur pemulihan. Rancangan strategi pemulihan perlu mempertimbangkan halhal: • pusat respons darurat • prosedur-prosedur ekskalasi dan perubahan pelaksanaan pemrosesan • rencana relokasi dan penggantian pegawai • rencana penyediaan cadangan, dan rencana pengujian dan pemeliharaan sistim. Terima Kasih