Password

advertisement

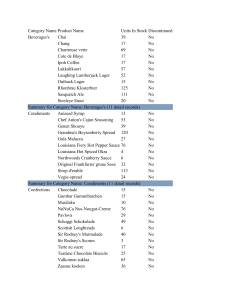

PT. Perusahaan Listrik Negara (Persero) Distribusi Jawa Barat & Banten Laporan Standard Operating Procedure Password Aplikasi CIS BT Oleh : LPPM ITB Abstrak Dokumen ini berisi Standar Prosedur sistem Password pada aplikasi CISBT PT. PLN Distribusi Jabar & Banten Proyek Pengadaan Konsultansi Pengkajian & Pengembangan Kebijakan Standar Operating Procedure (SOP) Operasional dalam Penerapan Sistem Keamanan Password dan Backup Data Tipe dokumen Laporan Klasifikasi Standard deliverable Nomor dokumen 010A/SOP/PLN/12/2004 Versi 1.1 Status For Review & Approval Tanggal issue 29 Desember 2004 Daftar Isi Daftar Isi .......................................................................................................................................... 2 Pendahuluan.................................................................................................................................... 3 I&A Berdasarkan Data yang diketahui User ................................................................................ 3 Password .................................................................................................................................. 3 Menebak password .................................................................................................................. 4 Berbagi Informasi Password .................................................................................................... 4 Akses File Password ................................................................................................................ 4 Kerangka Assessment Pembuatan Standard Operating Procedure ............................................... 5 Control Statement Terhadap Password System .......................................................................... 5 Detail Maturity Level Password System ................................................................................... 10 Level 0 .................................................................................................................................... 10 Level 1 .................................................................................................................................... 11 Level 2 .................................................................................................................................... 11 Level 3 .................................................................................................................................... 11 Level 4 .................................................................................................................................... 12 Level 5 .................................................................................................................................... 12 Prosedur Operasi Standar Password Data Aplikasi CIS BT ........................................................ 14 Pendahuluan Pada kebanyakan sistem, cara paling umum untuk mengamankan sistem adalah dengan proses identifikasi dan autentikasi (selanjutnya disebut dengan I&A). I&A merupakan metode yang digunakan untuk mencegah seseorang yang tidak sah untuk masuk ke dalam sistem komputer. I&A merupakan sistem keamanan komputer paling mendasar yang digunakan sebagai kontrol akses dan proses akuntabilitas user pada sistem. Kontrol akses digunakan untuk mengindentifikasi dan membedakan hak akses tiap user dalam komputer. Kontrol akses juga merupakan mekanisme privilege yang menjamin bahwa tiap user tidak mengganggu user lainnya dan hanya melakukan pekerjaan mereka sesuai dengan batasan akses yang diberikan. Kedua istilah di atas masing-masing memiliki pengertian sebagai berikut. Identifikasi merupakan proses pendaftaran identitas user ke dalam sistem. Autentikasi merupakan metode yang digunakan untuk memvalidasi pendaftaran user ke dalam sistem. I&A Berdasarkan Data yang diketahui User Bentuk umum I&A yang paling sering digunakan adalah menggunakan ID dan password. Teknik I&A seperti ini didasarkan pada sesuatu yang diketahui oleh user. Berikut ini akan dibahas tentang penggunaan I&A dengan beragam teknik penggunaannya. Password Secara umum, password digunakan dengan memaksa seorang user untuk memasukkan ID dan password. Sistem membandingkan password yang diberikan dengan password milik user ID tersebut yang berada pada sistem. Jika hasil perbandingan cocok, user telah melakukan proses autentikasi dan memiliki hak akses pada sistem. Penggunaan password memiliki keuntungan tersendiri. Penggunaan password dapat meningkatkan keamanan sistem dan memberikan batasan akses kepada user. Password merupakan metode yang paling banyak digunakan pada berbagai sistem operasi. Integrasi ini sudah sangat lazim digunakan oleh pengguna sistem. Jika dimanajemen dengan baik, metode ini sangat efektif untuk meningkatkan keamanan. Meskipun demikian, password juga memiliki kelemahan. Keamanan sistem password sangat bergantung pada manajemen kerahasiaan password. Kesalahan manajemen menyebabkan password mudah diketahui. Berikut ini beberapa penyebab jatuhnya password ke orang lain. Menebak password Seorang user memiliki kebiasaan untuk menggunakan password yang mudah diingat. Kemudahan inilah yang menyebabkan password mudah ditebak oleh orang lain. Pengguna biasanya menggunakan nama anak, istri, teman, atau nama daerah tempat tinggal mereka. Berbagi Informasi Password User seringkali membagi informasi password yang mereka miliki. Password tersebut sering diberikan kepada rekan kerja karena alasan pekerjaan seperti berbagi file misalnya. Akses File Password Jika file password tidak diproteksi dengan menggunakan kontrol akses yang ketat, informasi file tersebut bisa saja jatuh ke tangan orang yang tidak sah. File password biasanya juga memiliki metode enkripsi yang akan mengacak password. Meskipun terenkripsi, jika file password tersebut jatuh ke tangan orang lain, metode brute force dapat digunakan untuk mempelajari password yang terenkripsi. Kerangka Assessment Pembuatan Standard Operating Procedure Untuk membuat standard operating procedure (SOP) sistem password pada aplikasi CIS-BT, tentunya dibutuhkan kerangka assesment untuk dapat menangkap kondisi terkini dari sistem yang ada. Pembuatan SOP berdasarkan kondisi saat ini (existing system) harus terus-menerus mendapatkan perbaikan untuk mendapatkan hasil yang maksimal. Untuk itu diperlukan berbagai indikator yang dipakai untuk melakukan perbaikan secara terus menerus. Indikator yang digunakan adalah sebagai berikut: Critical Success Factor (CSF). CSF mendefinisikan berbagai poin penting yang digunakan oleh pihak manajemen sebagai panduan untuk mencapai obyektif yang ingin dicapai. Key Goal Indicator (KGI). Mendefinisikan kriteria apa saja yang harus dipenuhi untuk mendapatkan tujuan utama dari password sistem yang dikembangkan. Kriteria yang ingin dicapai pada KGI adalah ketersediaan informasi yang dibutuhkan untuk mendukung kebutuhan bisnis, resiko dan integritas, dan efisiensi proses dan operasi. Key Performance Indicator (KPI). Mendefinisikan proses apa saja yang harus dilakukan untuk mencapai tujuan (KGI). Control Statement Terhadap Password System Untuk mendapatkan gambaran bagaimana pembuatan dan rekomendasi SOP dibuat, maka disusunlah Control Statement yang digunakan sebagai panduan pengembangan SOP. Statement yang dimaksud adalah mengikuti gambar sebagai berikut: Berdasarkan gambar atau kerangka di atas, maka dikembangkan Control Statement terhadap kebutuhan Password System seperti berikut: Adanya kontrol terhadap keamanan password system dengan tujuan agar tidak terjadi penggunaan informasi yang disalahgunakan, mencegah kehilangan data serta memastikan bahwa data yang dibutuhkan oleh PT. PLN Distribusi Jabar&Banten selalu tersedia. Dengan menggunakan prosedur password system yang dapat memenuhi kebutuhan kriteria keamanan sistem berdasarkan keinginan yang berada pada Key Goal Indicator Dimungkinkan jika prosedur yang dibuat berjalan dengan benar Berdasarkan poin pada Critical Success Factor (CSF) maka pemanfaatan sumber daya IT untuk password system dapat dilakukan untuk memenuhi kebutuhan Key Performance Indicator Berdasarkan kerangka di atas, maka kriteria keamanan yang dimaksud adalah sebagai berikut: Kriteria Keamanan Efektivitas Efisiensi P Confidentialitas P Integritas S Availability S Compliance S Reliabilitas P = Primary/Utama S = Secondary Key Goal Indicator (KGI) merupakan poin-poin harapan atau keinginan yang ingin dicapai dengan adanya SOP dimaksud berdasarkan kriteria keamanan di atas. KGI tersebut adalah sebagai berikut: Key Goal Indicator Tidak ada insiden yang terkait dengan masalah password system Adanya laporan yang cepat jika terjadi masalah Tugas dan Tanggung jawab masing-masing pihak terkait dengan SOP yang dimaksud berjalan dengan benar. Sistem password yang dibuat benar-benar terencana dengan baik dan sesuai dengan kebutuhan sehingga menekan implementasi yang berulang-ulang. Menekan adanya insiden terhadap penggunaan informasi/data oleh orang yang tidak berhak, pencurian dan kehilangan data. Untuk dapat mencapai berbagai keinginan seperti yang disyaratkan pada KGI di atas, maka harus diperhatikan poin-poin apa saja yang harus mendapatkan perhatian khsusus sebagai kunci sukses KGI yang dimaksud. Critical Success Factor Security Policy harus mencakup keseluruhan dari keamanan sistem yang ada, dapat digunakan sebagai standar pada PT. PLN, dan mendefinisikan berbagai komponen seperti kontrol dan proses terkait dengan keamanan sistem. Adanya pemahaman bahwa pengembangan keamanan sistem yang terus-menerus diperbaiki sampai mencapai tahapan akhir sempurna membutuhkan adanya waktu dan perhatian bersama. Fungsi atau Devisi yang terkait dengan IT/Security dapat memberikan laporan atau gambaran kepada pihak manajemen bagaimana perencanaan terhadap keamanan sistem/password dilakukan. Masing-masing pihak yang terkait dengan keamanan password system dapat memahami sepenuhnya apa yang menjadi tugas dan tanggung jawab mereka. Sementara Key Performance Indicator yang dimaksud terhadap password system adalah sebagai berikut: Key Performance Indicator Mereduksi adanya pekerjaaan atau pemanggilan terhadap pihak lainnya untuk mendapatkan layanan, perubahan konfigurasi dan kebutuhan serta perbaikan yang terkait dengan password system Jumlah downtime akibat adanya masalah yang berhubungan dengan keamanan sistem SOP yang dibuat berjalan dengan benar. Dapat mereduksi waktu jika sewaktu-waktu terjadi insiden keamanan terhadap password system. Dapat mereduksi waktu pada saat ada insiden, dilakukan investigasi dan dibuatnya laporan jika sewaktu-waktu terjadi insiden Adanya training IT Security berkesinambungan sehingga pengguna dan manajemen selalu update terhadap perkembangan keamanan terkini. Berdasarkan berbagai kriteria yang ada, maka dapat ditentukan tingkat kematangan proses terhadap password system seperti berikut: Detail Maturity Level Password System Dari lima level di atas, dapat dilihat detail kontrol obyektif yang dipakai sebagai panduan untuk dapat mengetahui status terkini dari password system aplikasi CIS BT PT. PLN (Persero) distribusi Jabar & Banten. Level 0 Organisasi belum memandang adanya kebutuhan terhadap password terhadap sistem yang mereka gunakan. Tidak ada tugas dan tanggung jawab yang diarahkan untuk mengatur masalah keamanan dan password system. Tidak adanya berbagai laporan dan respon sama sekali yang berkaitan dengan masalah keamanan atau password system. Tidak ada proses administrasi yang dilakukan untuk melakukan password system. Level 1 Organisasi mulai Security/Password menunjukkan System, akan adanya tetapi kebutuhan tingkat akan kebutuhan IT baru berdasarkan kesadaran individu. Hal-hal yang terkait dengan masalah keamanan dilakukan secara tambal sulam atau reaksi dari permasalahan yang dihadapi pada sisi teknis. Belum ada tugas dan tanggung jawab yang terkait langsung dengan masalah keamanan. Level 2 Tugas dan tanggung terhadap masalah keamanan diserahkan kepada koordinator atau petugas khusus tanpa adanya otoritas langsung dari pihak manajemen. Sudah dapat membuat berbagai laporan atau report yang terkait dengan masalah keamanan, akan tetapi tidak ada analisa yang dilakukan. Solusi terhadap masalah keamanan langsung diserahkan kepada vendor atau konsultan tanpa mengkaji terlebih dahulu apa yang menjadi kebutuhan utama. Sudah mulai membuat security policy, akan tetapi masih sulit muncul dan dilaksanakan karena kurangnya tool dan skill. Level 3 Tingkat kesadaran akan keamanan sistem sudah dipromosikan serta didukung langsung oleh pihak manajemen. Briefing terhadap masalah keamanan sudah dilakukan dalam format standar. Prosedur masalah keamanan sudah dibuat dan mulai dimasukkan ke dalam security policy. Tugas dan tanggung jawab sudah dibuat, akan tetapi tidak ada kontrol terhadap tugas dan tanggung jawab tersebut. Berbagai laporan terhadap masalah keamanan sudah mulai dapat dibuat, tetapi belum dapat melakukan analisa manajemen resiko terhadap bisnis utama organisasi. Level 4 Tugas dan tanggung jawab terhadap keamanan sistem sudah dilakukan, dapat dimanajemen dengan baik. Sudah melakukan analisa secara konsisten terhadap resiko keamanan yang mungkin muncul. Briefing terhadap masalah keamanan sudah dilakukan dengan baik dan menjadi suatu keharusan. Identifikasi, autentikasi dan autorisasi pengguna sudah menjadi estándar prosedur kerja. Melakukan training terhadap pengguna sampai kepada taraf sertifikasi administrator security. Level 5 Masalah keamanan sudah merupakan tanggung jawab manajemen organisasi dan manajemen IT dan terintegrasi menjadi tanggung jawab bersama. Kebutuhan akan masalah keamanan sudah dapat diidenfikasi dan sudah diverifikasi dalam bentuk perencanaan keamanan sistem. Fungsi keamanan/security sudah menjadi standar yang dipersyaratkan bagi aplikasi yang digunakan. Adanya laporan-laporan kualitatif yang berhubungan dengan keamanan yang dapat digunakan sebagai peringatan dini resiko keamanan. Jika terdapat insiden, maka terdapat prosedur terkait untuk melakukan penanganan insiden. Prosedur Operasi Standar Password Data Aplikasi CIS BT B. Rekomendasi Berdasarkan hasil analisa terhadap kondisi eksisting aplikasi, maka dapat dibuat rekomendasi tambahan sebagai berikut: Sebaiknya proses kadaluarsa penggunaan password dilakukan oleh sistem dan tidak lagi dilakukan oleh petugas yang bersangkutan. Hal ini dilakukan agar tidak terjadi human error. Adanya sistem pencatatan log yang dilakukan pada level database dan level sistem operasi agar mudah melakukan pencatatan terhadap aktivitas sistem dan juga mempermudah melakukan pelacakan jika terjadi insiden keamanan. Aplikasi memiliki fitur yang memungkinkan user melakukan perubahan password secara berkala. Dengan demikian, proses perubahan password tidak dilakukan oleh petugas akan tetapi dapat dilakukan oleh sistem. Membuat user aplikasi terintegrasi dengan user yang terdaftar pada database. Jika dimungkinkan integrasi dilakukan sampai dengan user yang terdaftar pada level sistem operasi. Melengkapi aplikasi dengan fasilitas screening untuk pembuatan password. Dengan demikian, standar level keamanan password dapat dilakukan seragam berdasarkan kriteria yang telah ditetapkan.