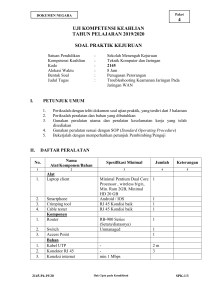

Penggunaan Custom Chain pada Firewall MikroTik Kategori: Fitur & Penggunaan Share Pada RouterOS MikroTik terdapat sebuah fitur yang disebut dengan 'Firewall'. Fitur ini biasanya banyak digunakan untuk melakukan filtering akses (Filter Rule), Forwarding (NAT), dan juga untuk menandai koneksi maupun paket dari trafik data yang melewati router (Mangle). Supaya fungsi dari fitur firewall ini dapat berjalan dengan baik, kita harus menambahkan rule-rule yang sesuai. Terdapat sebuah parameter utama pada rule di fitur firewall ini yaitu 'Chain'. Parameter ini memiliki kegunaan untuk menetukan jenis trafik yang akan dimanage pada fitur firewall dan setiap fungsi pada firewall seperti Filter Rule, NAT, Mangle memiliki opsi chain yang berbeda. Pengisian parameter chain pada dasarnya mengacu pada skema 'Traffic Flow' dari Router. Jadi kita harus mengenali terlebih dahulu jenis trafik yang akan kita manage menggunakan firewall. chain bisa dianaloginkan sebagai tempat admin mencegat sebuah trafik, kemudian melakukan firewalling sesuai kebutuhan. FILTER RULES Filter rule biasanya digunakan untuk melakukan kebijakan boleh atau tidaknya sebuah trafik ada dalam jaringan, identik dengan accept atau drop. Pada menu Firewall → Filter Rules terdapat 3 macam chain yang tersedia. Chain tersebut antara lain adalah Forward, Input, Output. Adapun fungsi dari masing-masing chain tersebut adalah sebagai berikut: - Forward : Digunakan untuk memproses trafik paket data yang hanya melewati router. Misalnya trafik dari jaringan public ke local atau sebaliknya dari jaringan local ke public, contoh kasus seperti pada saat kita melakukan browsing. Trafik laptop browsing ke internet dapat dimanage oleh firewall dengan menggunakan chain forward. - Input : Digunakan untuk memproses trafik paket data yang masuk ke dalam router melalui interface yang ada di router dan memiliki tujuan IP Address berupa ip yang terdapat pada router. Jenis trafik ini bisa berasal dari jaringan public maupun dari jaringan lokal dengan tujuan router itu sendiri. Contoh: Mengakses router menggunakan winbox, webfig, telnet baik dari Public maupun Local. - Output : Digunakan untuk memproses trafik paket data yang keluar dari router. Dengan kata lain merupakan kebalikan dari 'Input'. Jadi trafik yang berasal dari dalam router itu sendiri dengan tujuan jaringan Public maupun jaringan Local.Misal dari new terminal winbox, kita ping ke ip google. Maka trafik ini bisa ditangkap dichain output. NAT (Network Address Translation) Pada menu Firewall → NAT terdapat 2 macam opsi chain yang tersedia, yaitu dst-nat dan src-nat. Dan fungsi dari NAT sendiri adalah untuk melakukan pengubahan Source Address maupun Destination Address. Kemudian fungsi dari masing-masing chain tersebut adalah sebagai berikut: - dstnat : Memiliki fungsi untuk mengubah destination address pada sebuah paket data. Biasa digunakan untuk membuat host dalam jaringan lokal dapat diakses dari luar jaringan (internet) dengan cara NAT akan mengganti alamat IP tujuan paket dengan alamat IP lokal. Jadi kesimpulan fungsi dari chain ini adalah untuk mengubah/mengganti IP Address tujuan pada sebuah paket data. -srcnat : Memiliki fungsi untuk mengubah source address dari sebuah paket data. Sebagai contoh kasus fungsi dari chain ini banyak digunakan ketika kita melakukan akses website dari jaringan LAN. Secara aturan untuk IP Address local tidak diperbolehkan untuk masuk ke jaringan WAN, maka diperlukan konfigurasi 'srcnat' ini. Sehingga IP Address lokal akan disembunyikan dan diganti dengan IP Address public yang terpasang pada router. MANGLE Pada menu Firewall → Mangle terdapat 4 macam pilihan untuk chain, yaitu Forward, Input, Output, Prerouting, dan Postrouting. Mangle sendiri memiliki fungsi untuk menandai sebuah koneksi atau paket data, yang melewati route, masuk ke router, ataupun yang keluar dari router. Pada implementasinya Mangle sering dikombinasikan dengan fitur lain sepertiManagement Bandwith, Routing policy, dll. Adapun fungsi dari masing-masing chain yang ada pada mangle adalah sebagai berikut: - Forward, Input, Output : Untuk penjelasan mengenai Forward, Input, dan Output sebenarnya tidak jauh berbeda dengan apa yang telah diuraikan pada Filter rules diatas. Namun pada Mangle, semua jenis trafik paket data forward, input, dan output bisa ditandai berdasarkan koneksi atau paket atau paket data. - Prerouting : Merupakan sebuah koneksi yang akan masuk kedalam router dan melewati router. Berbeda dengan input yang mana hanya akan menangkap trafik yang masuk ke router. Trafik yang melewat router dan trafik yang masuk kedalam router dapat ditangkap di chain prerouting. - Postrouting : Kebalikan dari prerouting, postrouting merupakan koneksi yang akan keluar dari router, baik untuk trafik yang melewati router ataupun yang keluar dari router. CUSTOM CHAIN Nah, selain jenis chain yang telah diuraikan diatas, sebenarnya ada jenis chain yang lain dimana kita bisa menambahkan atau menentukan sendiri nama dari chain tersebut selain dari forward, input, output dll. Nama chain tersebut dapat kita tentukan sendiri, namun pada prinsipnya tetap mnegacu pada chain utama yang tersedia di Firewall. Biasanya custom chain digunakan untuk menghemat resource router dan mempermudah admin jaringan dalam membaca rule firewall. By default router akan membaca rule firewall secara berurutan sesuai nomor urut rule firewall. Namun dengan fitur jump ini, admin jaringan dapat menentukan pembacaan rule firewall yang lebih efisien. Untuk membuat custom chain tersebut kita memerlukan sebuah 'Action' yaitu Jump. Jump sendiri berfungsi untuk melompat ke chain lain yang telah didefiniskan pada paramater jump-target. Sehingga kita bisa menempatkan rule dari custom chain yang telah kita buat pada urutan paling bawah. Ini dimaksudkan untuk mempermudah dalam pengelolaan rule-rule firewall, terlebih lagi jika kita memeiliki rule-rule yang banyak. Adapun langkah-langkah pembuatan Custom Chain adalah sebagai berikut. Pada contoh kasus kali ini kita akan membuat sebuah rule yang mana akan melindungi perangkat client dari trafik yang mengandung virus. Untuk itu agar lebih mudah dalam pengelolaan kita akan membuat sebuah chain baru yang bernama “Virus” dengan jenis trafik “Forward”. Pertama, pilih menu Firewall → Filter Rules. Kemudian isikan parameter sesuai dengan tampilan gambar dibawah ini. Selanjutnya kita akan menentukan rule untuk custom chain virus yang sudah dibuat. Di rule ini kita berikan tambahan parameter yang lebih spesifik. Untuk lebih lengkap tentang rule dengan protokol dan juga port yang digunakan oleh virus bisa diisikan dengan script berikut. /ip firewall filter add chain=virus add chain=virus add chain=virus add chain=virus add chain=virus add chain=virus add chain=virus add chain=virus add chain=virus protocol=udp dst-port=135-139 action=drop protocol=tcp dst-port=445 action=drop protocol=udp dst-port=445 action=drop protocol=tcp dst-port=593 action=drop protocol=tcp dst-port=1024-1030 action=drop protocol=tcp dst-port=1080 action=drop protocol=tcp dst-port=1214 action=drop protocol=tcp dst-port=1363 action=drop protocol=tcp dst-port=1364 action=drop add add add add add add add add add add add add add add add add add add add add add chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus chain=virus protocol=tcp dst-port=1368 action=drop protocol=tcp dst-port=1373 action=drop protocol=tcp dst-port=1377 action=drop protocol=tcp dst-port=1433-1434 action=drop protocol=tcp dst-port=2745 action=drop protocol=tcp dst-port=2283 action=drop protocol=tcp dst-port=2535 action=drop protocol=tcp dst-port=2745 action=drop protocol=tcp dst-port=3127-3128 action=drop protocol=tcp dst-port=3410 action=drop protocol=tcp dst-port=4444 action=drop protocol=udp dst-port=4444 action=drop protocol=tcp dst-port=5554 action=drop protocol=tcp dst-port=8866 action=drop protocol=tcp dst-port=9898 action=drop protocol=tcp dst-port=10000 action=drop protocol=tcp dst-port=10080 action=drop protocol=tcp dst-port=12345 action=drop protocol=tcp dst-port=17300 action=drop protocol=tcp dst-port=27374 action=drop protocol=tcp dst-port=65506 action=drop Kemudian apabila kita telah selesai mengisikan parameter-parameter diatas maka akan tampil pada list firewall filter sebagai berikut. Jika kita melihat list tersebut, letak rule jump berada pada urutan nomer 2sedangkan chain virus berada pada urutan paling bawah. Nah, ketika ada trafik paket data akan yang melewati router (forward) maka akan diperiksa dengan rule-rule firewall filter. Dan saat proses pemeriksaan sampai di rule nomer 2, maka akan di-jump (lompat) ke chain virus diurutan nomor 8. Apabila paket data tersebut mengandung virus dengan protokol dan port yang telah didefinisikan pada rule chain virus maka paket data tersebut akan di drop. Namun, apabila tidak mengandung virus, maka pemeriksaan akan dikembalikan ke atas dengan melanjutkan pemeriksaan di rule berikutnya. Kembali ke : Halaman Artikel | Kategori Fitur & Penggunaan Konfigurasi Mikrotik Firewall ( Filter, Block Client, Block Mac Addres, Block Attacker, dll ) 17.53 | Diposting oleh Faruq Dy Firewall Pengertian Firewall – Firewall adalah sebuah sistem atau perangkat yang bisa berupa software maupun hardware yang mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak aman. Firewall sendiri dapat diibaratkan sebuah penjaga pintu yang melindungi internet dari jaringan lainnya yang melakukan penyusupan. Setelah membahas apa pengertian firewall, berikut ini merupakn fungsi dari firewall itu sendiri. Fungsi Firewall - Mengontrol termasuk mengatur serta memfilter dan mengawasi paket data yang mengalir di jaringan. - memeriksaan terhadap paket data yang akan melawati jaringan privat. - Melakukan autentifikasi terhadap akses. - memeriksa lebih dari sekedar header dari paket data dan mendeteksi protokol aplikasi tertentu yang spesifikasi. - Mencatat setiap transaksi kejadian yang terjadi di firewall. Jenis-jenis Firewall - Personal Firewall Firewall jenis ini akhir-akhir ini berevolusi menjadi sebuah kumpulan program yang bertujuan untuk mengamankan komputer secara total. Dengan tambahan fitur seperti perangkat proteksi terhadap virus, anti-spyware, anti-spam dan lain sebagainya. Microsoft Windows Firewall dan Kerio Personal Firewall merupakan contoh dari jenis personal firewall. - Network Firewall Untuk jenis ini umumnya dijumpai dalam dua bentuk, yaitu sebuah perangkat terdedikasi atau sebagai sebuah perangkat lunak yang diinstalasikan dalam sebuah server. Microsoft Internet Security and Acceleration Server (ISA Server) serta IPTables di Linux adalah contoh dari network firewall. Berikut ini adalah Step by Step Konfigurasi Mikrotik Firewall dengan IP Address WAN adalah 172.168.10.1 dan IP Address LAN adalah 192.168.10.100 1.buka aplikasi winbox 2.Untuk memulai mengatur ip address, kita pilih menu : IP –> ADDRESS. setelah itu pilih tanda + untuk menambah ip address yang au dipakai seperti dibawah ini : Eth 3 Eth 1 3.setelah mengatur ip address,kemudian atur lah DHCP setup dengan cara IP >> DHCP .setelah masuk ke dhcp pilih dhcp setup : kemudian setelah itu mengkonfigurasi barulah : A. MEMBUAT FIREWALL UNTUK MEMBLOCK AKSES INTERNET DARI 1 IP ADDRESS CLIENT. 1.pilih IP >> firewall kemudian buat lah new firewall dengan cara seperti dibawah ini: 1. Buat New Firewall Rules, kemudian pilih “GENERAL“, pilih Chain : “FORWARD”. 2. setelah itu pilih Source Address dengan IP Address dari Client yang akan kita Block. Seperti Client dengan IP : 192.168.10.98. 3. Pada pilihan Out Interface kita isi dengan interface : eth3 4. kemudian pilih “ACTION”, dan pilih : “DROP”. 5. apabila ada Client dengan IP : 192.168.10.98 yang akan mengakses internet dengan OUTGOING melalui Interface eth3, maka koneksi ini akan di DROP oleh Mikrotik. B.MEMBUAT FIREWALL UNTUK MEMBLOCK AKSES INTERNET DARI 1 MAC ADDRESS CLIENT. 1.kemudian yaitu memblock akses internet dari 1 mac addres client , untuk memblock akses internet dari 1 mac addres client caranya sama yang berbeda hanya pada memblock akses internet dari 1 mac addres clientkita menggunakan advend untuk mencantumkan mac address, cara sebagai berikut: 1. Buat New Firewall Rules, kemudian pilih “GENERAL“,dan pilih Chain : “FORWARD”. 2. Out Interface kita isi dengan interface : eth3 3. Selanjutnya pilih “ADVANCED”, isikan pada “Source Mac Address” dari pada Mac Address yang dimiliki oleh Client/mac Address kita sendiri, yang akan kita Blokir akses internetnya.contohnya : E8:9A:BF:B3:6F;32 4. kemudian pilih “ACTION”, lalu pilih : “DROP”. 5. Japabila ada Client yang mempunyai Mac Address sesuai Mac target yang akan mengakses internet dengan OUTGOING melalui Interface eth3, maka koneksi ini akan di DROP oleh Mikrotik. C.MEMBUAT FIREWALL UNTUK MEMBLOCK AKSES INTERNET DARI SEKELOMPOK IP ADDRESS CLIENT. 1. Pertama kita buat lebih dulu sejumlah IP Address yang mau diblock pada menu Firewall –> Address List. contohnya kita berikan nama “blok ip”. 2. Buatlah sejumlah daftar IP Address Client dari LAN kita yang akan di block akses internet-nya. 3. Setelah itu kita buat sebuah New Firewall Rules, pilih “GENERAL“,kemudian pilih Chain : “FORWARD”. 4. Out Interface kita isi dengan interface : eth3 5. Selanjutnya pilih “ADVANCED”, isikan pada “Source Address List” dari Daftar Address List yang telah di buat untuk memblokir akses internetnya. lalu pilih nama yang sudah buat tadi : “blok ip”. 6. kemudian pilih “ACTION”, lalu pilih : “DROP”. 7. apabila ada client dengan IP Address yang terdaftar pada “blok ip” yang akan mengakses internet dengan OUTGOING melalui Interface eth3, maka koneksi ini akan di DROP oleh Mikrotik. D.MEMBUAT FIREWALL UNTUK MEMBLOCK AKSES INTERNET DARI SEKELOMPOK IP ADDRESS ATTACKER. 1. Pertama kita buat lebih dulu sejumlah IP Address yang mau diblock pada menu Firewall –> Address List. contohnya kita berikan nama “attacker”. 2. Setelah itu buatlah sejumlah daftar IP Address Client dari LAN kita yang akan di block akses internetnya. 3. Kemudian kita buat sebuah New Firewall Rules, pilih “GENERAL“,kemudian pilih Chain : “FORWARD”. 4. Out Interface kita isi dengan interface : eth3 5. Selanjutnya pilih “ADVANCED”, isikan pada “Source Address List” dari Daftar Address List yang telah di buat untuk memblokir akses internetnya. lalu pilih nama yang sudah buat tadi : “attacker”. 6. kemudian pilih “ACTION”, lalu pilih : “DROP”. 7. apabila ada client dengan IP Address yang terdaftar pada “attacker” yang akan mengakses internet dengan OUTGOING melalui Interface eth3, maka koneksi ini akan di DROP oleh Mikrotik. E.MEMBUAT FIREWALL UNTUK MEMBLOCK AKSES INTERNET DARI CLIENT KE SUATU WEBSITES TERLARANG 1. Buat New Firewall Rules,pilih “GENERAL“, lalu pilih : “FORWARD”. 2. pilih Destination Address dengan IP Address dari websites yang mau kita Block. Misalnya Websites http://www.pcr.ac.id dengan IP Public : 113.212.118.174 3. Out Interface isi dengan interface : eth3. 4. kemudian pilh “ACTION”, kita pilih : “DROP”. 5. apabila ada Client dari jaringan LAN kita yang akan mengakses Websites http://www.pcr.ac.id dengan IP Public :113.212.118.174 dengan OUTGOING melalui Interface eth3, maka koneksi ini akan di DROP oleh Mikrotik. Belajar Mikrotik : Dasar Firewall Mikrotik Belajar Mikrotik : Dasar Firewall Mikrotik - Pada artikel kali ini Tutorial Mikrotik Indonesia akan membahas tentang dasar fitur Firewall pada Router Mikrotik. Sebelumnya mari kita pelajari dulu apa itu Firewall. Apa itu Firewall? Firewall adalah perangkat yang berfungsi untuk memeriksa dan menentukan paket data yang dapat keluar atau masuk dari sebuah jaringan. Dengan kemampuan tersebut maka firewall berperan dalam melindungi jaringan dari serangan yang berasal dari jaringan luar (outside network). Firewall mengimplementasikan packet filtering dan dengan demikian menyediakan fungsi keamanan yang digunakan untuk mengelola aliran data ke, dari dan melalui router. Sebagai contoh, firewall difungsikan untuk melindungi jaringan lokal (LAN) dari kemungkinan serangan yang datang dari Internet. Selain untuk melindungi jaringan, firewall juga difungsikan untuk melindungi komputer user atau host (host firewall). Firewall digunakan sebagai sarana untuk mencegah atau meminimalkan risiko keamanan yang melekat dalam menghubungkan ke jaringan lain. Firewall jika dikonfigurasi dengan benar akan memainkan peran penting dalam penyebaran jaringan yang efisien dan infrastrure yang aman . MikroTik RouterOS memiliki implementasi firewall yang sangat kuat dengan fitur termasuk: stateful packet inspection Layer-7 protocol detection peer-to-peer protocols filtering traffic classification by: source MAC address IP addresses (network or list) and address types (broadcast, local, multicast, unicast) port or port range IP protocols protocol options (ICMP type and code fields, TCP flags, IP options and MSS) interface the packet arrived from or left through internal flow and connection marks DSCP byte packet content rate at which packets arrive and sequence numbers packet size packet arrival time dll Anda dapat mengakses Firewall Mikrotik via Winbox melalui menu IP --> Firewall Chain pada Firewall Mikrotik Firewall beroperasi dengan menggunakan aturan firewall. Setiap aturan terdiri dari dua bagian matcher yang sesuai arus lalu lintas terhadap kondisi yang diberikan dan tindakan yang mendefinisikan apa yang harus dilakukan dengan paket yang cocok. Aturan firewall filtering dikelompokkan bersama dalam chain. Hal ini memungkinkan paket yang akan dicocokkan terhadap satu kriteria umum dalam satu chain, dan kemudian melewati untuk pengolahan terhadap beberapa kriteria umum lainnya untuk chain yang lain. Misalnya paket harus cocok dengan alamat IP:port. Tentu saja, itu bisa dicapai dengan menambahkan beberapa rules dengan alamat IP:port yang sesuai menggunakan chain forward, tetapi cara yang lebih baik bisa menambahkan satu rule yang cocok dengan lalu lintas dari alamat IP tertentu, misalnya: filter firewall / ip add src-address = 1.1.1.2/32 jump-target = "mychain". Ada tiga chain yang telah ditetapkan pada RouterOS Mikrotik : 1. Input - digunakan untuk memproses paket memasuki router melalui salah satu interface dengan alamat IP tujuan yang merupakan salah satu alamat router. Chain input berguna untuk membatasi akses konfigurasi terhadap Router Mikrotik. 2. Forward - digunakan untuk proses paket data yang melewati router. 3. Output - digunakan untuk proses paket data yang berasal dari router dan meninggalkan melalui salah satu interface. Ketika memproses chain, rule yang diambil dari chain dalam daftar urutan akan dieksekusi dari atas ke bawah. Jika paket cocok dengan kriteria aturan tersebut, maka tindakan tertentu dilakukan di atasnya, dan tidak ada lagi aturan yang diproses dalam chain. Jika paket tidak cocok dengan salah satu rule dalam chain, maka paket itu akan diterima. Connection State (Status paket data yang melalui router) Invalid : paket tidak dimiliki oleh koneksi apapun, tidak berguna. New : paket yang merupakan pembuka sebuah koneksi/paket pertama dari sebuah koneksi. Established : merupakan paket kelanjutan dari paket dengan status new. Related : paket pembuka sebuah koneksi baru, tetapi masih berhubungan denga koneksi sebelumnya. Action Filter Firewall RouterOS Mikrotik Pada konfigurasi firewall mikrotik ada beberapa pilihan Action, diantaranya : Accept : paket diterima dan tidak melanjutkan membaca baris berikutnya Drop : menolak paket secara diam-diam (tidak mengirimkan pesan penolakan ICMP) Reject : menolak paket dan mengirimkan pesan penolakan ICMP Jump : melompat ke chain lain yang ditentukan oleh nilai parameter jump-target Tarpit : menolak, tetapi tetap menjaga TCP connection yang masuk (membalas dengan SYN/ACK untuk paket TCP SYN yang masuk) Passthrough : mengabaikan rule ini dan menuju ke rule selanjutnya log : menambahkan informasi paket data ke log Contoh Pengunaan Firewall pada Router Mikrotik Katakanlah jaringan pribadi kita adalah 192.168.0.0/24 dan publik (WAN) interface ether1. Kita akan mengatur firewall untuk memungkinkan koneksi ke router itu sendiri hanya dari jaringan lokal kita dan drop sisanya. Juga kita akan memungkinkan protokol ICMP pada interface apapun sehingga siapa pun dapat ping router kita dari internet. Berikut command nya : /ip firewall filter add chain=input connection-state=invalid action=drop \ comment="Drop Invalid connections" add chain=input connection-state=established action=accept \ comment="Allow Established connections" add chain=input protocol=icmp action=accept \ comment="Allow ICMP" add chain=input src-address=192.168.0.0/24 action=accept \ in-interface=!ether1 add chain=input action=drop comment="Drop semuanya" Cukup sekian dulu belajar mikrotik tentang Dasar Firewall Mikrotik. Untuk penjelasan firewall mikrotik yang lebih mendalam akan dibahas pada artikel selanjutnya. Terima kasih, semoga artikel ini bermanfaat :) Lab 16 MikroTik - Firewall Filter Konsep Assalamu'alaikum Selamat pagi dan salam kehangatan dari indonesia. Kini lab MikroTik sudah mencapai chapter selanjutnya bagian firewall. Di Materi firewall ini, kita akan mempelajari berbagai macam konfigurasi pengamanan, pengalihan dan banyak lagi yang berkaitan dengan memberi status pada paket data. Langsung saja, jika sudah penasaran berikut materinya. Apasih Firewall Itu? Firewall atau lebih tepatnya di sini firewall filter, adalah suatu metode untuk memilah data mana yang dibolehkan dan mana yang tidak dibolehkan. Seperti suatu dinding yang membatasi akses. Firewall juga bisa dibilang pengontrol paket. Tujuan firewall adalah sebagai keamanan sistem paket. Paket-paket yang dikontrol antara lain : Input : Paket yang masuk ke dalam router, baik itu dari jaringan public maupun jaringan lokal Forward : Paket yang di teruskan, yang melewati router. Seperti paket dari jaringan lokal ke jaringan internet. Output : Paket yang keluar dari router menuju jaringan lokal atau jaringan public. Note : Yang biru kabel ethernet, yang merah paket data. logikannya paket yang di kontrol dan paket tersebut dihentikan, seperti jalan yang diberi tembok sehingga jalan tersebut tidak akan bisa dilalui. Sehingga paket-paket yang lewat tidak akan terkirim. Memang dengan saya menjelaskan sebelumnya, bahkan dengan menggunakan topology, pasti setidaknya anda paham dengan konsep yang saya berikan. Namun, tidak sekedar teori belaka, kita juga akan menguji coba apakah memang benar kita bisa mengendalikan paket data pada firewall? Control Chain Input Langsung saja kita mulai. Untuk yang pertama, kita akan coba mengendalikan dengan cara memblokir paket data yang menuju router. Untuk menyettingnya dapat pada menu Ip > Firewall. Pada tab Filter rules klik add. Dan kira-kira settingan drop inputnya seperti ini. Maka saat kita hendak mengirim paket data (data apapun termasuk ping) ke router akan gagal karena setiap paket yang masuk ke dalam router sudah di tolak oleh router. *10.10.10.1 adalah ip router saya disini. Control Chain Forward Yang kedua, kita coba blok paket yang melewati router. Dengan syarat router sudah memiliki akses internet dan akses internet juga sudah diberikan kepada client menggunakan NAT. Untuk menyettingnya masih sama pada menu ip > firewall. Dan pada penambahan filter rulesnya, ubah chain menjadi forward. Dengan action drop (ditolak). Kali ini coba buat lebih spesifik. Karena kita hanya menggunakan ping, maka isikan icmp pada settingan protocol. Maka setiap paket data yang berupa ping atau berupa paket yang berprotokolkan icmp yang melewati router akan ditolak. Control Chain Output Dan terakhir dari routernya sendiri yaitu memblok paket data yang keluar dari router. Untuk mengetestnya, syaratnya router harus terhubung ke internet. Maka perintah yang digunakan adalah chain output. Karena kita ingin membloknya gunakan action drop. Jangan lupa gunakan icmp. Penjelasan icmp akan tertera dibawah. Maka setiap paket (termasuk paket ping) yang keluar dari router, baik paket tersebut menuju jaringan lokal atau jaringan public. Maka akan tertolak. Dari router akan lebih terlihat jelas statusnya dengan munculnya tulisan paket rejected (paket di tolak). Note : pengecekkan output harus di cek di router. Konsep IF-Then Selain itu ada juga konsep yang lain yang mengacu kepada konfigurasi. Yaitu konsep IFThen. Apa itu IF Then? If (jika) paket yang disetting sesuai kebutuhan Then (maka) action apa yang harus dilakukan terhadap paket tersebut Paket-paket yang di filter memiliki settingan yang akan disetting sesuai kebutuhan. Atau bisa kita sebut saja paket dengan spesifikasi apa yang akan di filter, apakah itu paket web, ftp atau icmp atau dns. Inilah yang disebut dengan IF. Dari spesifik paket diatas yang sudah kita tentukan, maka action apa yang akan diberikan pada paket yang disetting di atas tadi Note : ICMP adalah protocol yang memungkinkan pengguna untuk melakukan ping. Pada settingan diatas, kita tambahkan protocol agar lebih spesifik. Maksudnya, jadi hanya protocol icmp saja yang di blok. Sehingga protocol-protocol lainnya tidak ikut terblok. Demikianlah presentasi yang saya jelaskan pada blog ini tentang konsep firewall filter, semoga bermanfaat untuk anda. Sekian dari saya, kurang dan lebih saya mohon maaf. Saran dan pertanyaan bisa anda tambahkan pada komentar. Terima kasih Pengertian Firewall di Router Mikrotik Firewall merupakan suatu cara/sistem/mekanisme yang di terapkan baik terhadap hardware, software ataupun sistem itu sendiri dengan tujuang untuk melindungi baik dengan menyaring, membatas atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) Didalam router mikrotik juga terdapat fitur firewall yang berfungsi untuk melindungi dengan cara mendrop atau mengaccept sebuah paket yang akan masuk, melewati, atau keluar router. Dalam fitur firewall terdapat beberapa direktori yaitu : - Mangle - Address-list - Filter - NAT - Export - Connection - Service-port - Dan sekarang akan di bahas tentang Network Address Translation. Karena fitur NAT tersebut yang paling sering di gunakan, bagaimana cara konfigutasi firewall tersebut, simak penjelasan berikut ini: Penjelasan firewall untuk NAT ( Network Address Translation ), NAT ini bertugas melakukan perubahan IP Address pengirim dari sebuah paket data. NAT ini umumnya dijalankan pada router-router yang menjadi batas antara paket data yang berasal dari komputer user jaringan local seolah-olah berasal dari router. Pada skenario jaringan ini, Router Mikrotik akan menjalankan NAT denganaction=masquerade, sehingga mengubah semua paket data yang berasal dari komputer di jaringan local, seolah-olah berasal dari router yang mempunyai IP Adress 10.10.10.2. ini akan menyebabkan server-server di internet tidak mengetahui bahwa yang mengakses mereka adalah router dengan IP Address 10.10.10.2. ( gambar di atas ) Masquerade ini wajib di jalankan oleh router-router gateway untuk menyembunyikan IP Address Private yang Semco-user gunakan pada jaringan lokal, drhingga tidak terlihat dari internet. IP Address Private tersebut harus disembunyikan, karena pada jaringan lokal yang lain memungkinkan IP Address 192.168.1.0/24 juga di gunakan, jika Semco-user tidak melakukan masquerade maka komputer dengan jaringan lokal tidak bisa mengakses internet. Masquerade tadi akan menyembunyikan komputer user yang ada di jaringan lokal sekaligus membuat komputer tersebut bertopeng ( ber-mask ) ke IP Adress 10.10.10.2, sehingga baik komputer user 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network 192.168.1.0/24 akan di kenal di internet sebagai 10.10.10.2. Dan sekarang kita coba melakukan konfigurasi di router Mikrotik, terdapat satu perintah NAT yang dapat membuat jaringan lokal ( 192.168.1.0/24 ) dapat mengakses internet, dan perintahnya sebagai berikut : Perintah di atas adalah perintah pada firewall di router Mikrotik yang memerintahkan “ jika ada komputer user yang akan mengakses internet, bertopenglah pada ether1 “. Sedangkan chain=srcnat, berfungsi memerintahkan, “ gantilah IP Address pengirim ( source Address ) 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network dari jaringan lokal 192.168.1.0/24 menjadi IP Address di ether1 jika ingin menuju internet “ Firewall pada Router Mikrotik Posted onJanuari 12, 2015 by wulansarah FIREWALL Firewall adalah perangkat yang berfungsi untuk memeriksa dan menentukan paket data yang dapat keluar atau masuk dari sebuah jaringan. Dengan kemampuan tersebut maka firewall berperan dalam melindungi jaringan dari serangan yang berasal dari jaringan luar (outside network). Firewall mengimplementasikan packet filtering dan dengan demikian menyediakan fungsi keamanan yang digunakan untuk mengelola aliran data ke, dari dan melalui router. Sebagai contoh, firewall difungsikan untuk melindungi jaringan lokal (LAN) dari kemungkinan serangan yang datang dari Internet. Selain untuk melindungi jaringan, firewall juga difungsikan untuk melindungi komputer user atau host (host firewall). Cara kerja Firewall Secara sederhana bisa digambarkan cara kerja dari Firewall Ketika ada paket data yang masuk ke jaringan atau komputer maka Firewall akan mengecek header dari paket data tersebut. Kemudian menggunakan aturan jaringan maka firewall bisa menentukan apakah data paket ini bisa diteruskan atau tidak. Jika tidak maka akan ada pemblokiran, jika diijinkan maka paket data ini akan diteruskan sesuai mekanisme jaringan tersebut sehingga sampai ke komputer yang dimaksud. Dan sebaliknya ketika ada paket data keluar maka Firewall pun bisa mengecek berdasarkan IP dan content. Disini biasanya jaringan bisa memblok akses sebuah divisi ke sebuah sumber daya jaringan. Atau mungkin pemblokiran content yang mengandung pornografi. Disini firewall memiliki aturan untuk memfilter permintaan seperti ini. Firewall digunakan sebagai sarana untuk mencegah atau meminimalkan risiko keamanan yang melekat dalam menghubungkan ke jaringan lain. Firewall jika dikonfigurasi dengan benar akan memainkan peran penting dalam penyebaran jaringan yang efisien dan infrastrure yang aman . MikroTik RouterOS memiliki implementasi firewall yang sangat kuat dengan fitur termasuk: stateful packet inspection Layer-7 protocol detection peer-to-peer protocols filtering traffic classification by: source MAC address IP addresses (network or list) and address types (broadcast, local, multicast, unicast) port or port range IP protocols protocol options (ICMP type and code fields, TCP flags, IP options and MSS) interface the packet arrived from or left through internal flow and connection marks DSCP byte packet content rate at which packets arrive and sequence numbers packet size packet arrival time dll Anda dapat mengakses Firewall Mikrotik via Winbox melalui menu IP –> Firewall Chain pada Firewall Mikrotik Firewall beroperasi dengan menggunakan aturan firewall. Setiap aturan terdiri dari dua bagian – matcher yang sesuai arus lalu lintas terhadap kondisi yang diberikan dan tindakan yang mendefinisikan apa yang harus dilakukan dengan paket yang cocok. Aturan firewall filtering dikelompokkan bersama dalam chain. Hal ini memungkinkan paket yang akan dicocokkan terhadap satu kriteria umum dalam satu chain, dan kemudian melewati untuk pengolahan terhadap beberapa kriteria umum lainnya untuk chain yang lain. Misalnya paket harus cocok dengan alamat IP:port. Tentu saja, itu bisa dicapai dengan menambahkan beberapa rules dengan alamat IP:port yang sesuai menggunakan chain forward, tetapi cara yang lebih baik bisa menambahkan satu rule yang cocok dengan lalu lintas dari alamat IP tertentu, misalnya: filter firewall / ip add src-address = 1.1.1.2/32 jump-target = “mychain”. Ada tiga chain yang telah ditetapkan pada RouterOS Mikrotik : 1. Input – digunakan untuk memproses paket memasuki router melalui salah satu interface dengan alamat IP tujuan yang merupakan salah satu alamat router. Chain input berguna untuk membatasi akses konfigurasi terhadap Router Mikrotik. 2. Forward – digunakan untuk proses paket data yang melewati router. 3. Output – digunakan untuk proses paket data yang berasal dari router dan meninggalkan melalui salah satu interface. Ketika memproses chain, rule yang diambil dari chain dalam daftar urutan akan dieksekusi dari atas ke bawah. Jika paket cocok dengan kriteria aturan tersebut, maka tindakan tertentu dilakukan di atasnya, dan tidak ada lagi aturan yang diproses dalam chain. Jika paket tidak cocok dengan salah satu rule dalam chain, maka paket itu akan diterima. Connection State (Status paket data yang melalui router) Invalid : paket tidak dimiliki oleh koneksi apapun, tidak berguna. New : paket yang merupakan pembuka sebuah koneksi/paket pertama dari sebuah koneksi. Established : merupakan paket kelanjutan dari paket dengan status new. Related : paket pembuka sebuah koneksi baru, tetapi masih berhubungan denga koneksi sebelumnya. Action Filter Firewall RouterOS Mikrotik Pada konfigurasi firewall mikrotik ada beberapa pilihan Action, diantaranya : Accept : paket diterima dan tidak melanjutkan membaca baris berikutnya Drop : menolak paket secara diam-diam (tidak mengirimkan pesan penolakan ICMP) Reject : menolak paket dan mengirimkan pesan penolakan ICMP Jump : melompat ke chain lain yang ditentukan oleh nilai parameter jump-target Tarpit : menolak, tetapi tetap menjaga TCP connection yang masuk (membalas dengan SYN/ACK untuk paket TCP SYN yang masuk) Passthrough : mengabaikan rule ini dan menuju ke rule selanjutnya log : menambahkan informasi paket data ke log Contoh Pengunaan Firewall pada Router Mikrotik Katakanlah jaringan pribadi kita adalah 192.168.0.0/24 dan publik (WAN) interface ether1. Kita akan mengatur firewall untuk memungkinkan koneksi ke router itu sendiri hanya dari jaringan lokal kita dan drop sisanya. Juga kita akan memungkinkan protokol ICMP pada interface apapun sehingga siapa pun dapat ping router kita dari internet. Berikut command nya : /ip firewall filter add chain=input connection-state=invalid action=drop \ comment=”Drop Invalid connections” add chain=input connection-state=established action=accept \ comment=”Allow Established connections” add chain=input protocol=icmp action=accept \ comment=”Allow ICMP” add chain=input src-address=192.168.0.0/24 action=accept \ in-interface=!ether1 add chain=input action=drop comment=”Drop semuanya” Efek dari skrip diatas adalah: 1. Router mikrotik hanya dapat diakses FTP, SSH, Web dan Winbox dari IP yang didefinisikan dalam addresslist “ournetwork” sehingga tidak bisa diakses dari sembarang tempat. 2. Port-port yang sering dimanfaatkan virus di blok sehingga traffic virus tidak dapat dilewatkan, tetapi perlu diperhatikan jika ada user yang kesulitan mengakses service tertentu harus dicek pada chain=”virus” apakah port yang dibutuhkan user tersebut terblok oleh firewall. 3. Packet ping dibatasi untuk menghindari excess ping. Selain itu yang perlu diperhatikan adalah: sebaiknya buat user baru dan password dengan group full kemudian disable user admin, hal ini untuk meminimasi resiko mikrotik Anda di hack orang. Didalam router mikrotik juga terdapat fitur firewall yang berfungsi untuk melindungi dengan cara mendrop atau mengaccept sebuah paket yang akan masuk, melewati, atau keluar router. Dalam fitur firewall terdapat beberapa direktori yaitu : – – – – – – – – Mangle – Address-list – Filter – NAT – Export – Connection – Service-port Dan sekarang akan di bahas tentang Network Address Translation. Karena fitur NAT tersebut yang paling sering di gunakan, bagaimana cara konfigutasi firewall tersebut, simak penjelasan berikut ini: Penjelasan firewall untuk NAT ( Network Address Translation ), NAT ini bertugas melakukan perubahan IP Address pengirim dari sebuah paket data. NAT ini umumnya dijalankan pada router-router yang menjadi batas antara paket data yang berasal dari komputer user jaringan local seolah-olah berasal dari router. Pada skenario jaringan ini, Router Mikrotik akan menjalankan NAT dengan action=masquerade, sehingga mengubah semua paket data yang berasal dari komputer di jaringan local, seolah-olah berasal dari router yang mempunyai IP Adress 10.10.10.2. ini akan menyebabkan server-server di internet tidak mengetahui bahwa yang mengakses mereka adalah router dengan IP Address 10.10.10.2. ( gambar di atas ) Masquerade ini wajib di jalankan oleh router-router gateway untuk menyembunyikan IP Address Private yang Semco-user gunakan pada jaringan lokal, drhingga tidak terlihat dari internet. IP Address Private tersebut harus disembunyikan, karena pada jaringan lokal yang lain memungkinkan IP Address 192.168.1.0/24 juga di gunakan, jika Semco-user tidak melakukan masquerade maka komputer dengan jaringan lokal tidak bisa mengakses internet. Masquerade tadi akan menyembunyikan komputer user yang ada di jaringan lokal sekaligus membuat komputer tersebut bertopeng ( ber-mask ) ke IP Adress 10.10.10.2, sehingga baik komputer user 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network 192.168.1.0/24 akan di kenal di internet sebagai 10.10.10.2. Dan sekarang kita coba melakukan konfigurasi di router Mikrotik, terdapat satu perintah NAT yang dapat membuat jaringan lokal ( 192.168.1.0/24 ) dapat mengakses internet, dan perintahnya sebagai berikut : Perintah di atas adalah perintah pada firewall di router Mikrotik yang memerintahkan “ jika ada komputer user yang akan mengakses internet, bertopenglah pada ether1 “. Sedangkan chain=srcnat, berfungsi memerintahkan, “ gantilah IP Address pengirim ( source Address ) 192.168.1.2, 192.168.1.3, 192.168.1.4 atau network dari jaringan lokal 192.168.1.0/24 menjadi IP Address di ether1 jika ingin menuju internet “ Pengertian Mangle Mikrotik dan Cara Settingnya FirewallNo comments Mangle pada mikrotik merupakan suatu cara untuk menandai paket data dan koneksi tertentu yang dapat diterapkan pada fitur mikrotik lainnya, sepeti pada routes, pemisahan bandwidth pada queues, NAT dan filter rules. Tanda mangle yang ada pada router mikrotik hanya bisa digunakan pada router itu sendiri. Dan yang perlu diingat bahwa proses pembacaan rule mangle ini dilakukan dari urutan pertama ke bawah. Ada beberapa jenis penandaan (Mark) yang ada pada Mangle yaitu Packet Mark (Penandaan Paket), Connection Mark (Penandaan Koneksi), dan Routing Mark (Penandaan Routing). Secara default parameter mangle terbagi menjadi beberapa chain, yaitu : 1. Chain Input digunakan untuk menandai trafik yang masuk menuju ke router mikrotik dan hanya bisa memilih In. Interface saja. 2. Chain Output digunakan untuk menandai trafik yang keluar melalui router mikrotik dan hanya bisa memilih Out. Interface saja. 3. Chain Forward digunakan untuk menandai trafik yang keluar masuk melalui router dan dapat memilih In dan Out Interface. 4. Chain Prerouting digunakan untuk menandai trafik yang masuk menuju dan melalui router (trafik download). Chain ini hanya bisa memilih Out. Interface saja. 5. Chain Postrouting digunakan untuk menandai trafik yang keluar dan melalui router (trafik upload) dan hanya bisa memilih In. Interface saja. Dengan beberapa chain diatas, anda bisa menandai trafik baik itu game online, browsing, download dan upload dengan menandai paket data serta koneksinya berdasarkan protocol dan destination portnya yang sudah tersedia didalam fitur Mangle mikrotik. Sedangkan jika ingin menandai trafik situs misal facebook dan youtube, anda bisa menambahkan nama situsnya ke kolom Content. Agar lebih mudah dipahami berikut contoh setingan implementasinya. Topologi Jaringan Konfigurasi firewall filter dengan mangle agar semua PC tidak dapat melakukan koneksi ke router untuk semua protocol. Login ke router mikrotik dengan menggunakan winbox. Masuk ke menu IP => Firewall => Address List. Tambahkan blok ip address LAN dalam hal ini 192.168.1.0/24. Tambahkan New Mangle Rule pada tab Mangle, pada tab General, pilih input pada kolom Chain. Pindah ke tab Advanced, pilih LAN Office pada Src. Address List. Pindah ke tab Action, pilih mark connection pada kolom Action, dan isikan "lanoffice_con" pada kolom New Connection Mark. Agar LAN Office tidak dapat melakukan koneksi ke router, masuk kembali ke menu IP => Firewall. Pada tab Filter Rules tambahkan New Firewall Rule. Pada tab General, pilih input pada kolom Chain. Pindah ke tab Action, pilih drop pada kolom Action. Untuk melakukan pengetesan silahkan lakukan PING ke arah gatheway LAN dan IP WAN router mikrotik, dan seharusnya hasilnya RTO (request time out). Untuk implementasi chain output dan forward bisa anda lakukan sendiri sesuai dengan langkah diatas dan silahkan ambil kesimpulannya. Untuk lebih jelasnya bisa baca manual... sekilas saja: 1. Filter rules, ngurusin soal nerima atau nolak paket... NAT, ngurusin soal manipulasi alamat/port... Mangle, ngurusin soal ngasihin tanda... 2. Packet Mark, yang ditandai adalah packetnya, urusannya biasanya sama queue... Connection Mark, yang ditandai adalah koneksinya, sehingga tidak harus menandai setiap paket setelahnya baik dari arah upload ataupun download... Routing Mark, untuk menandai arah routing, urusannya biasanya sama /ip route... Bedanya Srcnat dan Dstnat Dalam Settingan Mikrotik Bedanya Srcnat dan Dstnat Dalam Settingan Mikrotik – Pengertian NAT (Network Address Translator) yaitu suatu cara untuk menghubungkan lebih dari satu computer ke jaringan internet dengan memakai satu alamat IP. Cara ini dipakai lantaran ketersediaan alamat IP yang terbatas, keperluan akan keamanan (security) jaringan lokal, serta keringanan dan fleksibilitas dalam administrasi jaringan. NAT bekerja dengan mengalihkan satu paket data dari satu alamat IP ke alamat IP yang lain. Saat satu paket diarahkan maka NAT akan mengingat dari lokasi mana asal paket serta kemana maksud paket itu. Dan ketika ada paket kembali maka NAT dapat mengirimkannya ke asal paket. Dengan kata lain host hanya dapat menerima paket yang di kirim atau yang diperintahnya hingga komunikasi mampu berjalan dengan baik. Jaringan lokal (LAN) yang memakai NAT disebut dengan natted jaringan. Di MikroTik NAT dapat dipakai untuk komunikasi internal serta komunikasi eksternal. Tujuannya pengalihan data bisa dikerjakan untuk paket yang datang dari jaringan natted (internal) ke jaringan luar (eksternal) atau dari jaringan luar menuju jaringan natted. Atau kita sebut saja komunikasi dua arah dari serta ke jaringan natted (internal). Di MikroTik ada dua type NAT : srcnat (Source NAT) : pengalihan dijalankan untuk paket data yang berasal dari jaringan natted. NAT dapat merubah alamat IP asal paket dari jaringan natted dengan alamat IP umum. Source NAT senantiasa dikerjakan sesudah routing saat sebelum paket keluar menuju jaringan. Masquerade yaitu perumpamaan dari srcnat. dstnat (Destination NAT) : pengalihan dikerjakan untuk paket data yang menuju jaringan lokal. Ini umum difungsikan untuk membuat host dalam jaringan lokal dapat diakses dari luar jaringan (internet). NAT dapat merubah alamat IP arah paket dengan alamat IP lokal. Destination NAT senantiasa dikerjakan saat sebelum routing saat paket dapat masuk dari jaringan. Port Forward, Port Mapping, transparent proxy yaitu perumpamaan dari dstnat. Misal Pemakaian NAT Pada MikroTik Source NAT Apabila ingin menyembunyikan jaringan private LAN kita dengan alamat IP 192. 168. 2. 0/24 dibelakang satu alamat IP 110. 137. 17. 43 yang didapatkan dari ISP, kita bisa memanfaatkan fitur source NAT dengan action masquerade. Masquerade dapat merubah alamat IP serta port asal (source port) dari paket yang datang dari jaringan 192. 168. 2. 0/24 ke alamat IP 110. 137. 17. 43 saat sebelum paket keluar dari router. Misal ketentuan yang bisa kita gunakan yaitu seperti ini : /ip firewall nat add chain=srcnat action=masquerade out-interface=public Semua koneksi yang keluar dari jaringan 192. 168. 2. 0/24 dapat memiliki satu alamat IP yang sama yakni 110. 137. 17. 43 serta asal port di atas 1024. Destination NAT Apabila kita ingin menghubungkan satu alamat IP lokal 192. 168. 2. 30 agar bisa diakses dari jaringan internet lewat IP umum 110. 137. 17. 43, jadi kita bisa memakai fitur destination NAT. Pertama tambahkan dulu IP address umum ke interface umum : /ip address add address=110. 137. 17. 43/32 interface=publik Lalu buat ketentuan dengan destination NAT, server internal dapat dibuka : /ip firewall nat add chain=dstnat dst-address=110. 137. 17. 43 action=dst-nat to-address=192. 168. 2. 30 Kebalikannya untuk ketentuan server internal dapat bicara dengan jaringan luar yang akan dialihkan ke IP 110. 137. 17. 43 : /ip firewall nat add chain=srcnat src-address=192. 168. 2. 30 action=src-nat to address=110. 137. 17. 43 Nah, dengan begini tiap-tiap paket yang menuju jaringan lokal lewat alamat IP umum 110. 137. 17. 43 dapat diarahkan ke alamat IP lokal 192. 168. 2. 30. Begitupun demikian sebaliknya tiap-tiap paket yang datang dari alamat IP lokal 192. 168. 2. 30 dapat ditukar dengan alamat IP umum 110. 137. 17. 43, jadi IP umum yang dapat melanjutkan paket dari 192. 168. 2. 30 ke jaringan internet. Mapping 1 : 1 Apabila kita mau menghubungkan IP umum dengan subnet 11. 11. 11. 0/24 ke lokal dengan subnet 192. 168. 2. 0/24, kita dapat memakai destination NAT dengan action netmap. Berikut contoh pemakaiannya : /ip firewall nat add chain=dstnat dst-address 11. 11. 11. 0/24 action=netmap to-address=192. 168. 2. 0/24 /ip firewall nat add chain=srcnat dst-address 192. 168. 2. 0/24 action=netmap to address=11. 11. 11. 0/24 Port Mapping Kita dapat juga mengalihkan permintaan port tertentu ke server internal didalam jaringan. Atau hal semacam ini kerap dimaksud dengan membuka port : Berikut langkahnya : /ip firewall nat add chain=dstnat protocol=tcp dst-port=80 in-interface=local action=dst-nat to-address=192. 168. 3. 1 to-port=80 Perintah di atas dapat mengalihkan seluruhnya paket yang menuju port 80 dengan protokol tcp yang masuk lewat interface local ke alamat IP 192. 168. 3. 1 port 80. Pengertian Firewall, NAT, dan Proxy Server 1. Pengertian Firewall,NAT, dan Proxy Server Muhammad Fajar Firdaus Kelas : XI-A Tugas Administrasi Server 2. Firewall • adalah suatu sistem perangkat lunak yang mengizinkan lalu lintas jaringan yang dianggap aman untuk bisa melaluinya dan mencegah lalu lintas jaringan yang dianggap tidak aman. Umumnya, sebuah tembok-api diterapkan dalam sebuah mesin terdedikasi, yang berjalan pada pintu gerbang (gateway) antara jaringan lokal dengan jaringan Internet. 3. IPTABLES • IPTABLES adalah suatu tools dalam sistem operasi linux yang berfungsi sebagai alat untuk melakukan penyaringan terhadap lalu lintas data. Secara sederhana digambarkan sebagai pengatur lalu lintas data. Dengan IPTABLES inilah kita akan mengatur semua lalu lintas dalam komputer, baik yang masuk ke komputer, keluar dari komputer, ataupun lalu lintas data yang sekedar melewati komputer. IPTABLES fapat digunakan untuk melakukan seleksi terhadap paket-paket yang datang baik input, output maupun forward berdasarkan IP address, identitas jaringan, port, source (asal), destination (tujuan), protokol yang digunakan bahkan berdasarkan tipe koneksi terhadap setiap paket (data yang diinginkan). • IPTABLES dapat melakukan perhitungan terhadap paket dan menerapkan prioritas trafik berdasar jenis layanan (service). IPTABLES dapat digunakan untuk mendefinisikan sekumpulan aturan keamanan berbasis port untuk mengamankan host-host tertentu. IPTABLES juga dapat dimanfaatkan untuk membangun sebuah router atau gateway, tentunya hanya untuk sistem operasi Linux. 4. • Firewall IPTABLES packet filtering memiliki tiga aturan (policy), yaitu: a. INPUT • Mengatur paket data yang memasuki firewall dari arah intranet internet. kita bisa mengelola komputer mana saja yang bisa mengakses firewall, misal: hanya komputer IP 192.168.1.100 yang bisa mengakses SSH ke firewall dan yang lain tidak boleh. b. OUTPUT • Mengatur paket data yang keluar dari firewall ke arah intranet maupun internet. Biasanya output tidak diset, karena bisa membatasi kemampuan firewall itu sendiri. • c. FORWARD Mengatur paket data yang melintasi firewall dari arah internet ke intranet maupun sebaliknya. Aturan forward paling banyak dipakai saat ini untuk mengatur koneksi internet berdasarkan port, mac address dan alamat IP. Selain aturan (policy), firewall IPTABLES juga mempunyai parameter yang disebut dengan TARGET, yaitu status yang menentukan koneksi di IPTABLES diizinkan lewat atau tidakmaupun 5. TARGET ada tiga macam yaitu: • - ACCEPT Akses diterima dan diizinkan melewati firewall. • - REJECT Akses ditolak, koneksi dari komputer klien yang melewati firewall langsung terputus, biasanya terdapat pesan “Connection Refused”. Target Reject tidak menghabiskan bandwidth internet karena akses langsung ditolak, hal ini berbeda dengan DROP. • - DROP Akses diterima tetapi paket data langsung dibuang oleh kernel, sehingga pengguna tidak mengetahui kalau koneksinya dibatasi oleh firewall, pengguna melihat seakan – akan server yang dihubungi mengalami permasalahan teknis. Pada koneksi internet yang sibuk dengan trafik tinggi, Target Drop sebaiknya jangan digunakan 6. NAT Pada jaringan komputer, proses Network Address Translation (NAT) adalah proses penulisan ulang (masquerade) pada alamat IP asal (source) dan/atau alamat IP tujuan (destination), setelah melalui router atau firewall. NAT digunakan pada jaringan dengan workstation yang menggunakan IP private supaya dapat terkoneksi ke Internet dengan menggunakan satu atau lebih IP public. 7. • Pada mesin Linux, untuk membangun NAT dapat dilakukan dengan menggunakan IPTABLES(Netfilter). Dimana pada IPTABLES memiliki tabel yang mengatur NAT.NAT dapat dikerjakan oleh kernel Linux dengan salah satu dari dua cara berikut : • a. Source NAT SNAT digunakan untuk menyembunyikan asala paket-paket dengan melakukan pemetaan alamat asal paket-paket yang akan menuju jaringan eksternal ke suatu IP address atau range address tertentu. Dengan kemampuan seperti ini, SNAT bisa digunakan sebagai server Masquerader. 8. • b. Destination NAT • DNAT sering digunakan untuk me-redirect secara transparan paket-paket yang masuk ke suatu lokasi/tujuan, misalnya diarahkan ke mesin yang berfungsi sebagai server proxy atau firewall SOCKS. Salah satu versi dari NAT adalah IP Masquerade, yang mengijinkan beberapa workstation atau host terkoneksi ke internet tanpa harus memiliki IP address yang dapat dikenal di jaringan eksternal internet. Server yang memiliki fungsi sebagai gateway menyediakan suatu masquerader menggunakan IPTABLES untuk membuat host-host lokal dikenal di jaringan internet dimana IP address yang tercatat adalah IP address gateway. Proses masquerade IP dikerjakan menggunakan subsitusi IP address dan nomor port. IP address paket dari jaringan lokal diubah berdasarkan pada tujuannya 9. Berikut ini adalah aturan sederhananya : a. Paket yang menuju jaringan eksternal (meninggalkan jaringan lokal menuju ke gateway). IP address asal paket diubah ke IP address mesin maquerader. IP address masquerader bersifat unik pada jaringan eksternal. b. Paket yang masuk dari jaringan eksternal (menuju jaringan lokal melalui gateway). Alamat paket diubah ke IP address host jaringan lokal. Mesin-mesin di dalam jaringan lokal memiliki alamat private network yang tidak valid (tidak dikenal) pada jaringan eksternal. IP Masquerade menggunakan port forwarding untuk mengubah suatu IP address paket. Pada saat sebuah paket sampai dari jaringan eksternal, alamat portnya diperiksa dan dibandingkan terhadap isi tabel masquerade.Jika port yang dibandingkan ditemukan, IP address yang ada pada header paket diubah dan dikirim ke IP address yang telah di-masquerade. 10. Ada 3 hal yang harus diperhatikan dalam implementasi NAT : - Semua aturan penterjemahan address ke chain-chain dalma tabel NAT. - Tabel NAT menggunakan chain-chain seperti berikut ini : a) PREROUTING, digunakan untuk memilah paket yang akan diteruskan b) POSTROUTING, digunakan untuk memilah paket yang telah diteruskan c) FORWARD, digunakan untuk memilih paket yang melalui router. - Memasukkan modul-modul kernel untuk menangani protokol-protokol khusus. 11. Proxy Server • Server proksi atau peladen pewali adalah sebuah perantara (sistem komputer atau aplikasi) yang bertindak sebagai perantara permintaan dari penggunalayan (client) mencari sumber daya dari peladen lain 12. Proxy dapat dipahami sebagai pihak ketiga yang berdiri ditengah-tengah antara kedua pihak yang saling berhubungan dan berfungsi sebagai perantara, sedemikian sehingga pihak pertama dan pihak kedua tidak secara langsung berhubungan, akan tetapi masing-masing berhubungan dengan perantara, yaitu proxy. Proxy server mempunyai 3 fungsi utama yaitu Connection Sharing, Filtering dan Caching. Proxy dalam pengertiannya sebagai perantara, bekerja dalam berbagai jenis protokol komunikasi jaringan dan dapat berada pada level-level yang berbeda pada hirarki layer protokol komunikasi jaringan. Suatu perantara dapat saja bekerja pada layer Data-Link, layer Network dan Transport, maupun layer Aplikasi dalam hirarki layer komunikasi jaringan menurut OSI. Namun pengertian proxy server sebagian besar adalah untuk menunjuk suatu server yang bekerja sebagai proxy pada layer Aplikasi, meskipun juga akan dibahas mengenai proxy pada level sirkuit. 13. • Diagram berikut menggambarkan posisi dan fungsi dari proxy server, diantara pengguna dan penyedia layanan: