bab v pengorganisasian proyek

advertisement

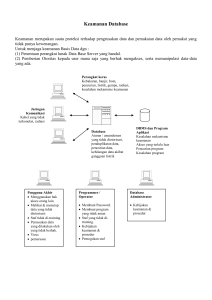

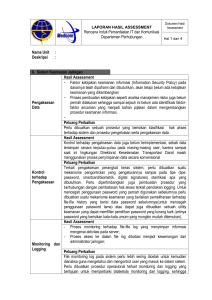

ADMINISTRASI DAN KEAMANAN DATA 1 1 Administrator data & Basisdata 1. Administrator Data (DA) - Orang yang bertanggung jawab atas fungsi administrasi data dalam organisasi - Umumnya dipegang oleh CIO --Chief Information Officer 2. Administrator Database (DBA) Orang yang bertanggung jawab atas fungsi administrasi database 2 Definisi Administrasi tradisional Administrasi data (DA): Fungsi level atas yang bertanggung jawab atas keseluruhan manajemen sumber daya data dalam organisasi mencakup: pemeliharaan definisi dan standar data organisasi Administrasi basis data (DBA): Fungsi teknis yang bertanggung jawab atas perancangan basis data fisik dan penanganan masalah teknis seperti: keamanan, kinerja, backup dan recovery. 3 Fungsi Administrasi data tradisional 1. Kebijakan, prosedur, dan standar data perencanaan 2. Penyelesaian konflik kepemilikan data 3. Pemasaran internal akan konsep administrasi data 4. Mengelola repositori data 4 Fungsi Administrasi basis data tradisional Pemilihan perangkat keras dan lunak Instalasi/upgrade DBMS Tuning kinerja basis data Meningkatkan kinerja pemrosesan query Mengelola keamanan, privasi, dan keutuhan data Backup dan recovery 5 Perubahan pandangan akan administrasi dat a 1. Menggabungkan administrasi data dan basis data ke dalam satu peran 2. Fast-track development – mengawasi proses pengembangan (analisis, perancangan, implementasi, dan perawatan) 3. Procedural DBA – mengelola mutu trigger dan stored procedure 4. eDBA – mengelola aplikasi basis data Internet 5. PDA DBA – sinkronisasi data dan pengelolaan basis data personal 6. Administrasi data warehouse 6 Administrasi Data warehouse 1. Peran baru, muncul karena perkembangan data warehouse 2. Mirip dengan peran DA/DBA 3. Menekankan integrasi dan koordinasi metadata/data dari seluruh sumber data 4. Peran khusus: –Mendukung aplikasi penunjang keputusan –Mengelola perkembangan dari data warehouse –Menetapkan service level agreements terkait dengan data warehouse dan data mart 7 Tanggung jawab 8 Keamanan data - Keamanan basis data: Proteksi data terhadap kehilangan, kerusakan, atau penyalahgunaan - Makin sulit karena teknologi client/server dan akses Internet 9 Sebaran ancaman terhadap keamanan data 10 Pengelompokan keamanan data • Kehilangan data, diakibatkan karena: – Human error (kesalahan manusia) – Software failure (kegagalan software) – Hardware failure (kegagalan hardware) • Pencurian dan penyalahgunaan data • Akses data yang tidak seharusnya: – Hilangnya privasi (data personal) – Hilangnya confidentiality (data korporat) • Hilangnya keutuhan data • Hilangnya ketersediaan data (misalnya dengan adanya sabotase) 11 Kehilangan data akibat kesalahan proses a. Human error (kesalahan manusia) - Kesalahan melakukan proses b. Software failure (kegagalan software) - Kesalahan pada program c. Hardware failure (kegagalan hardware) - Kesalahan pada mesin 12 Pencurian dan penyalahgunaan data Pencurian dan penipuan database tidak hanya mempengaruhi lingkungan database tetapi juga seluruh perusahaan/organisasi. Keadaan ini dilakukan oleh orang, dimana seseorang ingin melakukan pencurian data atau manipulasi data, seperti saldo rekening,transaksi,transfer dan lain-lain. Untuk itu fokus harus dilakukan pada kekuatan sistem agar menghindari akses oleh orang yang tidak memiliki kewenangan. 13 Hilangnya kerahasiaan dan privasi Suatu data dapat memiliki nilai kerahasiaan, karena data tersebut merupakan sumber daya yang strategis pada perusahaan, maka pada kasus ini data tersebut harus diamankan dengan memberikan hak akses pada orang tertentu saja. 14 Hilangnya integritas Integritas ini berkaitan dengan akurasi dan kebenaran data dalam database, seperti data korup.Hal ini akan secara serius mempengaruhi perusahaan/organisasi. 15 Hilangnya ketersediaan data Hilangnya ketersediaan berarti data dan sistem tidak dapat diakses , yang tentunya secara serius sangat mempengaruhi perusahaan/organisasi. Saat ini banyak perusahaan yang membutuh kan kemampuan system yang aktif 7x 24 jam , 7 hari 1 minggu. 16 Katagori keamanan basis data 1. 2. 3. 4. Keamanan server Trusted IP access Koneksi data bese Kontrol akses tabel 17 Keamanan server Perlindungan Server adalah suatu proses pembatas an akses yang sebenarnya pada database dalam server itu sendiri Ide dasarnya adalah kita tidak dapat mengakses apa yang kita tidak dapat lihat, atau apakah kita ingin database server kita dapat dilihat diseluruh dunia? Database kitabukanlah suatu web server,koneksi yang tidak dikenali tidak diijinkan. 18 Trusted IP access Setiap server harus dapat mengkonfigurasikan alamat ip yang diperbolehkan mengakses dirinya. Kita tidak mengijinkan semua orang dapat mengakses server kita sebagaimana kita tidak mengijinkan orang lain memasuki rumah kita tanpa ijin. Jika server melayani suatu web server maka hanya alamat web server itu saja yang dapat mengakses server database tersebut.Jika server database melayani jaringan internal maka hanya alamat jaringanlah yang boleh menghubungi server. Sangat perlu diperhatikan bahwa jangan pernah menggabung kan server database web dengan server database informasi internal perusahaan anda, ini adalah suatu mental yang buruk untuk seorang admin. 19 Koneksi Database Jika kita ingin mengijinkan pemakai dapat mengubah database melalui web page, pastikan anda memvali dasi semua masukan untuk memastikan bahwa input an benar, terjamin dan aman. Sebagai contoh, pastikan anda menghilangkan semua code SQL agar tidak dapat dimasukan oleh user. Jika anda seorang admin yang membutuhkan koneksi ODBC, pastikan koneksi yang digunakan unik. 20 Kontrol akses tabel adalah salah satu bentuk keamanan database yang sering diabaikan, karena cukup sulit penerapannya. Penggunaan control akses table yang benar dibutuhkan kolaborasi antara system administrator dengan pengembang database. Hal inilah yang sulit dilakukan. Pemberian ijin user untuk mengakses informasi dapat membuat informasi terbuka kepada public. Jika seorang user mengakses informasi apakah akan dilihat menggunakan session yang sama? Atau jika table digunakan sebagai referensi system mengapa ia diberikan ijin selain hak membaca saja. 21 Penyalahgunaan Database 1. Tidak disengaja, jenisnya : a. kerusakan selama proses transaksi b. anomali yang disebabkan oleh akses database yang konkuren c. anomali yang disebabkan oleh pendistribuasian data pada beberapa komputer d. logika error yang mengancam kemampuan transaksi untuk memper tahankan konsistensi database. 2. Disengaja, jenisnya : a. Pengambilan data / pembacaan data oleh pihak yang tidak berwenang. b. Pengubahan data oleh pihak yang tidak berwenang. c. Penghapusan data oleh pihak yang tidak berwenang. 22 Fitur Keamanan View atau subskema Kontrol keutuhan Aturan otorisasi User-defined procedure Enkripsi Skema otentikasi Backup, penjurnalan, dan checkpointing 23 Views dan integrity control Views – Bagian dari basis data yang disajikan untuk satu pengguna atau lebih – Pengguna dapat diberikan hak akses ke view tanpa membolehkan akses ke tabel yang terkait Integrity controls (kontrol keutuhan) – Melindungi data dari penggunaan tanpa otorisasi – Domain – set nilai yang diperbolehkan – Assertions – memaksakan kondisi basisdata 24 Aturan Otorisasi Kontrol disertakan dalam sistem manajemen data Membatasi: – Akses ke data – Aksi yang dapat dilakukan seseorang terhadap data Matriks otorisasi untuk: – Subjek – Objek – Aksi – Batasan 25 Enkripsi Enkripsi: Suatu pengodean atau pengacakan data dengan tujuan orang tidak bisa membacanya Implementasi enkripsi: Satu kunci (Contoh DES-Data Encryption Standard) Dua kunci (Contoh SSL –Secure Socket Layer) 26 Enkripsi dengan Dua Kunci Teks asli Algoritma Enkripsi Kunci Publik Teks terenkripsi Algoritma Dekripsi Teks asli Kunci Privat 27 Skema Otentikasi (1) Skema otentikasi digunakan untuk menentukan seseorang apakah orang yang berhak atau tidak untuk mengakses sistem Perwujudan yang biasa dilakukan: Melalui identifikasi yang diketahui oleh dirinya sendiri berupa password atau PIN Menggunakan alat seperti smartcard Menggunakan sesuatu yang bersifat unik, seperti sidik jari 28 Skema Otentikasi (2) Tujuan: memperoleh identifikasi positif dari user Password: Pertahanan pertama – Paling sedikit panjangnya 8 karakter – Sebaiknya mengkombinasikan data alfabet dan numerik – Sebaiknya tidak menyertakan kata-kata yang lengkap atau informasi pribadi – Sebaiknya sering dirubah 29 Skema Otentikasi (3) Otentifikasi kuat – Password cacat jika: • Pengguna membaginya satu sama lain • Dituliskan, karena dapat disalin • Script logon otomatis meniadakan kebutuhan untuk memasukkannya secara otomatis • Password tidak terenkripsi yang dikirim melalui Internet Solusi yang mungkin: – Dua faktor – mis. kartu identitas plus PIN – Tiga faktor – mis. Kartu identitas, biometrik, PIN – Peralatan biometrik – menggunakan sidik jari, retina, dsb. Sebagai positive ID – Otentifikasi pihak ketiga – menggunakan kunci rahasia, sertifikat digital 30 Penjurnalan a.Transaction log : rekaman data penting dari setiap transaksi yang memproses basis data b. Audit : melacak transaksi dan pembaharuan basis data c. Data base chenge Log: Rekaman data yang di modifikasi Before image : Salinan sebelum dimodifikasi After image : Salinan sesudah dimodifikasi 31 Back-up • Fasilitas dump otomatis yang menyediakan salinan cadangan dari keseluruhan basis data •Backup secara periodik (mis. harian, mingguan) •Cold backup basis data dimatikan selama proses backup •Hot backup hanya bagian tertentu yang dimatikan dan di backup pada suatu waktu tertentu •Backup disimpan di lokasi yang aman dan berbeda 32 Checkpoint • DBMS secara periodik menolak untuk menerima transaksi baru , disebut quiet state • Basis data dan catatan transaksi disinkronisasi 33