BAB 4 PERANCANGAN DAN EVALUASI Firewall adalah titik

advertisement

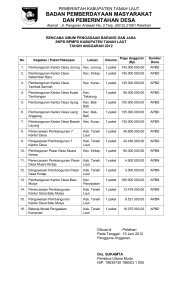

BAB 4 PERANCANGAN DAN EVALUAS I Firewall adalah titik tunggal masuk dan keluar jaringan yang aman. Di dalam sebuah jaringan, firewall dimaksudkan untuk menghentikan lalu lintas tidak sah dari satu jaringan ke jaringan lain. Semua paket melewati firewall dan tidak ada paket yang keluar atau masuk bebas melalui tempat lain. Firewall menolak akses jaringan dalam pada batas jaringan dalam yang dapat dipercaya. Karena paket ditolak sebelum mereka mencapai device yang menjalankan servis tertentu, firewall akan memproteksi sebagian besar vulnerability pada aplikasi dan sistem operasi perusahaan. Pada bab 4 ini, kami akan menerangkan langkah-langkah yang digunakan dalam membuat sistem keamanan menggunakan firewall. Serta dijelaskan beberapa kelebihan dan kelemahan yang dapat ditimbulkan dari sistem keamanan yang baru dibandingkan dengan sistem keamanan yang sedang berjalan saat ini. Firewall juga dapat membatasi hak akses sesuai dengan kebutuhan user yang menginginkan untuk mengakses datanya pada jaringan. Autentikasi berguna untuk melindungi keamanan data dari pihak yang tidak memiliki kewenangan dalam mengakses data tersebut. Hal ini dilakukan agar proses bisnis di PT M icroreksa Infonet dapat berjalan dengan baik. Pada bab 3 telah diindentifikasi ancaman yang mungkin menyerang pada jaringan PT M icroreksa. Dalam bab 4 akan dijelaskan apa yang diperlukan untuk menahan ancaman yang berupa serangan virus pada mail server, DOS pada web server dan hak akses yang dibatasi sesuai dengan kebutuhan user. Dalam bab ini juga akan dijelaskan mengenai serangan terhadap mail server dan penanggulangannya. Berdasarkan analisis yang telah dilakukan terhadap frekuensi serangan terhadap mail server yang ada di PT M icroreksa Infonet maka kami memberikan solusi dengan memasang sebuah hardware yang telah dikonfigurasi. 4.1 Usulan Perancangan Firewall Berdasarkan analisis yang dilakukan pada bab sebelumnya, permasalahan yang menuntut untuk sebuah solusi yang dapat digunakan untuk menjamin kepastian bahwa pengiriman data dilakukan dari divisi administrasi. Oleh karena itu solusi yang sesuai untuk menghadapi permasalahan tersebut adalah dengan menggunakan teknologi firewall. Pada bagian ini juga akan dijelaskan mengenai tipe firewall yang akan digunakan, merancang arsitektur firewall dan security policy pada firewall. 4.1.1 Jenis Firewall Sesuai dengan kriteria yang telah dijabarkan di bab 3, perancangan firewall pada sistem keamanan jaringan PT M icroreksa Infonet menggunakan firewall berupa hardware dengan jenis Stateful Inspection Paket Filter yang disesuaikan dengan kebutuhan hasil dari identifikasi ancaman pada penjelasan sebelumnya. Firewall jenis dapat memberikan tingkat keamanan tinggi, tangguh dan reliabilitas yang sangat tinggi. Firewall ini memiliki keunggulan yaitu memiliki dasar perlindungan berupa keamanan untuk menangani serangan virus pada mail server, mencegah serangan pada web server dan penanganan hak akses. Pemasangan firewall dapat diatur dan dijalankan sesuai dengan kebutuhan oleh aplikasi berbasis GUI yang dapat dijalankan di web browser, sehingga mempermudah dalam membangun sistem keamanan firewall. Walaupun konfigurasi dilakukan dengan aplikasi berbasis GUI, tetapi sebenarnya perintahperintah dalam basis command line yang dieksekusikan di latar belakang. Firewall yang dibutuhkan memiliki kecepatan lebih dari 300 M bps agar aspek keamanan dengan kecepatan dapat terpenuhi. Tersedia lima interface Fast Ethernet 10/100 untuk memenuhi kebutuhan sebagai interface inside, outside dan Demilitary Zone (DMZ). Cara kerja firewall yaitu mengadakan pemerikasaan paket-paket data berdasarkan urutan tertentu. Pengetian yang baik mengenai urutan pemeriksaan ini perlu dipahami agar nantinya pada saat membuat akses (access rule) dapat mengetahui bagaimana access rule tersebut diterapkan pada Firewall. Urutan pemerikasaan yang dilakukan oleh firewall adalah sebagai berikut : 1. Paket data yang mencoba akses ke interface firewall akan diperiksa asal dan tujuannya. Jika paket data datang dari interface dengan security tingkat rendah ke interface tingkat tinggi (low-to-high), maka paket data tersebut akan diizinkan lewat hanya jika telah tersedia access list (daftar akses) yang mengizinkan koneksi tersebut. 2. Sedangkan paket data datang dari interface dengan security tingkat tinggi ke interface tingkat rendah (high-to-low) akan diizinkan lewat, kecuali jika dibuat akses list yang menolak (deny) koneksi tersebut. 3. Paket yang datang akan diperiksa berdasarkan statefull session table (tabel status session). Jika telah ada di tabel, maka paket akan diteruskan berdasarkan tabel status tersebut. Jika paket ditentukan sebagai session baru, maka paket tersebut akan diperiksa berdasarkan access-list yang diterapkan pada interface. 4. Setelah paket diizinkan lewat inbound security check, paket tersebut dimasukkan pada firewall yang akan melakukan inbound network translation (destination NAT). 5. Firewall akan membuat baris baru pada stateful session table. Paket akan diteruskan ke tujuan berdasarkan routing table (tabel rute) yang dibuat. 6. Paket akan diteruskan ke tujuannya. 4.1.2 Arsitektur Firewall Topologi di bawah ini merupakan rancangan topologi yang diimplementasikan di mana firewall ditempatkan di antara router dengan switch utama. Kemudian di dalam firewall, paket data yang datang akan dicek apakah sesuai dengan security policy yang ada. Jika tidak sesuai dengan security policy yang ada maka data tersebut akan ditolak. Traffic yang menuju jaringan PT M icroreksa Infonet dari group perusahaan akan melewati sebuah router. Kemudian router terhubung dengan firewall yang selanjutnya terhubung dengan switch utama. Hal ini bermanfaat agar setiap data yang masuk dan keluar dapat diidentifikas i untuk dilakukan filter serta mengatur paket data yang masuk sesuai dengan security policy yang ada. Fungsi firewall pada sistem jaringan di PT M icroreksa Infonet adalah sebagai garis pertahanan terdepan karena memang firewall diletakan setelah switch utama sebelum terhubung ke jaringan luar melalui router. Berikut ini adalah gambar arsitektur firewall dalam jaringan PT M icroreksa Infonet. Gambar 4.1 Arsitektur Firewall dalam jaringan PT M icroreksa Infonet Secara logika, implementasi DM Z yang akan diterapkan pada jaringan PT M icroreksa Infonet adalah ditempatkan di belakang firewall (DMZ behind firewall). Artinya firewall melakukan filtering yang lebih ketat untuk setiap paket data yang berasal dari luar jaringan PT M icroreksa Infonet yang menuju DM Z daripada paket data yang berasal dari jaringan internal PT M icroreka Infonet menuju DM Z. Dalam penerapannya, security policy dalam firewall untuk menyaring paket data yang masuk dari jaringan internal perusahaan yang menuju DM Z akan lebih longgar dibandingkan dengan security policy untuk menyaring paket data yang masuk dari jaringan publik yang menuju DMZ. Dengan demikian, akses terhadap resource yang berada di dalam DM Z (web server dan mail server) akan lebih mudah jika diakses dari jaringan internal PT M icroreksa Infonet dibandingkan dengan dari luar jaringan perusahaan. Hal ini berkaitan dengan penjelasan dalam bab 3 bahwa aktivitas bisnis dari PT M icroreksa Infonet banyak menggunakan email dalam melakukan komunikasi data, terutama di oleh user yang berada di dalam jaringan perusahaan. Sementara itu, pada bab 3 juga telah disebutkan bahwa website perusahaan yang lebih ditujukan kepada pelanggan yang sebelumnya telah menjalin kerjasama dengan PT M icroreksa Infonet (selected customer). Dengan alasan di atas maka kebijakan yang diambil diperketat untuk akses dari luar jaringan PT M icroreksa Infonet. 4.1.3 Security policy pada Firewall Policy atau kebijakan pada firewall menentukan segala sesuatu dari penggunaan sumber daya perusahaan yang dapat diterima dalam jaringan perusahaan. Tanpa suatu kebijakan, firewall akan menjadi kompleks, rumit untuk dikelola, dan gangguan keamanan dapat terjadi sehari-hari. Tanpa suatu kebijakan untuk memandu penerapan firewall, maka firewall itu sendiri dapat juga mendatangkan suatu masalah keamanan. Oleh karena itu dirasa sangat penting untuk membuat kebijakan keamanan firewall sebelum memasang firewall pada sistem jaringan suatu organisasi. Langkah-langkah yang ditempuh untuk membuat suatu kebijakan firewall adalah sebagai berikut: 1. Identifikasi Aplikasi Jaringan yang Diperlukan Suatu kebijakan firewall menggambarkan bagaimana firewall seharusnya menangani traffic aplikasi-aplikasi seperti web, email, ataupun transfer file. Sebelum kebijakan dapat dibuat, beberapa bentuk analisis harus dilakukan pada aplikasi-aplikasi dan bagaimana aplikasiaplikasi tersebut akan diamankan. Sesuai dengan aktivitas bisnis yang telah dibahas pada bab 3, PT M icroreksa Infonet dalam menjalankan proses bisnisnya, seperti untuk melakukan proses pertukaran data, mengakses data di server, melakukan komunikasi antar karyawan dan bisa juga digunakan untuk melakukan order barang. Beberapa perangkat lunak (software) yang digunakan dalam perusahaan ini antara lain M icrosoft Excel, M icrosoft Word, M icrosoft Outlook dan Internet Explorer 8.0 (kegunaan masing-masing perangkat lunak ini dalam perusahaan juga telah dijabarkan di bab 3). Perangkat lunak yang telah disebutkan di atas diperlukan dalam pertukaran informasi pada komunikasi jaringan PT M icroreksa Infonet, baik di dalam perusahaan, komunikasi dengan perusahaan mitra, maupun dengan publik. M icrosoft Outlook pada PT M icroreksa Infonet secara umum digunakan untuk mengirimkan data melalui email. PT M icroreksa Infonet memiliki mail server sendiri dalam menyediakan layanan dalam menampung dan mendistribusikan email. Protokol yang digunakan dalam mail server perusahaan adalah SM TP, POP3, dan IM AP. SMTP digunakan untuk pengiriman email, POP3 digunakan untuk mengambil email dalam server, dan IM AP digunakan untuk mengakses email yang berada di mail server. Internet Explorer digunakan dalam perusahaan untuk untuk melakukan pengiriman data secara elektronik baik berupa dokumen seperti dokumen pemesanan dan juga daftar harga dengan menggunakan koneksi internet. Selain itu Internet Explorer juga dapat digunakan untuk mengakses web server melalui protokol HTTP dan HTTPS. PT M icroreksa Infonet juga memiliki web server yang digunakan untuk mengelola website perusahaan. 2. Identifikasi Kerapuhan yang Berhubungan dengan Aplikasi Pada bagian permasalahan yang dihadapi dalam bab 3 telah dijelaskan di mana terdapat tiga masalah keamanan jaringan yang dihadapi PT M icroreksa Infonet yaitu ancaman virus yang masuk bersama email menuju mail server perusahaan, ancaman keamanan terhadap web server perusahaan, serta kebutuhan perusahaan dalam memastikan transfer data dikirim dari divisi administrasi dalam komunikasi antara PT M icroreksa Infonet dengan perusahaan mitra. Dengan demikian, dibutuhkan suatu kebijakan keamanan yang mengatur traffic-traffic yang berhubungan dengan masalah yang ditemukan, yaitu traffic SM TP, POP3, IMAP dan HTTP. 3. Analisis Nilai Keuntungan dari Metoda-metoda untuk Pengamanan Aplikasi Solusi untuk masalah pertama dan kedua adalah dengan pemilihan firewall dengan kriteria yang telah dijabarkan dalam usulan pemecahan masalah pada bab 3. Dalam upaya melindungi mail server, diberikan policy dalam firewall untuk menutup traffic selain SM TP, POP3 dan IMAP yang menuju mail server perusahaan dan juga policy untuk menutup traffic selain HTTP yang menuju web server sebagai upaya melindungi web server perusahaan. Untuk masalah ketiga, solusi yang akan diberikan diletakkan pada security policy di dalam firewall. Policy yang diberikan adalah dengan memperbolehkan traffic SM TP yang berasal selain dari divisi administrasi yang menuju jaringan perusahaan mitra serta menolak jenis traffic yang sama selain dari divisi admnistrasi menuju perusahaan mitra. Aturan ini memberikan akses hanya kepada divisi admnistrasi dalam melakukan pengiriman email yang menuju perusahaan mitra. Dengan demikian kepastian bahwa informasi yang dikirim dari PT M icroreksa Infonet kepada perusahaan mitra dapat ditingkatkan dan juga mengurangi ancaman terhadap integritas data yang dikirim. 4. Pembuatan Matriks Traffic Aplikasi yang Menunjukkan Metoda Pengamanan Berdasarkan permasalahan yang telah diidentifikasi melalui langkah-langkah di atas, maka metoda keamanan yang akan digunakan dapat ditunjukkan dalam matriks traffic aplikasi berikut ini: Firewall TCP/IP Firewall Firewall Security Application Location Direction Security Security policy policy Servis policy (Outside) (Inside) (DM Z) Permit only from IP range 192.168.0.3- SM TP Any In Permit Deny 192.168.0.6 to network 209.59.194.0/ 24, 205.12.1.0/24 and 200.1.1.0/24; Permit inside from network to internet POP3 IMAP Any Any In Deny In Deny Permit only Permit only from inside from inside network network Permit only Permit only from inside from inside network network Permit only HTTP Any In Deny from inside Permit network Permit only HTTPS Any In Deny from inside Deny network Tabel 4.1 M atriks Traffic Aplikasi Firewall Tabel di atas memperlihatkan gambaran bagaimana firewall akan menangani traffic aplikasi seperti email yang ditunjukkan dalam protokol SM TP, POP3 dan IMAP serta traffic pada web server yang ditunjukkan dalam protokol HTTP dan HTTPS. Dalam tabel di atas, aturan yang dibuat diletakkan pada direction atau arah paket yang masuk pada setiap interface. Seperti yang telah dibahas di bab 3, jumlah port Ethernet yang akan digunakan adalah tiga buah. Port pertama digunakan untuk koneksi dengan router, port kedua digunakan untuk koneksi dengan switch utama yang terhubung ke jaringan internal, dan port ketiga digunakan untuk DM Z. Dengan demikian dibutuhkan tiga buah interface yaitu inside, outside dan DMZ, di mana masing-masing interface mewakili port Ethernet secara logic. Interface inside mewakili port Ethernet pertama yang memiliki tingkat keamanan yang lebih rendah (low level security), interface outside mewakili port Ethernet kedua yang memilki tingkat keamanan yang lebih tinggi (high level security), sedangkan interface DM Z mewakili port Ethernet ketiga yang digunakan untuk layanan kepada publik. Ketiga interface ini di dalamnya akan diterapkan aturanaturan tentang bagaimana firewall membuat keputusan terhadap setiap paket yang datang apakah paket tersebut diperbolehkan lewat, ditolak ataupun dibuang. Berkaitan permasalahan ketiga tentang kebutuhan perusahaan dalam memastikan transfer data dikirim dari divis administrasi dalam komunikasi antara PT M icroreksa Infonet dengan perusahaan mitra yang telah diidentifikasikan sebelumnya, aturan yang diberikan adalah memberikan akses hanya kepada divisi admnistrasi dalam melakukan pengiriman email yang menuju perusahaan mitra. Untuk itu setiap traffic SM TP yang akan menuju ke jaringan perusahaan mitra (PT M itrasoft Infonet, PT Artha Infotama dan PT Ebiz Cipta Solusi) hanya diperbolehkan lewat jika berasal dari range IP 192.168.0.3 s/d 192.168.0.6. Ini adalah range IP untuk divisi admisnistrasi. Dengan demikian hanya divisi administrasi yang dapat mengirim email ke perusahaan mitra. 5. Pembuatan Seperangkat Aturan (Ruleset) Dasar Firewall dari Matriks Traffic Aplikasi Seperangkat aturan atau ruleset digunakan sebagai mekanisme untuk menerapkan kontrol keamanan. Isi dari ruleset menentukan kemampuan yang nyata dari suatu firewall. Pada bab 3 telah dijelaskan bahwa jenis firewall yang dipilih sebagai solusi yang sesuai dengan permasalahan yang ada adalah Stateful Inspection Paket Filter. Dengan melihat cara kerja firewall jenis Stateful Inspection Paket Filter, maka ruleset yang akan digunakan berisi hal-hal berikut ini: a. Suatu tindakan, seperti memperbolehkan (permit), menolak (deny) atau menjatuhkan (drop) paket dengan tidak memberikan suatu tanggapan ke pengirim paket. b. Beberapa karakteristik dari layer 4 tentang komunikasi yaitu protokol dan port tujuan. Contohnya adalah HTTP (TCP port 80) untuk port tujuan web server. c. Alamat sumber dari paket, yaitu alamat layer 3 dari sistem komputer atau perlengkapan paket jaringan berasal. Contohnya adalah suatu alamat IP seperti 192.168.0.5. d. Alamat tujuan dari paket, yaitu alamat layer 3 dari sistem komputer atau perlengkapan paket jaringan yang sedang dituju. e. Informasi tentang interface dari firewall, seperti interface inside, outside atau DMZ. Ruleset firewall dapat dibangun setelah melengkapi matriks traffic aplikasi, di mana dalam hal ini matriks traffic aplikasi telah dibuat pada langkah sebelumnya. Sesuai dengan matriks traffic aplikasi yang berasal dari identifikasi permasalahan keamanan jaringan PT M icroreksa Infonet, maka terbentuk 29 aturan atau rules yang akan digunakan sebagai policy di dalam firewall. Aturan ini bekerja dari atas ke bawah dengan algoritma if-else, yaitu jika kondisi paket data yang masuk telah sesuai dengan suatu aturan maka aturan yang berada di bawahnya diabaikan. Berikut aturan-aturan tersebut beserta penjelasannya: Gambar 4.2 Ruleset ¾ interface: outside(inbound) 1. Perbolehkan ICMP pakets dari jaringan inside 192.168.0.0/24 ke sembarang Aturan ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk melalukan ping ke internet. 2. Perbolehkan HTTP traffic (TCP port 80) dari jaringan inside 192.168.0.0/24 ke sembarang Aturan ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk mengakses suatu website, contohnya adalah http://www.klub-mentari.com. 3. Perbolehkan HTTPS traffic (TCP port 443) dari jaringan inside 192.168.0.0/24 ke sembarang HTTPS merupakan versi aman dari HTTP yang menyediakan autentikasi dan komunikasi tersandi. Aturan ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk mengakses website telah terenkripsi seperti https://www.klikbca.com. 4. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.3 ke jaringan PT Mitrasoft Infonet 209.59.194.0/24 5. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.4 ke jaringan PT Mitrasoft Infonet 209.59.194.0/24 6. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.5 ke jaringan PT Mitrasoft Infonet 209.59.194.0/24 7. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.6 ke jaringan PT Mitrasoft Infonet 209.59.194.0/24 IP dengan range 192.168.0.3-192.168.0.6 adalah IP yang digunakan pada divisi administrasi. Aturan dari nomor 47 ini memperbolehkan divisi administrasi untuk melakukan pengiriman email kepada jaringan PT M itrasoft Infonet. 8. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.3 ke jaringan PT Artha Infotama 205.12.1.0/24 9. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.4 ke jaringan PT Artha Infotama 205.12.1.0/24 10. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.5 ke jaringan PT Artha Infotama 205.12.1.0/24 11. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.6 ke jaringan PT Artha Infotama 205.12.1.0/24 Seperti yang telah dijelaskan sebelumnya, IP dengan range 192.168.0.3-192.168.0.6 adalah IP yang digunakan pada divisi administrasi. memperbolehkan Aturan divisi dari administrasi nomor untuk 8-11 ini melakukan pengiriman email kepada jaringan PT Artha Infotama. 12. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.3 ke jaringan PT Ebiz Cipta Solusi 200.1.1.0/24 13. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.4 ke jaringan PT Ebiz Cipta Solusi 200.1.1.0/24 14. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.5 ke jaringan PT Ebiz Cipta Solusi 200.1.1.0/24 15. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside host 192.168.0.6 ke jaringan PT Ebiz Cipta Solusi 200.1.1.0/24 Sebelumnya telah dijelaskan bahwa IP dengan range 192.168.0.3-192.168.0.6 adalah IP yang digunakan pada divisi administrasi. Aturan dari nomor 8-11 ini memperbolehkan divisi administrasi untuk melakukan pengiriman email kepada jaringan PT Ebiz Cipta Solusi. 16. Tolak SMTP traffic (TCP port 25) dari jaringan inside 192.168.0.0/24 ke jaringan PT Mitrasoft Infonet 209.59.194.0/24 17. Tolak SMTP traffic (TCP port 25) dari jaringan inside 192.168.0.0/24 ke jaringan PT Artha Infotama 205.12.1.0/24 18. Tolak SMTP traffic (TCP port 25) dari jaringan inside 192.168.0.0/24 ke jaringan PT Ebiz Cipta Solusi 200.1.1.0/24 Aturan dari nomor 16-18 ini menolak endpoint device dari jaringan internal perusahaan untuk melakukan pengiriman email kepada jaringan PT M itrasoft Infonet, PT Artha Infotama dan PT Ebiz Cipta Solusi. Seperti yang telah dijelaskan sebelumnya, aturan 4-15 telah memperbolehkan divisi administrasi untuk melakukan pengiriman email ke perusahaan mitra, sedangkan divisi administrasi berada di dalam jaringan internal perusahaan. Karena aturan ini bekerja dari atas ke bawah dengan algoritma if-else, maka dengan kata lain aturan 16-18 ini menolak endpoint device untuk melakukan pengiriman email kepada jaringan PT M itrasoft Infonet, PT Artha Infotama dan PT Ebiz Cipta Solusi yang berasal dari jaringan internal perusahaan, kecuali untuk divisi administrasi. 19. Perbolehkan SMTP traffic (TCP port 25) dari jaringan inside 192.168.0.0/24 ke sembarang 20. Perbolehkan POP3 traffic (TCP port 110) dari jaringan inside 192.168.0.0/24 ke sembarang 21. Perbolehkan IMAP traffic (TCP port 143) dari jaringan inside 192.168.0.0/24 ke sembarang Aturan 19-21 ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk mengirim email ke internet dan membaca email dari internet. 22. Default Tolak Aturan ini merupakan pendekatan dalam perancangan firewall di mana segala sesuatu yang tidak secara eksplisit diizinkan berarti tidak diperbolehkan. Kebijakan ini memblokir semua paket dan koneksi kecuali jika traffic dan koneksi telah diizinkan secara khusus. Pendekatan ini lebih menjamin dibandingankan dengan pendekatan lain lain yang sering digunakan yaitu mengizinkan semua koneksi dan traffic secara default dan kemudian memblokir traffic dan koneksi yang khusus. Dalam hal ini semua aturan khusus telah disebutkan di atas aturan ini. Artinya jika kondisi paket yang datang jika tidak memenuhi aturan-aturan sebelumnya maka paket akan diblok. Oleh karena itu, aturan 22 ini ditempatkan di bagian dasar dalam interface ini. ¾ interface: DM Z (inbound) 23. Perbolehkan ICMP paket dari jaringan inside 192.168.0.0/24 ke DMZ 192.168.2.0/24 Aturan ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk melalukan ping ke DMZ untuk kegunaaan dalam troubleshooting server-server yang berada di dalamnya. 24. Perbolehkan POP3 traffic (TCP port 110) dari jaringan inside 192.168.0.0/24 ke DMZ pada mail server 192.168.0.46. 25. Perbolehkan IMAP traffic (TCP port 143) dari jaringan inside 192.168.0.0/24 ke DMZ pada mail server 192.168.0.46 26. Perbolehkan SMTP traffic (TCP port 25) dari sembarang ke DMZ pada mail server 192.168.0.46 Aturan 24-26 ini memperbolehkan endpoint device dari jaringan internal perusahaan untuk mengirim dan membaca email dengan domain perusahaan. Untuk aturan 26, diperbolehkan email dari perusahaan mitra dan internet masuk ke mail server perusahaan. 27. Perbolehkan HTTP traffic (TCP port 80) dari sembarang ke DMZ pada web server 192.168.0.45 Aturan ini memperbolehkan semua device baik dari dalam perusahaan maupun dari internet untuk mengakses website perusahaan. 28. Default tolak Aturan ini menolak paket yang tidak sesuai dengan aturan yang telah disebutkan sebelumnya pada interface ini. ¾ interface: inside (inbound) 29. Default tolak Aturan ini menolak semua traffic dari luar perusahaan untuk masuk ke jaringan internal. 4.2 Implementasi Firewall 4.2.1 S oftware dan Hardware yang akan digunakan Rancangan firewall yang diusulkan akan membutuhkan beberapa hardware untuk melakukan konfigurasi pada firewall yang akan dipasang. Berikut ini hardware dan software yang dibutuhkan adalah : Hardware yang dibutuhkan ; Firewall jenis Stateful Inspection Paket Filter Kabel UTP Kabel console Laptop Software yang dibutuhkan : Command Line Interface Aplikasi berbasis GUI 4.2.2 Instalasi Firewall Pada bagian ini akan dijelaskan bagaimana proses installasi firewall. Ini adalah suatu proses untuk memasukkan security firewall yang telah dibuat ke dalam firewall. Proses awal adalah menyediakan firewall yang akan digunakan. Konfigurasi firewall dilakukan menggunakan laptop dengan media kabel konsole dan kabel UTP. Proses konfigurasi tersebut dapat dilakukan melalui web browser yaitu https://192.168.1.1/admin. Proses installasi secara detail dijelaskan di bagian lampiran. Setelah proses instalasi dan konfigurasi, firewall dapat dipasang pada jaringan sesuai dengan arsitektur yang telah dijelaskan sebelumnya. 4.2.3 Konfigurasi Setting Firewall Konfigurasi firewall yang telah dirancang untuk sistem jaringan PT M icroreksa Infonet dan hasilnya dalam bentuk command line dapat dilihat di bagian lampiran. Analisis konfigurasi firewall yang telah dirancang pada sistem jaringan di PT M icroreksa Infonet akan dijelaskan berdasarkan fungsi dan ruleset dari firewall yang sudah terdapat dalam lampiran. Fungsi dan ruleset akan dijelaskan dalam poin-poin berikut : 1. Interface Pemberian nama interface untuk kemudian diterapkan access list di dalamnya yaitu dengan mengetikan perintah sebagai berikut : CiscoASA# config terminal CiscoASA (config)# interface Ethernet0/0 CiscoASA (config-if)# nameif outside CiscoASA (config-if)# security-level 0 CiscoASA (config-if)# ip address 100.100.100.1 255.255.255.0 CiscoASA (config-if)# no shutdown, di mana : a. Ethernet0/0 adalah nama dari Ethernet yang terdapat pada firewall. b. Outside adalah nama untuk setiap interface yang ada dalam firewall. c. Security-level adalah nomor untuk tingkat keamanan. d. 100.100.100.1 dan 255.255.255.0 adalah ip dan subnet mask pada interface tersebut. 2. Access List Acces list digunakan oleh di firewall untuk menyaring (filter) lalu lintas paket data lewat firewall. Paket-paket data yang dating ke firewall disaring untuk menentukan paket data mana yang akan ditolak dan paket data mana yang akan diterima untuk diteruskan ke suatu alamat computer (host) tertentu. Untuk mengkonfigurasi acces list tersebut cukup dengan mengetikkan perintah seperti di bawah ini : CiscoASA(config)# access-list dmz_access_in extended permit tcp any host 192.168.0.46 255.255.255.0 eq smtp , di mana : a. Dmz_access_in adalah nama atau nomor access list yang dibuat. b. Permit adalah parameter untuk megizinkan dan deny adalah parameter untuk menolak. c. Any host adalah alamat dari internet. d. 192.168.0.46 adalah alamat penerima atau dituju. e. 255.255.255.0 adalah selubung untuk source_address dan destination_address yang dipakai. f. eq adalah operator. g. smtp adalah protokol dari paket yang dikirim. h. Parameter “any” sebagai alamat pengirim berarti untuk semua IP Address pengirim. Demikian juga “any” untuk alamat penerima, menandakan semua untuk IP address penerima. 3. NAT, Global dan Static Firewall dapat menggunakan perintah NAT, global dan static untuk memetakan suatu interface ke interface lain pada peralatan. NAT berfungsi mentranslasikan IP address pribadi ke IP address public sehingga lalu lintas data dapat diteruskan oleh router apabila router tersebut mendukung dan menerapkan lalu lintas NAT tersebut. Perintah NAT digunakan untuk memetakan interface internal (dalam) ke interface external (luar) dengan perintah : CiscoASA(config)# static (inside,outside) tcp outside-network www 192.168.0.0 www netmask 255.255.255.0 , dimana : a. Static adalah pemetaan yang permanen antara internal address ke public address. b. Inside,outside adalah nama interface yang akan diberikan rule NAT c. Tcp adalah id dari protokol yang digunakan d. 192.168.0.0 adalah IP address lokal e. 255.255.255.0 adalah subnet mask 4. Virus Scaning Pada firewall yang digunakan ini dapat mencegah setiap virus yang masuk ke dalam jaringan dalam pada perusahaan. Pada firewall ini pecegahan virus yang masuk dilakukan dengan melakukan filter terhadap data yang masuk ke dalam jaringan yang kemudian melakukan scan terhadap data yang masuk. Jika data yang masuk terdapat virus maka virus yang ada di dalam tersebut akan dikarantina dan data yang telah bebas dari virus akan diteruskan untuk masuk ke dalam jaringan dalam perusahaan. 4.3 Testing Firewall Di bab 3 telah diidentifkasi bahwa terdapat tiga permasalahan dalam jaringan PT M icroreksa Infonet. Oleh karena itu dibutuhkan suatu percobaan atau testing untuk mengukur sejauh mana efektivitas dari sistem keamanan yang telah dirancang dalam mengatasi permasalahan tersebut. Dalam melakukan testing diperlukan skenario yang berbeda pada tiap-tiap permasalahan. Skenario pada permasalahan pertama dilakukan dengan mengirimkan ancaman berupa virus kepada mail server. Serangan yang dibuat ini merupakan sebuah serangan yang menyerang dokumen pada mail server. Serangan yang akan dilakukan menggunakan komputer yang memiliki alamat IP 192.168.0.100 untuk mewakili alamat IP dari internet. Untuk membuktikan bahwa firewall dapat menahan serangan agar tidak dapat masuk ke dalam mail server maka skenario yang dibuat adalah dengan membuat sebuah virus yang akan dikirimkan. Virus dibuat dengan menggunakan sebuah program virus generator, seperti yang digambarkan pada Gambar 4.3. Gambar 4.3 Generate Virus Virus yang telah dibuat akan dikirim bersama dengan data melalui protokol SM TP. Proses mengirim data ke mail server dengan alamat IP 192.168.0.46 dilakukan dengan mengirim email yang telah terinfeksi oleh virus. Pengiriman paket data dengan menggunakan aplikasi pengirim paket, ditunjukkan pada Gambar 4.4. Pengiriman paket itu dilakukan dua kali, saat sebelum dan sesudah dipasang firewall di antara sisi pengirim dan penerima. Gambar 4.4 Pengiriman Email yang Terinfeksi Virus ke Mail server Sebelum dipasang firewall, virus yang masuk bersamaan dengan email menuju mail server berhasil masuk ke dalam mail server. Sebuah program antivirus dipasang pada mail server untuk mendeteksi virus yang masuk ke mail server. Hasil dari pengujian tersebut dapat dilihat pada Gambar 4.5. Gambar 4.5 Hasil Scan Antivirus Sebelum Pemasangan Firewall Setelah pemasangan firewall terbukti bahwa virus tidak dapat masuk ke dalam mail server. Virus yang masuk bersama dengan data yang masuk sudah discan terlebih dahulu oleh firewall dan kemudian data tersebut diloloskan oleh firewall tetapi virus yang pada data tersebut akan ditahan oleh firewall agar tidak masuk kedalam mail server. Gambar hasil scan dapat dilihat pada Gambar 4.6. Gambar 4.6 Hasil Scan Antivirus Sesudah Pemasangan Firewall Skenario pada permasalah kedua dilakukan dengan mengirimkan ancaman serangan DoS berupa SYN Flood. Permasalahan kedua ini akan dibuat sebuah skenario di mana akan dilakukan sebuah serangan DoS ke dalam web server dengan menggunakan program SYN Flood yang ditunjukkan pada Gambar 4.7. Gambar 4.7 Serangan DOS dengan Teknik SYN Flood Pertama-tama data dari luar serangan dijalankan melalui program SYN Flood dari alamat IP 192.168.0.100. Kemudian serangan SYN Flood dikirim menuju IP 192.168.0.45 yang merupakan alamat IP dari web server PT M icroreksa Infonet. Penyerangan SYN Flood DoS ini dilakukan selama 10 detik. Setelah itu aplikasi penganalisa jaringan yang telah dipasang pada sisi web server sebagai penerima paket akan diaktifkan. Paket data yang berhasil ditangkap aplikasi penganalisa jaringan ditampilkan dalam Gambar 4.8. Gambar 4.8 Paket Data yang M asuk ke Web Server Sebelum Pemasangan Firewall Selanjutnya serangan SYN Flood yang sama kembali dilakukan untuk kali kedua, namun kali ini dengan firewall yang telah terpasang di antara sisi pengirim dan penerima. Setelah itu aplikasi penganalisa jaringan akan menangkap paket – paket yang masuk ke web server. Setelah diaktifkan, aplikasi ini tidak menangkap adanya paket SYN yang masuk ke web server seperti yang ditunjukkan pada Gambar 4.9. Dengan demikian, testing ini membuktikan bahwa firewall dapat menahan serangan DoS. Gambar 4.9 Paket Data yang M asuk ke Web Server Setelah Pemasangan Firewall Permasalahan ketiga adalah membuktikan bahwa data yang berupa email menuju perusahaan mitra hanya boleh dikirim dari divisi administrasi PT M icroreksa Infonet. Untuk permasalahan, testing dilakukan menggunakan dua skenario. Skenario yang pertama adalah percobaan mengirim paket SMTP dari divisi administrasi yang diwakili dengan alamat IP 192.168.0.3. Skenario yang kedua adalah percobaan mengirim paket SM TP dari selain divisi administrasi yang diwakili dengan alamat IP 192.168.0.50. Paket SM TP yang dikirim pada kedua skenario ini sama-sama ditujukan untuk mail server yang berada di perusahaan mitra yang diwakili dengan alamat IP 192.168.0.80. Pada masing-masing skenario, testing akan dilakukan dua kali yaitu pada sebelum dipasang firewall dan sesudah dipasang firewall. Dalam hal ini firewall akan diletakkan di antara sisi pengirim paket dan sisi penerima paket. Pada skenario pertama, paket SMTP akan dikirimkan dari alamat IP 192.168.0.3 menuju alamat IP 192.168.0.80 seperti yang ditampilkan pada Gambar 4.10. Gambar 4.10 Pengiriman Paket SM TP dari Divisi Administrasi ke Mail Server Pengiriman paket ini dilakukan sebanyak 10 kali tanpa meletakkan firewall di antara keduanya. Sebuah aplikasi penganalisa jaringan yang telah dipasang di sisi penerima akan menangkap paket-paket data yang masuk ke alamat IP 192.168.0.80 yang merupakan mail server di perusahaan mitra. Hasilnya akan ditunjukkan pada Gambar 4.11 di bawah ini. Gambar 4.11 Paket SM TP dari Divisi Administrasi M enuju Mail Server Sebelum Pemasangan Firewall Selanjutnya pengiriman paket SM TP dengan sumber dan tujuan yang sama kembali dilakukan sebanyak 10 kali, namun kali ini dengan menempatkan firewall di antara sisi pengirim dan penerima paket. Aplikasi penganalisa jaringan yang telah dipasang akan menangkap paket-paket data yang masuk ke mail server di perusahaan mitra. Setelah aplikasi diaktifkan, diidentifikasi bahwa paket-paket SMTP yang dikirim dari divisi administrasi sampai ke mail server perusahaan mitra, seperti yang ditunjukkan pada Gambar 4.12. Gambar 4.12 Paket SM TP dari Divisi Administrasi M enuju Mail Server Setelah Pemasangan Firewall Pada testing untuk skenario kedua, paket SMTP akan dikirimkan dari alamat IP 192.168.0.30 yang mewakili divisi selain administrasi, menuju alamat IP 192.168.0.80 untuk mewakili mail server di perusahaan mitra. Pengiriman paket dilakukan dengan menggunakan aplikasi pengirim paket, seperti yang ditunjukkan pada Gambar 4.13. Gambar 4.13 Pengiriman Paket SM TP dari Divisi Administrasi ke Mail Server Sama seperti skenario pertama, pengiriman paket ini dilakukan sebanyak 10 kali tanpa meletakkan firewall di antara keduanya. Sebuah aplikasi penganalisa jaringan yang telah dipasang di sisi penerima akan menangkap paket-paket data yang masuk ke alamat IP 192.168.0.80 yang merupakan mail server di perusahaan mitra. Hasilnya akan ditunjukkan pada Gambar 4.14 di bawah ini. Gambar 4.14 Paket SM TP dari Selain Divisi Administrasi M enuju Mail Server Sebelum Pemasangan Firewall Kemudian pengiriman paket SM TP dengan sumber dan tujuan yang sama kembali dilakukan sebanyak 10 kali dengan menempatkan firewall di antara sisi pengirim dan penerima paket. Aplikasi penganalisa jaringan yang telah dipasang akan menangkap paket-paket data yang masuk ke mail server di perusahaan mitra. Setelah aplikasi diaktifkan, pada mail server perusahaan mitra tidak ditemukan paket-paket SM TP yang telah dikirim dari divisi administrasi, seperti yang ditunjukkan pada Gambar 4.15. Gambar 4.15 Paket SM TP dari Selain Divisi Administrasi M enuju Mail server Setelah Pemasangan Firewall Dengan demikian, testing pada permasalahan ketiga telah membuktikan bahwa paket SM TP yang dikirim dari divis administrasi dapat masuk ke dalam mail server sedangkan paket SM TP yang dikirim bukan dari divisi administrasi tidak dapat masuk ke dalam mail server. 4.4 Evaluasi Pada jaringan yang telah terpasang firewall, maka didapat kinerja yang lebih baik dari jaringan yang lama. Berikut ini adalah perbandingan kinerja dari yang sebelumnya dengan yang baru. Jaringan lama : • Mail server dapat dengan mudah terserang virus karena paket data yang masuk ke dalam mail server tidak dibatasi. • Web server dapat dengan mudah terserang oleh serangan Denial of Service karena belum terpasang sistem yang dapat menahan serangan tersebut. • Tidak adanya pembatasan akses terhadap mail server perusahaan mitra dari setiap user di PT M icroreksa Infonet. Seharusnya hanya divis administrasi yang dapat melakukan pengiriman email ke perusahaan mitra. Jaringan baru : • Terdapat pencegahan virus yang masuk ke dalam mail server, karena setiap data yang masuk ke mail server akan dilakukan scan terlebih dahulu. • Pembatasan paket data yang masuk ke dalam web server memungkinkan untuk mencegah ancaman-ancaman yang datang dari luar jaringan termasuk serangan Denial of Service. • M engatasi pengiriman data kepada mail server perusahaan mitra dari pihak selain dari divisi administrasi. Pihak yang memiliki akses ke mail server perusahaan mitra adalah hanya bagian administrasi.