Daftar Judul Topik Tugas Akhir Kuliah Security

advertisement

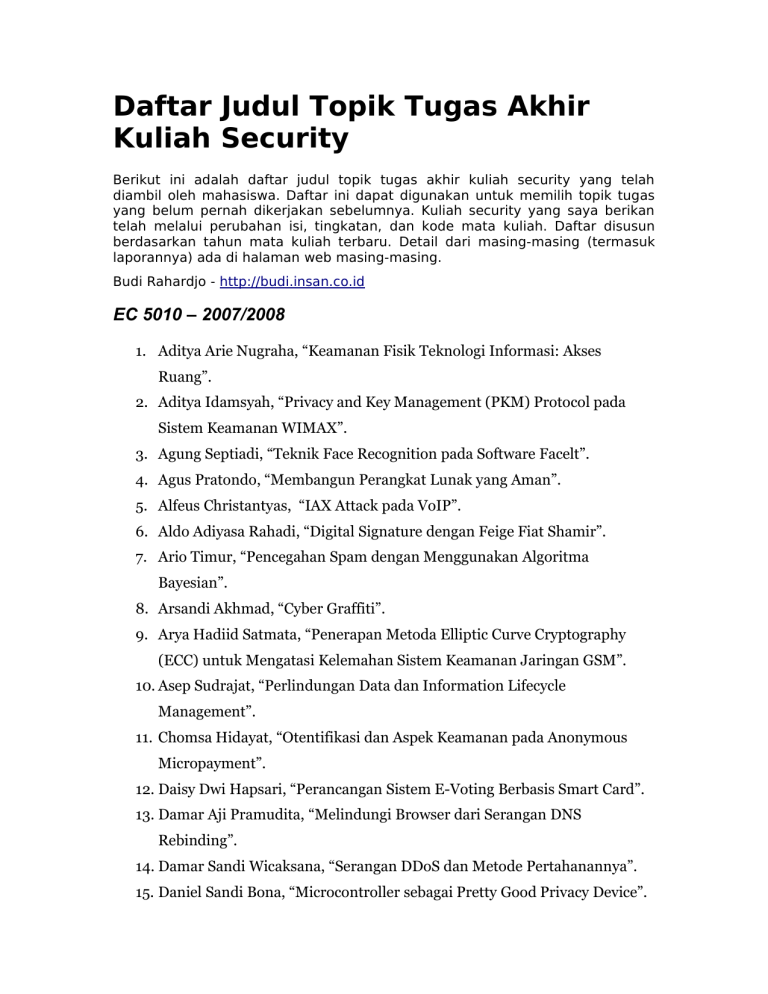

Daftar Judul Topik Tugas Akhir Kuliah Security Berikut ini adalah daftar judul topik tugas akhir kuliah security yang telah diambil oleh mahasiswa. Daftar ini dapat digunakan untuk memilih topik tugas yang belum pernah dikerjakan sebelumnya. Kuliah security yang saya berikan telah melalui perubahan isi, tingkatan, dan kode mata kuliah. Daftar disusun berdasarkan tahun mata kuliah terbaru. Detail dari masing-masing (termasuk laporannya) ada di halaman web masing-masing. Budi Rahardjo - http://budi.insan.co.id EC 5010 – 2007/2008 1. Aditya Arie Nugraha, “Keamanan Fisik Teknologi Informasi: Akses Ruang”. 2. Aditya Idamsyah, “Privacy and Key Management (PKM) Protocol pada Sistem Keamanan WIMAX”. 3. Agung Septiadi, “Teknik Face Recognition pada Software Facelt”. 4. Agus Pratondo, “Membangun Perangkat Lunak yang Aman”. 5. Alfeus Christantyas, “IAX Attack pada VoIP”. 6. Aldo Adiyasa Rahadi, “Digital Signature dengan Feige Fiat Shamir”. 7. Ario Timur, “Pencegahan Spam dengan Menggunakan Algoritma Bayesian”. 8. Arsandi Akhmad, “Cyber Graffiti”. 9. Arya Hadiid Satmata, “Penerapan Metoda Elliptic Curve Cryptography (ECC) untuk Mengatasi Kelemahan Sistem Keamanan Jaringan GSM”. 10. Asep Sudrajat, “Perlindungan Data dan Information Lifecycle Management”. 11. Chomsa Hidayat, “Otentifikasi dan Aspek Keamanan pada Anonymous Micropayment”. 12. Daisy Dwi Hapsari, “Perancangan Sistem E-Voting Berbasis Smart Card”. 13. Damar Aji Pramudita, “Melindungi Browser dari Serangan DNS Rebinding”. 14. Damar Sandi Wicaksana, “Serangan DDoS dan Metode Pertahanannya”. 15. Daniel Sandi Bona, “Microcontroller sebagai Pretty Good Privacy Device”. 16. Dodik Ichrom Resanto, “SEBEK: A Kernel Based Data Capture Tool”. 17. Fajar Fathurrahman, “Network Acces Protection”. 18. Febrian Wijoseno, “Aplikasi Watermarking pada Electronic Patient Record dan Medical Image dalam Sistem Informasi Kesehatan”. 19. Fikri Wirawan, “Ancaman Spam Over IP Telephony (SPIT) dan Mekanisme Pencegahannya”. 20.Halga Tamici, “Analisis Kinerja Cryptography: Secure Hash Standard (SHA1, SHA224, SHA256, SHA384, dan SHA512) pada Digital Signature Standard (DSA, RSA, dan ECDSA)”. 21. Haryando Anil, “Efektifitas Keamanan Pengadaan Barang / Jasa dengan Menggunakan E-Procurement”. 22. Hendra Rakhmawan, “Keamanan pada Internet Fax”. 23. I Made Anantha Setiawan, “Edge Router Sebagai Choke Point dan Packet Inspector”. 24. I Made Sukrawan, “Analisa System Calls Menggunakan Jaringan Syaraf Tiruan untuk Pendeteksian Gangguan”. 25. Ignatius Gayuh, “Shellcode, Sebuah Teknik Pemrograman Dalam Mendapatkan Akses Root”. 26. Irsalina Salsabila Suprapto, “Sistem Keamanan pada Layanan IP PABX dan DECT”. 27. Iwan Megawan, “Alternatif Penggunaan RFID bagi Pengamanan Para Narapidana Kelas Kakap dan Ancaman Keamanan Terhadap Teknologi RFID”. 28.Ketut Arya Udayana, ”Keamanan SIM Card GSM (Penggandaan/Cloning)”. 29. M.Rizki Anggia, Deteksi Kode Malicious JavaScript pada Browser Internet”. 30.Martin Susanto, “Ceilidh Cryptosystem”. 31. Mohammad Saiful Hidayat, “Vulnerabilitas pada Ponsel Dual-Mode / WiFi”. 32. Novita Andriyanti, “Keamanan Teknologi Web Service pada Infrastruktur Service-Oriented Architecture (SOA)”. 33. Rd. Arrahman Sayuti, “Pengamanan Komunikasi Data pada Alat Radio Frequency Identification Devices (RFID) Menggunakan Enkripsi Data Encryption Standard Lightweight Extension (DESL)”. 34. Reza Setiawan, “Aspek Manajemen Keamanan Information Technology Infrastructure Library v.2 sebagai Framework Penerapan Keamanan Teknologi Informasi Perusahaan”. 35. Rian Ferdian, “Duping Exploit pada World of Warcraft”. 36. Rizal Ferdiyan, “Keamanan Routing pada Interdomain System”. 37. Senop Amos Sulle, “Pengamanan Komunikasi Militer Berbasis GPS dengan Geoencryption”. 38.Siti Zulaiha, “S-AES (Simplified AES): Model Miniatur AES”. 39. Sri Yusnita,”Penggunaan Java Card Sebagai Close E-Purse Card”. 40.Victor Rivaldi, “Ancaman Keamanan untuk File Sharing pada Jaringan Peer to Peer”. 41. Wildan Aliviyarda, “Sistem Operasi MacOS X”. 42. Wili, “Eksploitasi Perangkat Lunak Berbasis Media Audio”. EC 7010 – 2007/2008 1. Achmad Sahil Anshori, “Keamanan pada Virtualisasi Server”. 2. Agung Trika Yoosnanto, “Kajian Peningkatan Mutu Keamanan Perangkat Lunak pada Pengembangan Aplikasi Sistem Informasi Pelayanan Pelanggan (CIS / CRM)”. 3. Ahmad Sugiana, “Deteksi Garis Tangan (Palmprint) untuk Pengendalian Akses pada Local Control Panel (LCP) Sistem Persinyalan Elektrik PT. Kereta Api (Persero)”. 4. Andrianto Sugiarto Wiyono, “Analisis Investasi Keamanan Sistem Infomasi”. 5. Ari Nurtjahja WS, “Implementasi Secure SMS Menggunakan Java ME”. 6. Armin, “Meningkatkan Keamanan Jaringan Wireless dengan Captive Portal”. 7. Atik Dwi Utami, “Perencanaan Pembangunan Disaster Recovery Center”. 8. Budi Agng Wibowo, “Implementasi Parallel Server dalam Pengamanan Database terhadap Kerusakan Akibat Bencana (Disaster Recovery)”. 9. Burhanudin, “Digital Forensic: Traceback Network-based Attack menggunakan Metode Sleepy Watermark Tracing (SWT)”. 10. Daniel Spiegel, “Algoritma Message Token dan Pengaktivasian Security Token”. 11. Dian Dwi Nugraha, “Manipulasi Paket Data IP Menggunakan Scapy”. 12. Edwin Ninaber, “Wavelet Audio Watermark berbasis Independent Component Analysis (ICA)”. 13. Edwin Yudayana, “A Guide In Developing Secure Online and Mobile Transaction System For Electronic Voucher Business In Indonesia”. 14. Fahrul Marzuki, “Pengamanan Sistem SCADA Berbasis Komunikasi Radio Microwave Data System (MDS) menggunakan Enkripsi DES”. 15. Fitra Jaya Purnama, “Keamanan Layanan IP Telephony dan IP PBX dengan Session Border Controller (SBC)”. 16. Firman Ardiansyah, “Keamanan Sistem FreeBSD dengan Menggunakan Virtualisasi Mesin”. 17. Indarzah Masbatin Putra, “Penyisipan Watermark dengan Metode RGN (Random Generator Number Chaotic) pada Image Watermarking”. 18. Iwan Sutedi, ”Penanggulangan dan Analisa Terhadap Serangan Malware”. 19. Kristanta Riyadi, “Autosecurity site BTS”. 20.Kusno Prijono, “Pengamanan Program Aplikasi dari Pembajakan”. 21. Lyndia Yaslin Damanik, “Membangun Security Culture untuk Keamanan TI di Organisasi”. 22. Muhamad Rachmat Gunawan, “Kajian Enterprise Information Security Achitecture sebagai Cara Pandang untuk Security Process Improvement”. 23. Muhammad Arif Wicaksana, “Membuat Covert Channel dengan Menggunakan Cookie HTTP”. 24. Muhammad Rizal, “Monitoring dan Deteksi Sistem Sekuriti Jaringan dengan Visualisasi Alur Jaringan Berbasis Link-Graph”. 25. Nur Ridjantoro, “Pola Pengamanan dan Pencegahan Sitem Kloning pada Teminal CDMA”. 26. Praniko Banurendra, “Mitigasi Risiko Keamanan Komunikasi Data dalam Bisnis Ketenagalistrikan: Pendekatan dengan Enterprise Risk Management (ERM)”. 27. Prih Haryanta, “Security Vulnerability pada File JPG dan Dampaknya Terhadap Keamanan Data”. 28.Rudianto Lumban Tobing, “Analisa Sistem Keamanan Pelelangan Tender di Lingkungan Pemerintah Kabupaten Tapanuli Tengah dengan Metode MD5”. 29. Tutut Boedyo Wibowo, “Kajian Windows Honeypost”. 30.Vera Veronica, “Manajemen Kunci Simetris Menggunakan Protokol DiffieHellman”. 31. Sutrisno, “Perancangan Sistem Kriptografi pada Pengiriman dan Penerimaan Pesan Pendek melalui Perangkat Radio Transceiver”. 32. Yudha Purwanto, “Desain Sistem Aman untuk Pelaporan Data Pemilu via SMS dari TPS ke KPUD”. EC7010 – 2004/2005 (Reguler) 1. Agus Budi Rahardjo, "Perbandingan 3 Metode Iris Scan" 2. Ahmad Rifai, "Penggunaan Cookie Terhadap Privacy User" 3. Andriana, "Lubang Penanganannya." Keamanan pada Windows 2000 XP dan Cara 4. Andry Haidar, "Studi Kasus Mengenai Aplikasi Multilayer Perceptron Neural Network Pada Sistem Pendeteksi Gangguan (IDS) Berdasarkan Anomali Suatu Jaringan." 5. Budhi Irawan, "Rancang Bangun Sistem Keamanan Instant Messanger Menggunakan Kriptografi Algoritma RSA - Caesar." 6. Budi Setiadi, "Analisis Keamanan Data Dengan Menggunakan Metode DES dan Metode GOST." 7. Erfizal Fikri Yusmansyah, "Proteksi Internet Privacy dengan protokol P3P (Platform for Privacy Preferences).” 8. Indra Purnama, "Aspek Security Pada Penerapan m-Commerce di Indonesia." 9. Irianto, "Embeding Pesan Rahasia Dalam Gambar" 10.Kuswardani Mutyarini, "Honeypot sebagai Alat untuk memerangi Virus Worms" 11.Mahmud Galela, "Teknik Pengujian Security Testing Methodology Manual." Firewall Berdasarkan Open-Source 12.Musa Sa'adi, "Evaluasi Keamanan Sistem dan Aplikasi Sistem Informasi Weselpos (SIMWESELPOS)." 13.Prastiyo Hadi Prayitno, "JANUS : Protokol Routing pada Hybrid Wireless Network." 14.Rachmat Solihin, "Sistem Pemungutan Suara Secure Electronic Registration and Voting Experiment (SERVE)." 15.Seno Adi Putra, "Sistem Keamanan Pada Teknologi Multimedia Messaging Service." 16.Subhan, "Enkripsi Menggunakan PGP" 17.Sulaeman, "Sistem Identifikasi Individual Menggunakan Kesesuaian Pola Sidik Jari Yang Tersimpan Pada Smart Card." 18.Surya Lesmana, "Analisa Resiko Sistem Informasi Secara Kuantitatif." 19.Wahyu Winarno, "Kebijakan Keamanan Data dengan Virtual Private Database (VPD) pada Database Oracle." 20.Yefriadi, "Session Hijacking pada Web" EC7010 – 2004/2005 (Dikmenjur 2) 1. Abdul Wahab Moha, "Pretty Good Privacy (PGP) Untuk Keamanan Email." 2. Agus Alim, "Manajemen Security Policy untuk Personal Digital Assistants (PDAs). 3. Antonius Duty, "Keamanan DHCP Server." 4. Bambang Noor AK, " Analisa Keamanan Pada Sistem Operasi Palm dan Kelemahannya Terhadap Ancaman Kode Yang mengganggu (Malicious Code)" 5. Bambang Priyandono, "Authentication Tamper Resistant Security Devices Pada Kartu Kredit Modern Menggunakan Metoda Algoritma Kunci Simetris." 6. Dedi Wahyudi, "Pemecahan Code (Kriptanalysis) Algoritma Kriptografi Klasik." 7. Denny Mudeng, "Kriptografi Twofish." 8. Didin Saefudin, "Analisis Sandi Linear Terhadap Ciphertext Dengan menggunakan arsitektur SPN." 9. Djoko Waluyo, "Secure File System (SFS) Berbasis Smart Card." 10.Dwi Fendi Dadang Adrianto, "Aplikasi Keamanan Pada Translasi Biner Dinamik." 11.Edy Poerwanto, "Tinjauan Tentang Sistem Keamanan pada Web Server Aplikasi Java Servlet." 12.Hendri Murti Susanto, "Penerapan Session Identifier Dan State Yang Benar Untuk Menghindari Session Hijacking." 13.Herry Herlambang, "Otentifikasi dan Otorisasi pada Mobile Environment." 14.I Ketut Suparsa, "Host Based Intrusion Detection System (HBIDS)" 15.Jenny Palunsu, "Kajian Sistem Keamanan Jaringan 3G." 16.Joni Hariyanto, "Manajemen Kebijakan Keamanan Firewall." 17.Kundiana, "E-Voting Security Study." 18.Maman Somantri, "Keamanan PHP." 19.Markidin Parikesit, "Keamanan Pada Sistem Open Cards pada Java Card." 20.Meisye Yeti, "Memisahkan Key Management dari Sistem File Security." 21.Mochamad Widiyanto, "Metoda General Additive Data Perturbation (GADP) untuk Keamanan Database." 22.Mohamad Hairiyanov, "Data Mining Email." 23.Mohamad Supandri, "Konsep Keamanan Pada Radio Frequency Identification." 24.Mohammad Farid, "Sistem Keamanan Optimisasi Route Pada Mobile IPv6." 25.Nasir Suruali, "Sistem Keamanan Macromedia Flash MX." 26.Nur Alimah, "Password Management." 27.Nursupangkat, "Copy Protection and Content Management pada Digital Video Broadcasting." 28.Rahmah Kurniawati, "Return On Security Investment (ROSI)." 29.Rita Yenis, "Aspek Keamanan Sistem Instant Messaging Pada Protocol Jabber." 30.Rohmadi Hidayat, "Deteksi Trojan dan Penanganannya." 31.Saiful Adi, "Protokol EAP protected (PEAP) Version 2" 32.Shalahuddin Damhury, "Aplikasi Kerberos." 33.Sigit Susilo, "Analisa Sandi Diferensial Terhadap Cipher SPN (Substitution Permutation Network)." 34.Siscka Elvyanti, "Pengamanan Penghapusan Data dari Media Magnetic." 35.Siti Mardliyah, "Aplikasi Keamanan Berbasis J2EE." 36.Siyamta, "Sistem Keamanan Pada Worldwide Interoperability for Microwave Access (WiMAX)." 37.Sri Prinhatiningsih, "Keamanan Data Dalam Network Attach Storage." 38.Sugeng Budi S, "Role-Based Access Control: Implementasi Pada Model Perancangan Sistem Database." 39.Suharto Sisar, "Pemeliharaan Kemanan Pada Sistem Database Real-Time." 40.Sumaryanto, "Proxy-Based Security Protocols in Networked Mobile Devices" 41.Supawi, "Sistem Keamanan Pada OLAP." 42.Supracihno, "Sitem Pengamanan File Menggunakan Distributed Credential File System (DisCFS) Dalam Suatu Jaringan Internet." 43.Supriyadi, "Strand Space : Pembuktian Keamanan Protokol." 44.Sutarno, "3D Face Recognition using Longitudinal Section and Transection." 45.Suyono, "Penyerangan Pada Sistem Steganografi Dengan Menggunakan Visual Attacks dan Statistical Attacks" 46.Taukhid Wisnu Broto, "Analisis Keamanan Mobile Payment System Berbasis PKI." 47.Warsito, topik lama: "Sistem Keamanan Jaringan Multi-Domain Menggunakan Protokol DIAMETER." 48.Wawan, "Sistem Keamanan pada Jaringan Zigbee." 49.Widyantoro, ".NET Framework Enterprise Security Policy Admminstration and Deployment." 50.Willem A. Kana, "Keamanan dan Layanan VPN dalam Arsitektur Jaringan MPLS." EC 5010 – 2004 1. Adityo Prasidi, "Penanganan SPAM dengan SMTPi." 2. Ahmad Rifqi Hadiyanto, "Algorima Simetris Camellia dan Implementasinya (studi kasus pada FPGA)." 3. Andreas Sutanto, "Log Analyzer" 4. Arif Kuswanto, "Sistem Keamanan Pada Embedded Web Server Berbasis Mikrokontroler AT89C52" 5. Arry Fajar Firdaus, "Pengenalan libpcap (Packet Capture Library)" 6. Bernardus Ivan H, "Port Knocking, Definisi dan Implementasi". 7. Daniel Widyanto, "Forensik Komputer: Evaluasi Autopsy dan Sleuthkit". 8. Doni Wahyudi, "Pengembangan Aplikasi Data Mining Email." 9. Elsiawaty, "Digital Watermarking: Teknik, Analisis, dan Implementasinya dalam WWW". 10.Erwin Cahyadi, "Radio Frequency Identification." 11.Evelyn, "Identity-based Encryption". 12.Fauzi, "Konsep dan Implementasi PAM pada Jaringan ITB." 13.Fii Diana A, "Web Services Security: SOAP Message Security 1.0." 14.Hankky Arief, "Medusa DS9 dan Penggunaannya" 15.Ika Wisnu Wardana, "Uji Keamanan Wireless Keyboard Terhadap Aktivitas Keylogging." 16.Indra Antonius Simalango, "Perancangan Cryptoboard dengan mengimplementasikan OpenSSL 0.9.7 pada Single Board Computer" 17.Indra Sembada Wisaksana , "Keamanan pada Jaringan VoIP" 18.Ivan Christian, "Sistem Otentikasi Kerberos Pada Jaringan Komputer ITB." 19.Izbiq Muhammad, "WEB HACKING: Analisis Keamanan Aplikasi Web." 20.Judge Septopanduviyatmo , "Analisis Fraud pada Jaringan IP dan NextGeneration." 21.Lathifah Arief , "A Comparison of Proximity Authentication Approaches". 22.Leo Hendrawan, "Virus Komputer: Sejarah dan Perkembangannya". 23.L. Lintaka, "Keamanan pada Jaringan Mobile IP (GPRS)." 24.Martinus Indra S., "Mekanisme dan implementasi keamanan pada Session Initiation Protocol (SIP)." 25.Muhammad Ilhamdi Rusydi, "Hubungan Sistem Keamanan Data dengan SQL Injection". 26.Muhammad Rusdy Sanny, "Teknologi keamanan jaringan VPN (virtual private network)." 27.Nursani Rahmatullah, "Identity Management, Sebuah Solusi Keamanan Jaringan." 28.Patria Rachman Hakim, "Algoritma dan Implementasi AES." 29.Putu Yani Pratiwi, "Analisis Perbandingan Algoritma Anti Spam Filter," Old proposal "A taxonomy of Computer Program Security Flaws" 30.Richson Untung Tambun, "Cross Site Scripting" 31.Sandi Wijaya, "Mekanisme dan Implementasi Cache Poisoning Pada DNS Server." 32.Thomas Setiawan, “Analisis Keamanan Jaringan Internet Menggunakan Hping, Nmap, Nessus, dan Ethereal” 33.Wihartantyo Ari Wibowo, "Enkripsi AES-128 , Algoritma Rijndael" 34.Yudha Nurdin, "Uplink" (judul masih akan berubah) EC 7010 – 2004 1. Andrian Rakhmatsyah, "Kajian Sistem Kriptografi Kunci Publik Berbasis Diophantine." Andrizal, "Algoritma Enkripsi RC5" Angga Rusdinar, "Dongle (Hardware Security System)." Asri Joni Hutasuhut, "Audit SQL Server Database Security." Berman Panjaitan, "Deteksi Insiden dan Penanganannya Pada Sistem UNIX." 6. Decky Samuel, "White Noise Storm (WNSTORM) Encryption." 7. Erwin Antoni, "Sistem Open Configuration Management." 8. Gunawan Adi S., "Desain dan Implementasi Sistem Deteksi Penyusupan Jaringan Secara Otomatis dan Interaktif.” 9. Irawan Wibisono, "ORACLE LABEL SECURITY PADA ORACLE DATABASE 10g." 10.Philipus Bayu Murthi P.C.M, "Sistem Keamanan Bluetooth" 11.Setyorini, "Cross Site Scripting." 2. 3. 4. 5. EC 7010 – 2003 (Reguler) 1. 2. 3. 4. Ade Sena Permana, "Layanan Keamanan IPv6". Agus Heri, "Keamanan pada GSM". Ali Winata, "Sistem Keamanan pada Bluetooth". Anhar Rosyidi, "Keunggulan Keamanan Sistem Pada Arsitektur Sistem Three Tier". 5. Antonius Aditya Hartanto, "Keamanan Data pada Ponsel Berbasis J2ME". 6. Ari Darmariyadi, "Analisa Protokol Autentikasi Remote Access Dial-In User Service dan Aspek Keamanannya". 7. Arini Retnoningsih, "Security Taskforce". 8. Aris Suyudi, "Sustem Keamanan Pada Server Lotus Domino". 9. Avon Budiyono, "Enkripsi Kunci Simetris Dengan Algoritma Kriptografi Loki97". 10.Bambang Sugiantoro, "Kajian Aplikasi Mobile Agent Untuk Deteksi Penyusupan Pada Jaringan Komputer". 11.Endra Trinura, "Fingerprinting Port 80 Attacks: Mengamati tanda-tanda serangan pada web server dan web application". 12.Fazmah Arif Yulianto, "Honeypot Sebagai Alat Bantu Pendeteksian Serangan pada Jaringan Komputer". 13.Fx. Dwi I Rusiawan, "Penanganan Aspek Keamanan Sistem Web Service". 14.Hary Sucipto, "The Business and Economic Assessments in Implementing Information Security" (Kajian Bisnis dan Ekonomi Untuk Implementasi Keamanan Sistem Informasi) 15.Henriko Samosir, "Animasi Algoritma Kriptografi Kunci Simteris MARS". 16.I Made Ari Jaya Negara, "Penyandian Data Dengan Algoritma Kriptografi Noekeon". 17.Irene Farida Andriani, "Keamanan Informasi Pada CDMA2000". 18.Kusnandar, "Keamanan Sistem Perdagangan di Internet". 19.Marza Ihsan M., "Teknik Penyembunyian Data". 20.Mohamad Sbatian Widodo, "Teknik Watermarik Pada Dokumen Teks Digital". 21.Ni Nyoman Victoria P, "Oracle Advanced Security pada Oracle9i". 22.Rahmadi Budiman, "Computer Forensic: Apa dan bagaimana". 23.Sakri Agiyanto, "Teknik Mengenali Penyerang Sistem Komputer dan Internet Dengan Honeypots". 24.Suryani Alifah, "Ekstraksi Ciri Signifikan Pada Analisa Forensik Jaringan Menggunakan Teknik Intelegensia Buatan". 25.Tatyantoro Andrasto, "TCP/IP Stack Fingerprinting Scrubber". EC 7010 – 2003 (Dikmenjur) 1. Abd. Talib, "Keamanan Pada Aplikasi Web Dengan PHP". 2. Ade Abdurahman, "Pengamanan e-Tendering pada Pemerintahan dengan Menggunakan Metoda Asymetrik Cryptography" 3. Akhmad Budiharjo, "Otentikasi Pada Aplikasi Berbasis Web" 4. Ali Istihadi, "Penerapan SistemAutentikasi One Time Password Untuk Proses Login" 5. Anastasia Moertodjo, "Perancangan Sistem Keamanan Administrasi Kepegawaian dengan Menggunakan Kriptografi Asimetrik Dengan Algoritma RSA". 6. Bambang Dwi Cahyo Margoselo, "Tinjauan Smart Card untuk Pengamanan Database Berbasis Komputer". 7. Banjar Sadono, "Tinjauan Tentang Buffer Overflow dan Denial of Service Attack". 8. Budiyanto, "Pengamanan Data Access Pages". 9. Dedy Hantoro, "Policy-policy Pelinding MS Windows". 10.NR Dewi Sopiah A., "Cobit Sebagai Suatu Model Pengawasan Pada TI". 11.Diawan, "Studi Perbandingan Tingkat Keamanan server Email Menggunakan: Sendamail, Qmail, dan Postfix". 12.Diyanto, "Password Management". 13.Djoko Nursanto, "Meningkatkan Kecepatan Dekripsi RSA Menggunakan Integrasi Metoda Montgomery Multiplication Chinese Remainder Theorem (CRT)" 14.Djoko Suwito, "Sosialisasi Security Awareness Untuk Administrator Data". 15.Ferdinand Aruan, "Tinjauan Terhadap ISO 17799". 16.Hari Suryanto, "Kelemahan dan Peningkatan Keamanan protocol 802.11". 17.Humala Sitanggang, "Keamanan Management User pada Hotspot WLAN 802.11b" 18.I Gede Gara, "Tingkat Keamanan Pada Telepon Mobile dengan Teknologi W-CDMA (3G)". 19.I Gusti Made Ardana, "Digital Signature Dengan Subscriber WAP Identify Module Untuk Pengamanan M-Banking.” 20.Indrawan, "Security Web Berbasis ASP.NET". 21.Iswanti Suprapti, "Studi Sistem Keamanan Data dengan Metode Public Key Cryptography". 22.Ken Ratri, "Keamanan email dengan GPG". 23.M. Iqbal Suparta, "Sistem Keamanan Perdagangan Elektronik dengan Teknologi SET". 24.Mahyunis, "Incident Procedure Team". 25.Martini, "Keamanana VOIP dengan arsitektur H. 323" 26.Moh. Aries Syufagi, "Membangun Sistem Keamanan Jaringan Dengan Menjaga Port Yang Terbuka. 27.Mohamad Tuharea, "Kajian Kerangkan Hukum Digital Signature" 28.Muhtadi Zubeir, "Authentifikasi Kartu Kredit". 29.Nasir Bajo, "Studi / evaluasi Pembatasan Akses Internet Menggunakan RSACi". 30.Suhadi, "Keamanan GPG ditinjau dari Kehandalannya". 31.Suharban, "Arsitektur dan Sistem Keamanan CORBA". 32.Suharianto, "Key Management dalam VPN: Sebagai Keamanan Jaringan Intranet". 33.Toni Saifudin Zuhri, "Tinjauan Keamanan Dengan Cryptographic IP Encapsulation (CIPE)". 34.Slamet Maryono, "RC4 Stream Cipher". 35.Suharianto, "Key Management Dalam VPN Sebagai Keamanan Jaringan Intranet". 36.Suparno, "Sistem Keamanan Database Dengan Menggunakan Teknologi Biometrik Dengan Metode Sidik Jari". 37.Sutoto, "Contactless Smartcard Untuk Keamanan Physical Access". 38.Taufik Hidayat, "Sistem Kriptografi Idea". 39.Wagiman, "Teknik Pengamanan Data Digital Menggunakan Algoritma Blowfish dan Perbandingannya dengan Algoritma Stream Cipher sederhana". 40.Wajiran, "Mengamankan Email dari Spam". 41.Wasis Supeno, "Lubang Keamanan Windows 9x dan Cara Meminimalkannya". 42.Wawan Karwani, "Pengamanan Akses Melalui Hotspot". 43.Winarso Adi Sukarno, "Tinjauan Keamanan Open Source". 44.Winarto, "Keamanan Wireless Web Dengan Menggunakan Wireless Transport Layer Security Protocol (WTLS)". 45.Yahya, "Faktor-Faktor Disaster Recovery Planning". 46.Yanuar Hakim, "Study Cryptograpic Pada Lib Visual C++". 47.Yuli Azhar, "Desain Internet Sekolah Yang Aman". 48.Yulis, "Keamanan Data Dengan Konsep Authenticity". 49.Zaidan Jauhari, "Encryption Skipjack pada Clipper Chip sebuah keamanan Yang paling rahasia Pada Pengiriman Data" EL 695 – 2003 1. Abe Shina, "Keamanan Sistem Operasi Windows: Perbandingan Antara Windows 9X, NT/2000, dan XP". 2. Ade Silvia H, "Rancangan Kemanan Data Sistem Smart Health Care". 3. Agus Heri, "Automatic Speaker Recognition (ASR) dan Speaker Identity Verification (SIV)". 4. Aris Budiyarto, "Otentikasi pada Kartu Pintar (Smart Card Authentication)". 5. Asep Nana Hermana, "Building Secure Messaging Service System". 6. Bambang Sugiantoro, "Identification Protocol Secure Against Reset Attacks". 7. Ceppy S Wibowo, "??? (data mining IDS?)". 8. RM Dikshie F, "Tinjauan Mekanisme dan Aplikasi IPSEC: Studi kasus VPN". 9. Dodi Budiman M, "Kajian Kurva Ellip Sebagai Pengaman Data". 10.Eddy Muntina Dharma, "Pembangunan Sistem Keamanan Akses Komputer Berdasarkan Pola Penekanan Keyboard". 11.Edy Arto, "Managing Security pada Enterprise Application Integration Menggunakan ". 12.Eko Travada, "Firewall pada Video Conference yang menggunakan Protokol H.323". 13.Erwin Syaifuddin, "Copy Protection Pada Aplikasi Berbahasa C di Linux". 14.Faisal Wiryasantika, "Aglet Security". 15.Firman Prima Djauhari, "SMS Sebagai Alternatif Otentikasi Transaksi di Internet Untuk Mencegah Penggunaan Curian Nomor Kartu Kredit". 16.Giva Andriana M. "Membangun Sistem Keamanan Dengan De Militerised Zone (DMZ)". 17.Hadi Supriyanto, "Standar Tanda Tangan Digital GOST 34,10". 18.Ivan Suci Firmansyah, "IP Network-Packet Shared Media pada Mesin Cluster Intrusion Detection System". 19.Iwa Sudradjat, "Kajian Sistem Keamanan Bluetooth dengan Algoritma Safer+". 20.Jani F. Mandala, "Pemanfaatan Transformasi Wavelet Citra Wajah Sebagai Sistem Keamanan Kunci Kombinasi". 21.Maman Abdurohman, "Analisis Performansi Algoritma Kriptografi RC6". (proposal) 22.Marisa W, "Memecahkan Kriptogram Substitusi Sederhana dengan Pemrograman Genetik". 23.Maulani Kapiudin, "3G Security Threats and Requirements". 24.Mochammad Zuliansyah, "Pengelolaan Hak Akses Pada Sistem Keamanan Berbasis Role (Role-Based)". 25.Muslihudin, "Aspek Keamanan Transaksi dengan Java Wallet". 26.Nasron. "Memprotek File Suara Dengan verfikasi Suara 2 orang juri secara simultan". 27.Reymond Renaldy, "Skenario Implementasi Teknologi Intrusion Detection pada Jaringan Informasi". 28.Samya Dharma Yahya, "Wireless Network Security". 29.Simeon Wicaksana Nugraha, "Tinjauan Keamanan Dokumen XML". 30.Toto Tohir, "Enkripsi Pengiriman Data Pada jaringan WAP Menggunakan Algoritma RC4". 31.Yana Sudarsa, "Keamanan Sistem Informasi Berbasis Java". 32.Yohan Tedjaprawira, "Perencanaan Sistem Keamanan Basis Data Oracle". 33.Yus Sholva, "Teknologi Proteksi CD Melawan Pembajakan". 34.Yusrila Kerlooza, "Packet Marking Algorithm for IP Traceback". EL 695 – 2002 1. Agus Siswanto, Tinjauan Aspek Keamanan Layanan SMS. [Proposal] [Report] 2. Didin Nasrudin, "Keamanan pada jaringan Asynchronous Transfer Mode (ATM)". 3. Dwi Kuntarta, Sistem Keamanan Pada Virtual Local Area Network (VLAN). 4. Edi Sukmadirana, Sistem Enkripsi dan Dekripsi pada teknik CDMA. 5. Gustinus Bayuaji, Man in the middle attack. 6. Kurniawan Dwi Arinanto, Wardriving - serangan terhadap wireless LAN. 7. M. Imam Nashiruddin, Tinjauan Sistem Keamanan Pada Layanan Seluler Generasi ke-3 8. Mulia Siti Rachmani, Eksploitasi Keamanan Pada Jaringan Dengan Memanfaatkan Protokol ICMP. 9. Priagung Utomo, Proteksi Content Digital Yang Ditransmisikan Melalui Bus Serial IEEE 1394 (Firewire). 10.Rudiyanto, "Arsitektur & Sistem Keamanan Layanan IP Melalui Jaringan CaTV". EL 695 – 2001 1. Ahyar Supani, Sistem Keamanan File dan Folder Data Dengan Menggunakan Algoritma Blowfish Audy Fakhrinoor, Watermarking dengan DICOM Bambang Kuncoro, Eksploitasi Buffer Overflow Y. Bandung, Komunikasi-Penyimpanan yang efisien untuk enkripsi multicast Dedi Wardhana, Keamanan Basis Data Devid Andriyano, Pentingnya Jaminan Terhadap Survivability Sebuah Sistem Bagi Masyarakat dan Organisasi 7. Dian Erliasari, Mekanisme Discretionary Access Control untuk Database Security 8. R Duddy Yudhiharto, Pemrograman Jaringan/Socket dan Eksploitasi Keamanan dengan studi kasus ARP dan ICMP Redirection Games dan Teadrop 9. Eko Handoyo, Tinjauan kriptografi: keamanan atomic causal broadcast protocol 10.Elvayandri, Sistem Keamanan Akses Menggunakan Pola Sidik Jari Berbasis Jaringan Saraf Tiruan 11.Erwin Sulwindria, Keamanan Wireless LAN 12.Firrar Utdirartatmo, Tinjauan analisis forensik dan kontribusinya pada keamanan sistem komputer 13.Frado Sibarani, The Saint (Security Administrator's Integrated Network Tool). 14.Gideon Barus, Aplikasi dan Implementasi Watchers Security Untuk Mendeteksi Perilaku Pada Router 15.Hendrawaty, Snort: Open Source NIDS 16.Hendry Paul Pitna, Web Spoofing 17.Herry Imanta Sitepu, Aspek Kemanan Komunikasi Multimedia H.323 18.Imam Rozaly, Analisis Kriptografi pada pengembangan autentifikasi Microsoft PPTP (MS-CHAPv2) 19.Irwan Trisno Batara, Mandatory Access Control pada Sistem Data Base 20.Iwan Pahendra Anto Saputra, Mekanisme Pemetaan Keamanan Standar ISO 21.Juanda Lokman, aplikasi watermarking untuk data video digital 22.Lukman Hadijanto, Tinjauan aspek keamanan dari Java applet 23.Muchamad Rachmat Rogianto, SNMPv3: PENINGKATAN KEAMANAN UNTUK SNMP 24.Peni H, Enkripsi Ucapan Sebagai Pengaman Data 25.Renault Setyo Utomo, Komunikasi Client/Server dengan Decoder/Encoder dan Kompresi 26.Santika WP, Studi Intrusion Detection System berbasis mobile agent 27.Semuil Tjiharjadi, Pemilihan Skema Distribusi Data Yang Tepat: For a survivable storage system 28.Sihar N M P Simamora, Analisa Sekuriti dari Algoritma Wired Equivalent Privacy dalam penerapannya pada Wireless Local Area Network 29.Theodorus Eric, Verifikasi Penelepon Menggunakan Sistem Kunci Publik dan Teknik Watermarking 30.Tuggul Puliwarna, Analisa Desain Engine Enkripsi Bluetooth 31.Yosi Y, Sistem Keamanan Pada CORBA 32.Youllia Indrawaty N, Pengamanan pada penyandian kode baris (Barcode) 2. 3. 4. 5. 6. EL 695 – 2000 1. Achmad Zuchriadi P. Sistem Keamanan pada Mobile Commerce 2. Adiwijaya Pengamanan pada Jaringan General Packet Radio Service (GPRS) 3. Anang Asrianto Pengamanan Data Base pada Sistem Aplikasi "Security Data Base" 4. Ari Setiawan Kriteria Evaluasi Sistem Kemananan Berbasis Biometrics 5. Ariya Bayu Studi tentang Otentifikasi Al-Quran Kriptografi dengan Pola 19 pada Al-quran 6. Budi Supardiman Tinjauan terhadap Security & IPR Crime terhadap Layanan Napster : Peer-to Peer File Sharing 7. Dedi Harwindiadi Analisa Unjuk Kerja Komparatif Set (Secure Electronic Transaction) 8. Dinoor Susatijo Tinjauan Aspek Keamanan Sistem Informasi pada Penerapan Telecommuting 9. Eddy Rizal Advanced Encryption Standard (AES) Standard Encryption Pengganti DES (Mars, RC6, Rijndael, Serpent atau Twofish) 10.Gunung H. Widodo Tinjauan tentang Algoritma Enkripsi MARS, Metode Cipher untuk Advance Encryption Standard 11.I Nyoman Sri Karyana Dyatmika Penerapan Timing Attacks pada DiffieHellman, RSA, dan DSS 12.Indra H.S. Tinjauan atas Sistem Kunci Escrow, Resiko dan Alternatifnya 13.James Ryan L. Keamanan Wireles E-Commerce menggunakan PKI (Public Key Infracstrukstur) Teknologi 14.Johannes Adi Purnama Putra Menjamin Keamanan Jaringan Informasi melalui Optical Encryption dengan menggunakan Teknik Quantum Cryptography 15.M. Rismanda Tinjauan Sekuriti IPv6 dan Perbandingannya dengan SSL 16.Muhammad Taufik Secure Socket Layer (SSL) Version 3.0 17.Nanan Wiryana Power Analysis pada Smartcards 18.Noor Hakim Beberapa Tip Pengamanan Aset Sistem dan Teknologi Informasi Perusahaan online 19.Nur Syafruddin Implementasi Host Rings untuk Meningkatkan Keamanan Jaringan 20.Paryono Yuniarto Windows 2000 Encryption File System (EFS) 21.Prima Wuryanjono Sistem Autentifikasi Jaringan Terbuka 'Kerberos" 22.Reymond Renaldy Skenario Implementasi Teknologi Intrusion Detection pada Sistem Jaringan Informasi 23.Riyadi Hartono Watermark pada Gambar berwarna Terkompresi Mereduksi Dimensi Data dengan Metode Neural Network 24.Setyoko Nugroho Sistem Keamanan dan Enkripsi pada Digital Cellular System (DCS) 1800 25.Sunarto Kepercayaan (Trust) bagi Manusia dalam Dunia Informasi dan Telekomunikasi 26.Suwono Random Password atau Sistim Keamanan Password yang Diacak 27.Tri Indra Basoeki Kemanan dan Pengontrolan Data Warehouse 28.Wasito Adi Low Level Security pada Bahasa Pemrograman Java